Ministerstvo spravedlnosti USA tento měsíc nabídlo odměnu 5 milionů dolarů za informace vedoucí k zatčení a odsouzení Rusa obviněného z údajného organizování rozsáhlé mezinárodní sítě kybernetického zločinu, která si říkala „Evil Corp“ a odcizila podnikům a spotřebitelům zhruba 100 milionů dolarů. Jak už to tak bývá, KrebsOnSecurity několik let pečlivě sledoval každodenní komunikaci a aktivity obviněného a jeho kompliců. Následuje zasvěcený pohled na zákulisní operace tohoto gangu.

Obrázek: FBI

Odměna 5 milionů dolarů je vypsána na 32letého Maxima V. Yakubetse, který podle vlády vystupoval mimo jiné pod přezdívkami „aqua“ a „aquamo“. Federálové tvrdí, že Aqua spolu s nejméně 16 dalšími osobami vedl elitní skupinu kyberzločinců, která používala pokročilé, na míru vytvořené kmeny malwaru známé jako „JabberZeus“ a „Bugat“ (alias „Dridex“) ke krádežím bankovních přihlašovacích údajů zaměstnanců stovek malých a středně velkých společností ve Spojených státech a v Evropě.

Od roku 2009 do současnosti bylo hlavní úlohou společnosti Aqua ve spiknutí verbování a řízení nepřetržitého přísunu nevědomých nebo spoluvinných kompliců, kteří pomáhali společnosti Evil Corp. prát peníze ukradené jejich obětem a převádět finanční prostředky členům spiknutí se sídlem v Rusku, na Ukrajině a v dalších částech východní Evropy. Tito komplicové, známí jako „peněžní muly“, jsou obvykle rekrutováni prostřednictvím nabídek práce z domova rozesílaných e-mailem a lidem, kteří zaslali své životopisy na webové stránky pro hledání práce.

Náboráři peněžních mul se obvykle zaměřují na lidi, kteří hledají práci na částečný úvazek, na dálku, a tato práce obvykle zahrnuje jen málo práce kromě přijímání a přeposílání bankovních převodů. Lidé, kteří na tyto nabídky skočí, někdy dostanou malou provizi za každý úspěšný převod, ale stejně často skončí ošizeni o slíbenou výplatu a/nebo obdrží návštěvu nebo výhružný dopis od orgánů činných v trestním řízení, které takovou trestnou činnost sledují (o tom více za chvíli).

PŘIPRAVENI NA MULE

KrebsOnSecurity se poprvé setkal s prací Aqua v roce 2008 jako reportér deníku The Washington Post. Zdroj uvedl, že narazili na způsob, jak zachytit a číst každodenní online chaty mezi společností Aqua a několika dalšími náboráři mule a šiřiteli malwaru, kteří z hacknutých firem kradli stovky tisíc dolarů týdně.

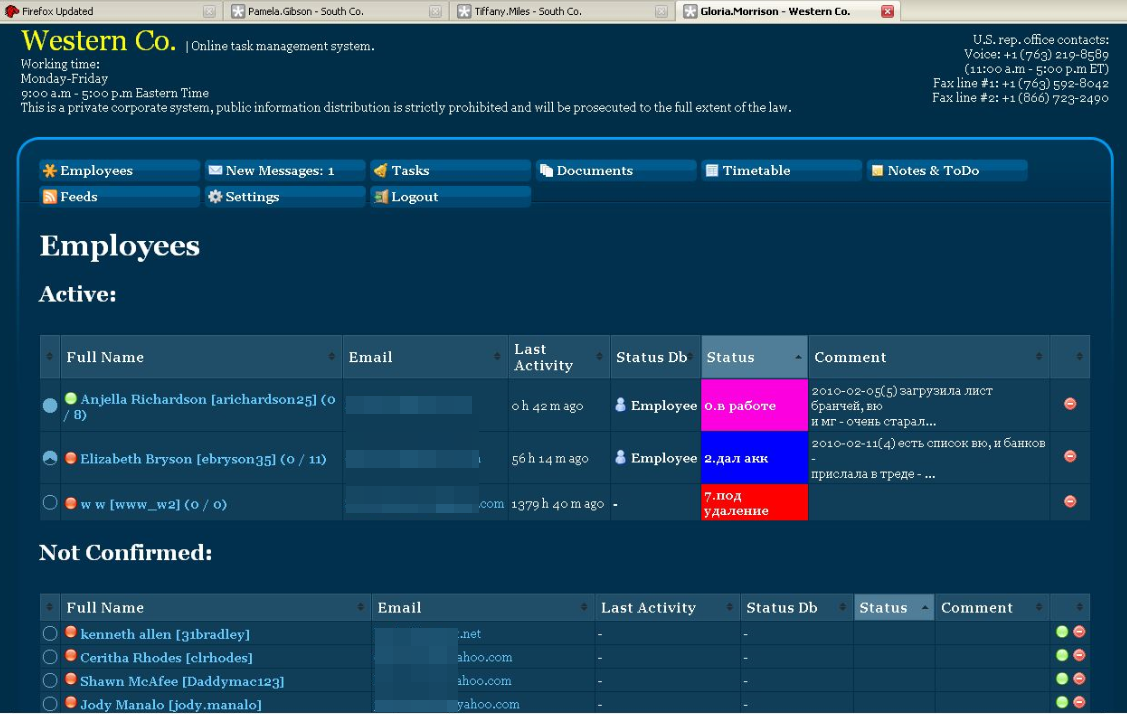

Zdroj také objevil vzorec v pojmenování a vzhledu několika webových stránek pro nábor peněžních mule, které Aqua provozovala. Lidé, kteří reagovali na náborové zprávy, byli vyzváni, aby si na jedné z těchto stránek vytvořili účet, zadali osobní údaje a údaje o bankovním účtu (mule bylo sděleno, že budou zpracovávat platby pro „programátory“ svého zaměstnavatele se sídlem ve východní Evropě) a poté se každý den přihlásili a zkontrolovali, zda se neobjeví nové zprávy.

Každý mule dostal na několik dní nebo týdnů práci nebo podřadné úkoly, než byl požádán o zpracování převodů peněz. Domnívám se, že šlo o snahu vyřadit nespolehlivé peněžní muly. Koneckonců ti, kteří přišli do práce pozdě, obvykle stáli podvodníky hodně peněz, protože banka oběti se obvykle snažila zvrátit všechny převody, které ještě nebyly mulami vybrány.

Jedna z několika stránek zřízených společností Aqua a dalšími za účelem náboru a správy peněžních mul.

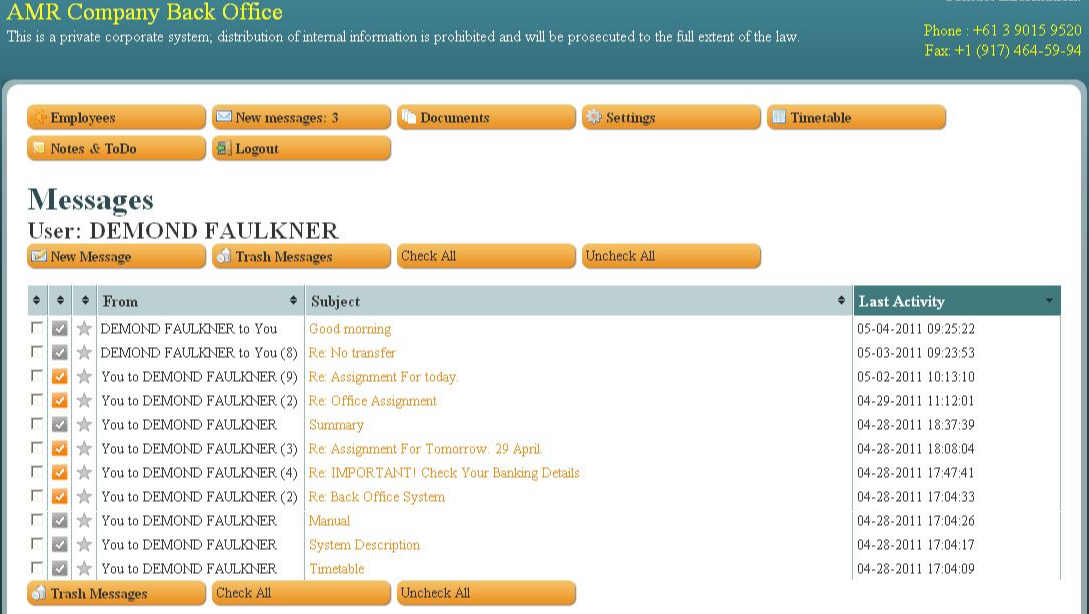

Když nastal čas převodu ukradených peněz, náboráři posílali prostřednictvím stránky pro muly zprávu, ve které se říkalo něco takového: „Dobré ráno . Náš klient – společnost XYZ Corp. vám dnes posílá nějaké peníze. Prosím, navštivte nyní svou banku a vyberte tuto platbu v hotovosti a poté převeďte prostředky ve stejných platbách – po odečtení vaší provize – těmto třem osobám ve východní Evropě.“

Jenže ve všech případech byla společnost uvedená jako „klient“ ve skutečnosti malá firma, do jejíchž mzdových účtů se již nabourali.

Tady to začalo být zajímavé. Každá z těchto stránek pro nábor muľů měla stejnou bezpečnostní slabinu: Každý se mohl zaregistrovat a po přihlášení mohl kterýkoli uživatel zobrazit zprávy odeslané všem ostatním uživatelům a od nich jednoduše změnou čísla v adresním řádku prohlížeče. V důsledku toho bylo triviální automatizovat vyhledávání zpráv zaslaných každému peněžnímu muklovi registrovanému na desítkách těchto falešných firemních stránek.

Moje ranní rutina tedy každý den po několik let vypadala následovně:

Můj postup při všech těchto telefonátech byl víceméně stejný: „Pravděpodobně netušíte, kdo jsem, ale tady jsou všechny mé kontaktní údaje a co dělám. Do vašich mzdových účtů se někdo naboural a vy brzy přijdete o velké peníze. Měli byste okamžitě kontaktovat svou banku a požádat ji, aby pozastavila všechny probíhající převody, než bude pozdě. Klidně mi potom zavolejte, pokud budete chtít více informací o tom, jak to všechno vím, ale zatím prosím jen zavolejte nebo navštivte svou banku.“

Zprávy pro a od peněžní muly pracující pro Aqua crew, asi květen 2011.

V mnoha případech přišel můj telefonát jen několik minut nebo hodin předtím, než banka oběti zpracovala neoprávněnou dávku výplat, a některá z těchto oznámení zabránila tomu, co by jinak znamenalo obrovské ztráty – často několikanásobek běžné týdenní výplaty organizace. V určitém okamžiku jsem přestal počítat, kolik desítek tisíc dolarů tyto telefonáty obětem zachránily, ale za několik let to byly pravděpodobně miliony.

Stejně často se stávalo, že poškozená společnost pojala podezření, že jsem nějakým způsobem zapojen do loupeže, a brzy po upozornění jsem obdržel telefonát od agenta FBI nebo od policisty z rodného města oběti. To byly vždycky zajímavé rozhovory. Netřeba dodávat, že oběti, které se v honbě za mnou otáčely, obvykle utrpěly mnohem větší finanční ztráty (hlavně proto, že odkládaly zavolání do své finanční instituce, dokud nebylo pozdě).

Souhrnně tato oznámení obětem společnosti Evil Corp. vedla v průběhu několika let k desítkám příběhů o malých firmách, které bojovaly se svými finančními institucemi, aby získaly zpět své ztráty. Nevěřím, že bych někdy psal o jediné oběti, které by nevadilo, že jsem upozornil na její tíživou situaci a na sofistikovanost hrozby, jíž čelí další společnosti. Pokračovat ve čtení →