Pozadí –

Systémy řízení přístupu jsou považovány za jedno z nejdůležitějších aktiv ve společnosti a mají značnou hodnotu. Termín „řízení přístupu“ označuje „řízení přístupu k systémovým prostředkům poté, co byly ověřeny pověření a identita uživatele a byl mu povolen přístup do systému“. Řízení přístupu slouží k identifikaci subjektu (uživatele/člověka) a k oprávnění tohoto subjektu k přístupu k objektu (datům/zdroji) na základě požadovaného úkolu. Tyto kontroly slouží k ochraně zdrojů před neoprávněným přístupem a jsou zavedeny tak, aby bylo zajištěno, že subjekty mohou k objektům přistupovat pouze pomocí bezpečných a předem schválených metod. Existují tři hlavní typy systémů řízení přístupu: Diskrétní řízení přístupu (DAC), řízení přístupu na základě rolí (RBAC) a povinné řízení přístupu (MAC).

Diskrétní řízení přístupu (DAC) –

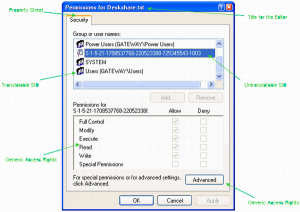

DAC je typ systému řízení přístupu, který přiděluje přístupová práva na základě pravidel stanovených uživateli. Princip DAC spočívá v tom, že subjekty mohou určit, kdo má přístup k jejich objektům. Model DAC využívá výhod používání seznamů řízení přístupu (ACL) a tabulek schopností. Tabulky schopností obsahují řádky se „subjektem“ a sloupce obsahující „objekt“. Jádro zabezpečení v operačním systému kontroluje tabulky a určuje, zda je přístup povolen. Někdy může mít subjekt/program přístup pouze ke čtení souboru; jádro zabezpečení zajistí, aby nedošlo k neoprávněným změnám.

Provedení –

Tento populární model využívají některé z nejoblíbenějších operačních systémů, například souborové systémy Microsoft Windows.

Obrázek 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Řízení přístupu na základě rolí (RBAC) –

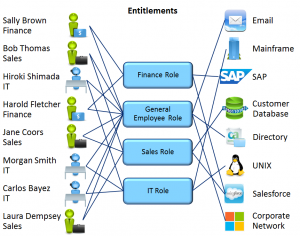

Řízení přístupu na základě rolí (RBAC), známé také jako nediskreční řízení přístupu, se používá, když správci systému potřebují přidělovat práva na základě organizačních rolí namísto jednotlivých uživatelských účtů v rámci organizace. Představuje pro organizaci možnost řešit princip „nejmenších privilegií“. Jednotlivec tak získá pouze takový přístup, který potřebuje k výkonu své práce, protože přístup je spojen s jeho prací.

Provedení-

Prostředí Windows a Linux používají něco podobného vytvářením „skupin“. Každá skupina má individuální oprávnění k souborům a každý uživatel je přiřazen do skupin na základě své pracovní role. RBAC přiděluje přístupy na základě rolí. Tím se liší od skupin, protože uživatelé mohou patřit do více skupin, ale měli by být přiřazeni pouze k jedné roli. Příkladem rolí jsou mimo jiné: účetní, vývojář. Účetní by získal přístup pouze ke zdrojům, které by účetní v systému potřeboval. To vyžaduje, aby organizace neustále přezkoumávala definice rolí a měla proces pro úpravu rolí s cílem oddělit povinnosti. V opačném případě může dojít k rozrůstání rolí. Role creep je situace, kdy je jednotlivec převeden na jiné pracovní místo/skupinu a jeho přístup z předchozího pracovního místa mu zůstane.

Obrázek 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Povinné řízení přístupu (MAC) –

Považuje se za nejpřísnější ze všech úrovní systémů řízení přístupu. Návrh a implementace MAC se běžně používá ve státní správě. Používá hierarchický přístup k řízení přístupu k souborům/zdrojům. V prostředí MAC je přístup k objektům zdrojů řízen nastavením definovaným správcem systému. To znamená, že přístup k objektům prostředků je řízen operačním systémem na základě toho, co správce systému nakonfiguroval v nastavení. Uživatelé nemohou měnit řízení přístupu k prostředku. MAC používá k přiřazení objektů prostředků v systému „bezpečnostní štítky“. S těmito bezpečnostními štítky jsou spojeny dvě informace: klasifikace (vysoká, střední, nízká) a kategorie (konkrétní oddělení nebo projekt – zajišťuje „need to know“). Každému uživatelskému účtu jsou rovněž přiřazeny vlastnosti klasifikace a kategorie. Tento systém poskytuje uživatelům přístup k objektu, pokud se obě vlastnosti shodují. Pokud má uživatel vysokou klasifikaci, ale není součástí kategorie objektu, pak k objektu nemá přístup. MAC je nejbezpečnější řízení přístupu, ale vyžaduje značné množství plánování a vyžaduje vysokou správu systému kvůli neustálé aktualizaci objektů a štítků účtů.

Implementace-

Jinak než vládní implementace MAC používal systém Windows Vista-8 variantu MAC s tzv. povinnou kontrolou integrity (MIC). Tento typ systému MAC přidával úrovně integrity (IL) k procesům/souborům spuštěným v přihlašovací relaci. IL představovala úroveň důvěryhodnosti objektu. Subjektům byla přidělena úroveň IL, která byla přiřazena jejich přístupovému tokenu. Úrovně IL v systému MIC byly: nízká, střední, vysoká a systémová. V rámci tohoto systému byl přístup k objektu zakázán, pokud uživatel neměl stejnou nebo vyšší úroveň důvěryhodnosti než objekt. Systém Windows omezoval uživatele na to, že nemohl zapisovat nebo mazat soubory s vyšší úrovní IL. Nejprve porovnal úrovně IL a poté přešel ke kontrole seznamů ACL, aby se ujistil, že jsou zavedena správná oprávnění. Tento systém využil výhod systémových seznamů ACL DAC systému Windows a v kombinaci s úrovněmi integrity vytvořil prostředí MAC.

Obrázek 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Závěr –

Kontrola přístupu se používá k zabránění neoprávněného přístupu k systémovým prostředkům. Zavedením systémů řízení přístupu, které vyhovují vaší organizaci, můžete lépe spravovat svá aktiva. Systémy řízení přístupu DAC, RBAC a MAC jsou modely, které byly použity k vytvoření systémů řízení přístupu, které poskytují spolehlivost a bezpečnost. Pro podniky s menšími aplikacemi bude jednodušší implementovat systém DAC. Jiné s vysoce důvěrnými nebo citlivými informacemi se mohou rozhodnout pro použití systémů RBAC nebo MAC.

Zdroje –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

.