Baggrund –

Adgangskontrolsystemer anses for at være et af de mest afgørende aktiver i en virksomhed og har derfor stor værdi. Udtrykket “adgangskontrol” henviser til “kontrollen af adgangen til systemressourcer, efter at en brugers kontooplysninger og identitet er blevet autentificeret, og der er blevet givet adgang til systemet”. Adgangskontrol bruges til at identificere et emne (bruger/menneske) og til at give emnet tilladelse til at få adgang til et objekt (data/ressource) på grundlag af den krævede opgave. Disse kontroller bruges til at beskytte ressourcerne mod uautoriseret adgang og er indført for at sikre, at personer kun kan få adgang til objekter ved hjælp af sikre og på forhånd godkendte metoder. Der findes tre hovedtyper af adgangskontrolsystemer: Diskretionær adgangskontrol (DAC), rollebaseret adgangskontrol (RBAC) og obligatorisk adgangskontrol (MAC).

Diskretionær adgangskontrol (DAC) –

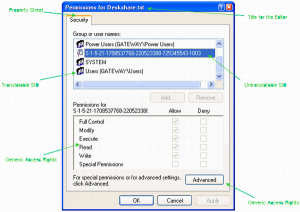

DAC er en type adgangskontrolsystem, der tildeler adgangsrettigheder på grundlag af regler, der er angivet af brugerne. Princippet bag DAC er, at subjekter kan bestemme, hvem der har adgang til deres objekter. DAC-modellen udnytter brugen af adgangskontrollister (ACL’er) og kapacitetstabeller. Kapacitetstabeller indeholder rækker med “emne” og kolonner med “objekt”. Sikkerhedskernen i operativsystemet kontrollerer tabellerne for at afgøre, om adgangen er tilladt. Nogle gange har et emne/program måske kun adgang til at læse en fil; sikkerhedskernen sørger for, at der ikke sker uautoriserede ændringer.

Implementering –

Denne populære model udnyttes af nogle af de mest populære operativsystemer, f.eks. filsystemer i Microsoft Windows.

Figur 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-Based Access Control (RBAC) –

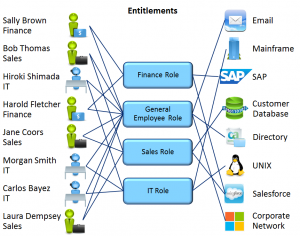

RBAC, også kendt som en ikke-diskretionær adgangskontrol, bruges, når systemadministratorer har brug for at tildele rettigheder baseret på organisatoriske roller i stedet for individuelle brugerkonti i en organisation. Det giver en mulighed for organisationen til at tage hensyn til princippet om “mindste privilegier”. Dette giver en person kun den adgang, der er nødvendig for at udføre sit arbejde, da adgangen er forbundet med hans/hendes arbejde.

Implementering-

Windows- og Linux-miljøer bruger noget lignende ved at oprette ‘Grupper’. Hver gruppe har individuelle filtilladelser, og hver bruger tildeles grupper på baggrund af sin arbejdsrolle. RBAC tildeler adgang på baggrund af roller. Dette er forskelligt fra grupper, da brugere kan tilhøre flere grupper, men kun bør tildeles én rolle. Eksempler på roller er: revisorer, udviklere, blandt andre. En revisor vil kun få adgang til de ressourcer, som en revisor har brug for i systemet. Dette kræver, at organisationen konstant gennemgår rolledefinitionerne og har en proces til at ændre rollerne for at adskille opgaverne. Hvis ikke, kan der opstå rollespredning. Role creep er, når en person overføres til et andet job/en anden gruppe, og deres adgang fra deres tidligere job forbliver hos dem.

Figur 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Mandatory Access Control (MAC) –

Konsolideret som det strengeste af alle niveauer af adgangskontrolsystemer. Udformningen og gennemførelsen af MAC anvendes almindeligvis af myndighederne. Det anvender en hierarkisk tilgang til at kontrollere adgangen til filer/ressourcer. I et MAC-miljø kontrolleres adgangen til ressourceobjekter ved hjælp af de indstillinger, der er defineret af en systemadministrator. Det betyder, at adgangen til ressourceobjekter styres af operativsystemet på grundlag af det, som systemadministratoren har konfigureret i indstillingerne. Det er ikke muligt for brugere at ændre adgangskontrollen til en ressource. MAC anvender “sikkerhedsetiketter” til at tildele ressourceobjekter på et system. Der er to oplysninger forbundet med disse sikkerhedsetiketter: klassificering (høj, middel, lav) og kategori (specifik afdeling eller projekt – giver “need to know”). Hver brugerkonto er også tildelt klassifikations- og kategori-egenskaber. Dette system giver brugerne adgang til et objekt, hvis begge egenskaber stemmer overens. Hvis en bruger har en høj klassifikation, men ikke er en del af objektets kategori, kan brugeren ikke få adgang til objektet. MAC er den mest sikre adgangskontrol, men kræver en betydelig mængde planlægning og kræver en høj systemforvaltning på grund af den konstante opdatering af objekter og kontomærker.

Implementering-

Afhængigt af regeringens implementering af MAC brugte Windows Vista-8 en variant af MAC med det, de kaldte, Mandatory Integrity Control (MIC). Denne type MAC-system tilføjede integritetsniveauer (IL) til de processer/filer, der kører i login-sessionen. IL’en repræsenterede det niveau af tillid, som objektet skulle have. Emnerne blev tildelt et IL-niveau, som blev tildelt deres adgangstoken. IL-niveauerne i MIC var: lav, middel, høj og system. Under dette system var adgang til et objekt forbudt, medmindre brugeren havde samme eller et højere tillidsniveau end objektet. Windows begrænsede brugeren til ikke at kunne skrive eller slette filer med et højere IL-niveau. Først blev IL-niveauerne sammenlignet, hvorefter ACL’erne blev kontrolleret for at sikre, at de korrekte tilladelser er på plads. Dette system udnyttede Windows DAC-systemets ACL’er og kombinerede det med integritetsniveauer for at skabe et MAC-miljø.

Figur 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Konklusion –

Access controls bruges til at forhindre uautoriseret adgang til systemressourcer. Ved at implementere adgangskontrolsystemer, der passer til din organisation, kan du bedre administrere dine aktiver. DAC-, RBAC- og MAC-adgangskontrolsystemer er modeller, der er blevet brugt til at skabe adgangskontrolsystemer, der giver pålidelighed og sikkerhed. Virksomheder med mindre applikationer vil opleve, at DAC er lettere at implementere. Andre med meget fortrolige eller følsomme oplysninger kan vælge at bruge RBAC- eller MAC-systemer.

Kilder –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC