I dette afsnit vil vi diskutere angreb på et websted. Til at angribe websteder har vi to tilgange:

- Vi kan bruge de metoder til at angribe et websted metode, som vi har lært indtil videre. Da vi ved, at et websted er installeret på en computer, kan vi forsøge at angribe og hacke det ligesom enhver anden computer. Men da vi ved, at et websted er installeret på en computer, kan vi forsøge at angribe og hacke det ligesom enhver anden computer. Vi kan også bruge server-side-angreb til at se, hvilket operativsystem, hvilken webserver eller andre programmer der er installeret. Hvis vi finder nogen sårbarheder, kan vi bruge en af dem til at få adgang til computeren.

- En anden måde at angribe på er klientsideangreb. Fordi websteder administreres og vedligeholdes af mennesker. Det betyder, at hvis det lykkes os at hacke en af webstedets administratorer, vil vi sandsynligvis kunne få deres brugernavn og adgangskode og derfra logge ind på deres administrationspanel eller på Secure Socket Shell (SSH). Derefter vil vi kunne få adgang til enhver af de servere, som de bruger til at administrere webstedet.

Hvis begge metoder fejler, kan vi forsøge at teste webapplikationen, fordi det blot er en applikation, der er installeret på det pågældende websted. Derfor er vores mål måske ikke webapplikationen, måske er vores mål bare en person, der bruger det pågældende websted, men hvis computer er utilgængelig. I stedet kan vi gå til webstedet, hacke os ind på webstedet og derfra gå til vores målperson.

Alle enheder og applikationer er indbyrdes forbundne, og vi kan bruge en af dem til vores fordel og derefter komme videre til en anden computer eller et andet sted. I dette afsnit vil vi i stedet for at fokusere på angreb på klientsiden og serversiden lære om at teste sikkerheden i selve webapplikationen.

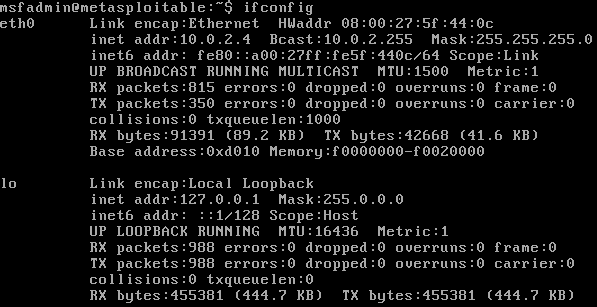

Vi vil bruge Metasploitable-maskinen som vores målmaskine, og hvis vi kører ifconfig-kommandoen, vil vi se, at dens IP er 10.0.2.4, som vist i følgende skærmbillede:

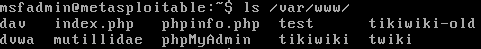

Hvis vi kigger ind i mappen /var/www, er vi i stand til at se alle de lagrede webstedsfiler, som vist i følgende skærmbillede:

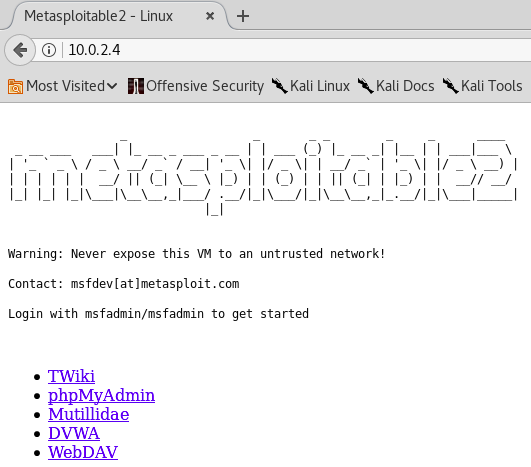

I ovenstående skærmbillede kan vi se, at vi har phpinfo.php-siden, og vi har dvwa, mutillidae og phpMyAdmin. Hvis vi nu går til en hvilken som helst maskine på det samme netværk og forsøger at åbne browseren og gå til 10.0.2.4, vil vi se, at vi har et websted lavet til Metasploitable, som vist i det givne skærmbillede. Et websted er blot et program, der er installeret på webbrowseren, og vi kan få adgang til et hvilket som helst Metasploitable-websted og bruge det til at teste dets sikkerhed:

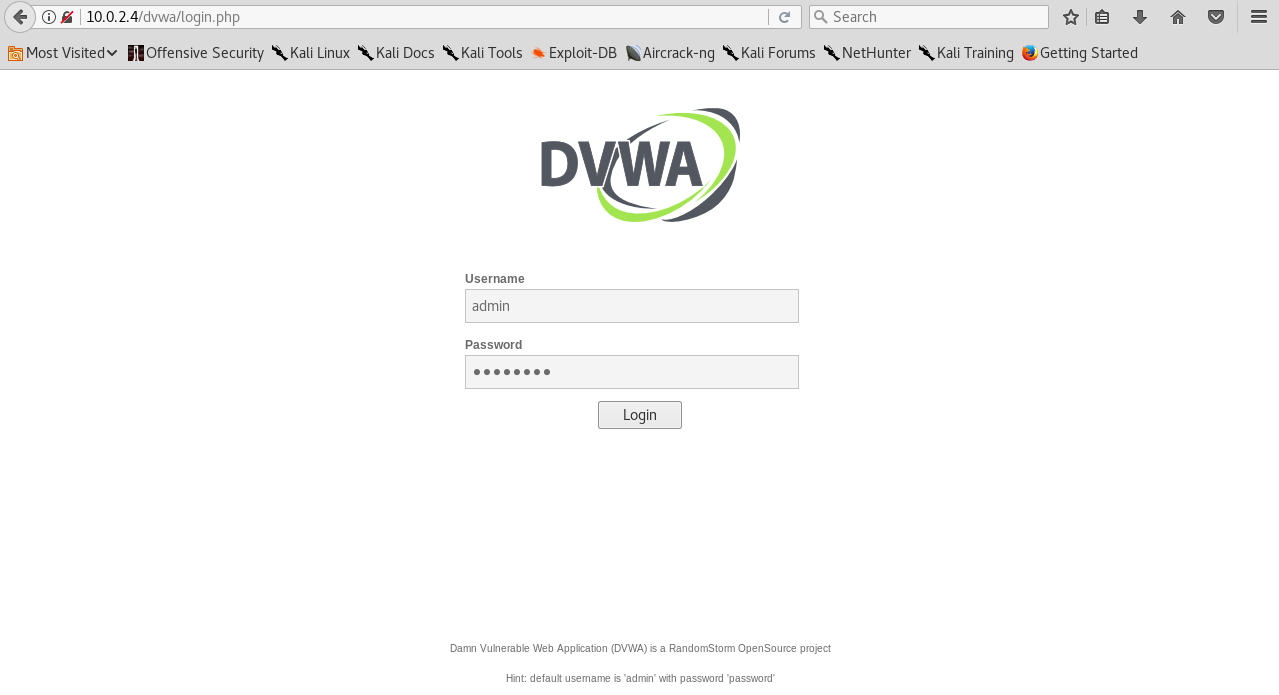

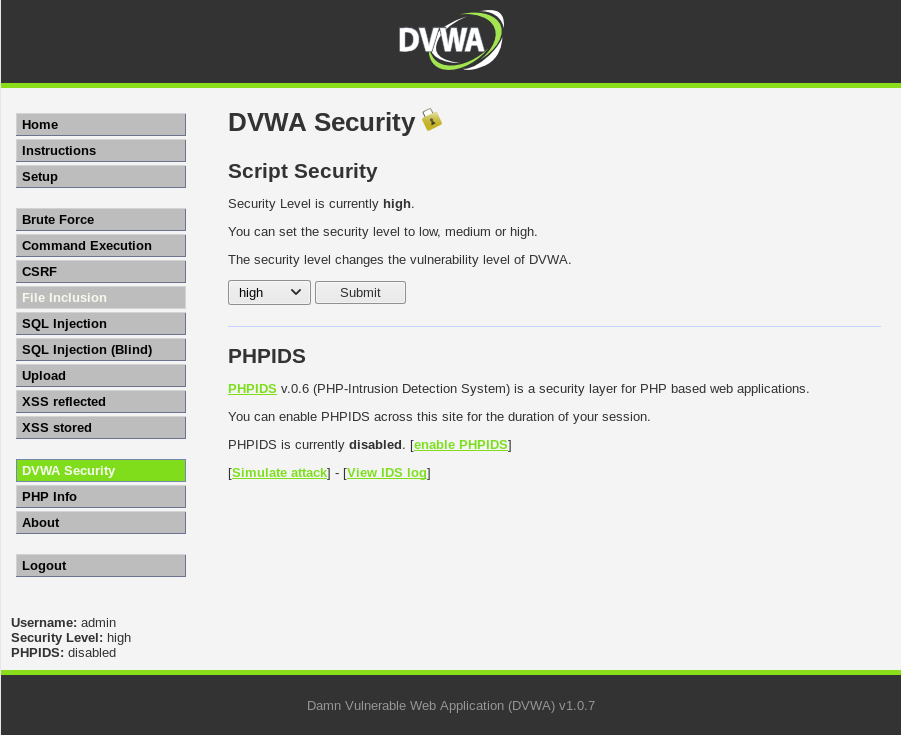

Nu skal vi se på DVWA-siden. Den kræver brugernavn som admin og password som password for at logge ind. Når vi indtaster disse legitimationsoplysninger, kan vi logge ind på den, som vist i følgende skærmbillede:

Når vi er logget ind, kan vi ændre sikkerhedsindstillingerne ved at bruge fanen DVWA Security, som vist i følgende skærmbillede:

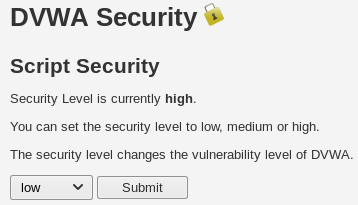

Under fanen DVWA-sikkerhed indstiller vi Script Security til lav og klikker på Submit:

Vi vil beholde den indstillet til lav i det kommende afsnit. Da dette kun er et introduktionskursus, vil vi kun tale om den grundlæggende måde at opdage sårbarheder i en webapplikation på i både DVWA og Mutilliidae-webapplikationen.

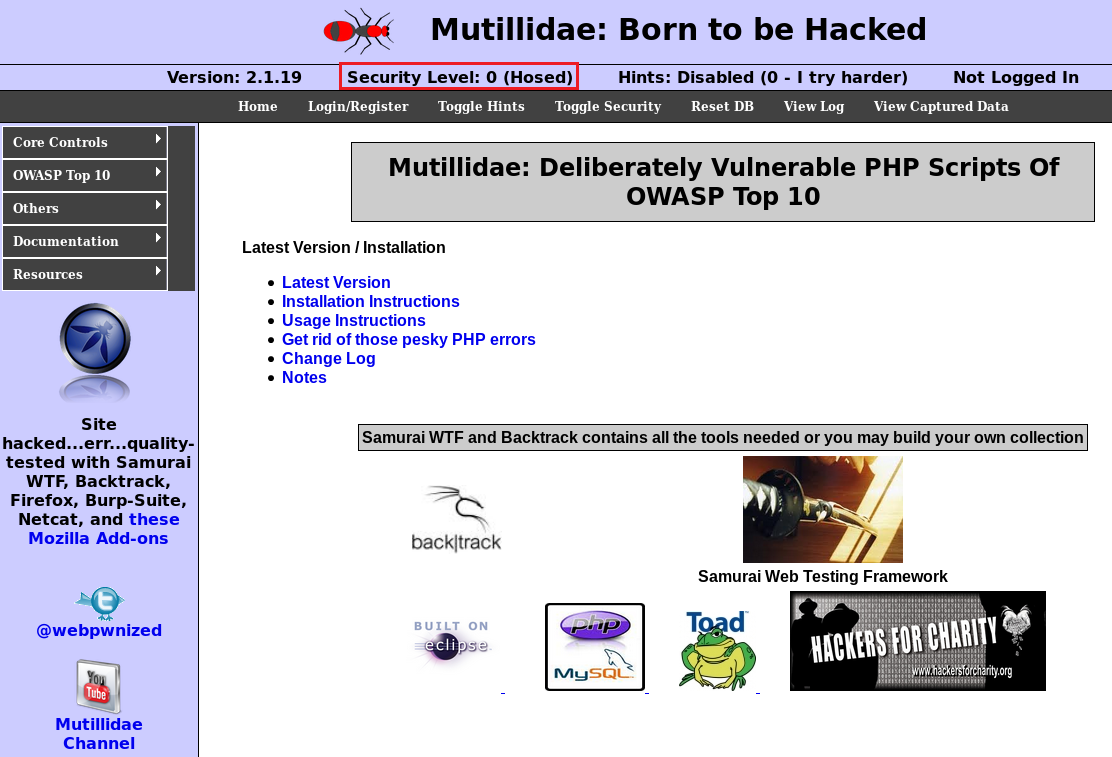

Hvis vi går til Mutillidae-webapplikationen på samme måde, som vi fik adgang til DVWA-webapplikationen, skal vi sørge for, at vores sikkerhedsniveau er sat til 0, som vist i følgende skærmbillede:

Vi kan skifte sikkerhedsniveau ved at klikke på Toggle Security på siden: