Det amerikanske justitsministerium tilbød i denne måned en dusør på 5 millioner dollars for oplysninger, der fører til anholdelse og domfældelse af en russisk mand, der er tiltalt for angiveligt at have orkestreret et stort, internationalt cyberkriminelt netværk, der kaldte sig “Evil Corp” og stjal omkring 100 millioner dollars fra virksomheder og forbrugere. I flere år har KrebsOnSecurity i øvrigt nøje overvåget den anklagedes og hans medskyldiges daglige kommunikation og aktiviteter. Det følgende er et insider-blik på denne bandes back-end-operationer.

Billede: FBI

Belønnen på 5 millioner dollars udloves for den 32-årige Maksim V. Yakubets, som ifølge regeringen bl.a. gik under kælenavnene “aqua” og “aquamo”. FBI hævder, at Aqua ledede en elite cyberkriminalitetsring sammen med mindst 16 andre, som brugte avancerede, specialfremstillede stammer af malware kendt som “JabberZeus” og “Bugat” (alias “Dridex”) til at stjæle bankoplysninger fra ansatte i hundredvis af små og mellemstore virksomheder i USA og Europa.

Fra 2009 og frem til i dag bestod Aquas primære rolle i sammensværgelsen i at rekruttere og administrere et kontinuerligt udbud af uvidende eller medskyldige medskyldige til at hjælpe Evil Corp. med at hvidvaske penge, der er stjålet fra deres ofre, og overføre midler til medlemmer af sammensværgelsen med base i Rusland, Ukraine og andre dele af Østeuropa. Disse medskyldige, der er kendt som “money mules”, rekrutteres typisk via jobansøgninger for hjemmearbejde, der sendes pr. e-mail og til personer, der har indsendt deres CV til jobsøgningswebsites.

Disse rekrutteringsfirmaer har en tendens til at henvende sig til personer, der søger deltidsarbejde på afstand, og jobbene indebærer normalt kun lidt andet arbejde end at modtage og videresende bankoverførsler. Folk, der bider på disse tilbud, modtager nogle gange små provisioner for hver vellykket overførsel, men lige så ofte ender det med, at de bliver snydt for en lovet lønningsdag og/eller modtager et besøg eller et trusselsbrev fra de retshåndhævende myndigheder, der sporer denne form for kriminalitet (mere om det om lidt).

HITCHED TO A MULE

KrebsOnSecurity stødte første gang på Aqua’s arbejde i 2008 som journalist for Washington Post. En kilde sagde, at de var stødt på en måde at opsnappe og læse de daglige online-chats mellem Aqua og flere andre muldyrsrekruttere og malware-leverandører, der hver uge stjal hundredtusindvis af dollars fra hackede virksomheder.

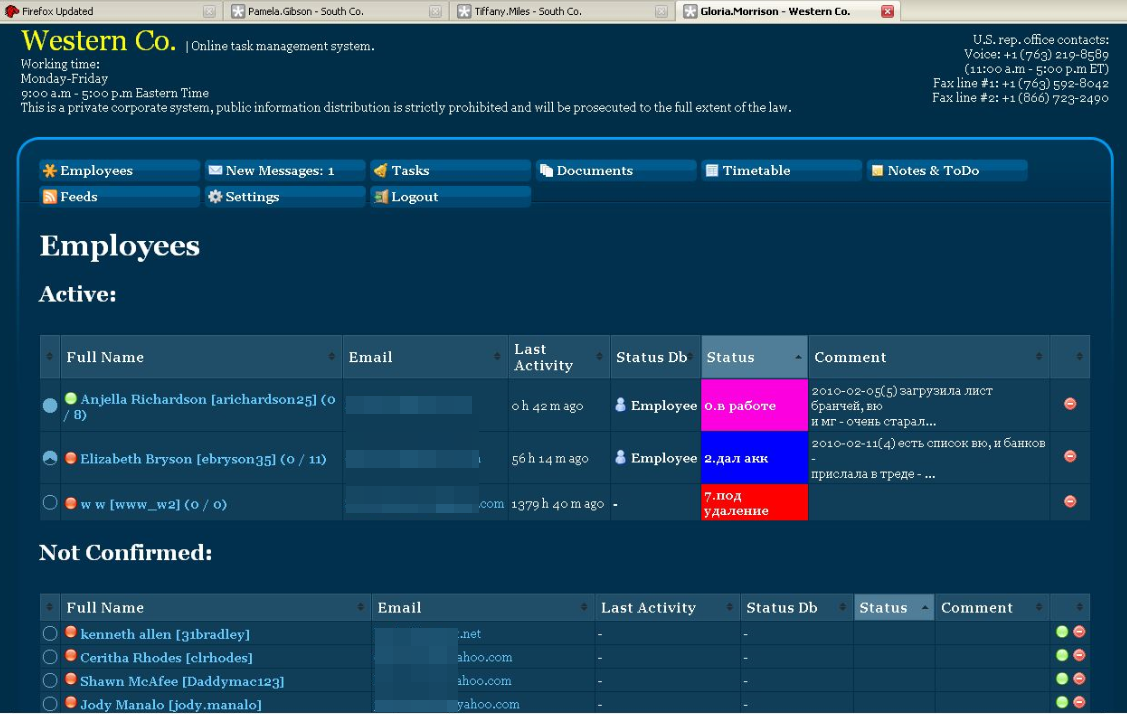

Kilden opdagede også et mønster i navnekonventionerne og udseendet af flere rekrutteringswebsteder for pengesmuglere, der drives af Aqua. Personer, der reagerede på rekrutteringsbeskeder, blev opfordret til at oprette en konto på et af disse websteder, indtaste personlige oplysninger og bankkontodata (muldyrene fik at vide, at de skulle behandle betalinger for deres arbejdsgivers “programmører” med base i Østeuropa) og derefter logge ind hver dag for at tjekke, om der var nye beskeder.

Hvert muldyr fik travlt arbejde eller småopgaver i et par dage eller uger, før de blev bedt om at håndtere pengeoverførsler. Jeg tror, at dette var et forsøg på at frasortere upålidelige pengemuldyr. Når alt kommer til alt, havde de, der kom for sent på arbejde, en tendens til at koste svindlerne mange penge, da offerets bank normalt ville forsøge at tilbageføre alle overførsler, der ikke allerede var blevet hævet af muldyrene.

Et af flere websteder oprettet af Aqua og andre til at rekruttere og administrere pengemuldyr.

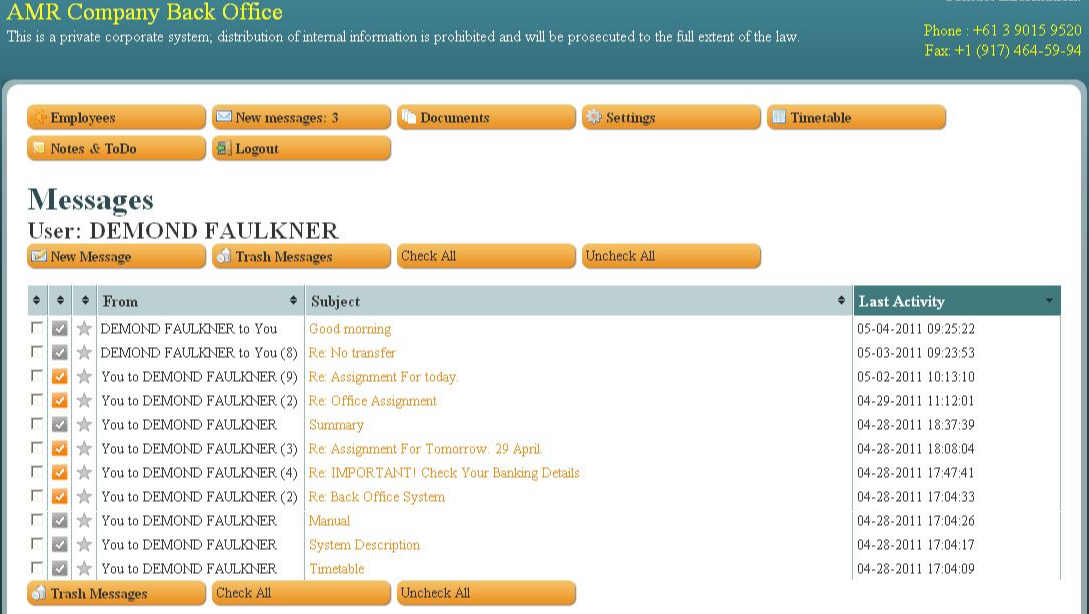

Når det var tid til at overføre stjålne penge, sendte rekrutteringsfolkene en besked gennem muldyrswebstedet med noget i stil med:

Når det var tid til at overføre stjålne penge, sendte rekrutteringsfolkene en besked gennem muldyrswebstedet, hvor der stod noget i stil med: “Godmorgen . Vores kunde – XYZ Corp. – sender dig nogle penge i dag. Besøg venligst din bank nu og hæve denne betaling kontant, og overfør derefter pengene i lige store beløb – minus din provision – til disse tre personer i Østeuropa.”

Bortset fra, at i alle tilfælde var det firma, der blev nævnt som “kunde”, i virkeligheden en lille virksomhed, hvis lønkonti de allerede havde hacket sig ind på.

Her blev det interessant. Hver af disse muldyrsrekrutteringssider havde den samme sikkerhedsbrist: Alle kunne registrere sig, og efter at have logget ind kunne enhver bruger se de beskeder, der blev sendt til og fra alle andre brugere, blot ved at ændre et nummer i browserens adresselinje. Som følge heraf var det trivielt at automatisere hentningen af de beskeder, der blev sendt til hver eneste pengekurer, der var registreret på snesevis af disse falske virksomhedswebsteder.

Så hver dag i flere år gik min morgenrutine således til: Lav en kande kaffe, gå over til computeren og se de beskeder, som Aqua og hans medsammensvorne havde sendt til deres money mules i løbet af de foregående 12-24 timer, slå ofrenes virksomhedsnavne op i Google, tage telefonen for at advare hver enkelt om, at de var i færd med at blive røvet af den russiske cybermafia.

Min snak ved alle disse opkald var mere eller mindre den samme: “Du aner sikkert ikke, hvem jeg er, men her er alle mine kontaktoplysninger, og hvad jeg laver. Dine lønkonti er blevet hacket, og du er ved at miste en stor sum penge. Du bør straks kontakte din bank og få dem til at tilbageholde alle igangværende overførsler, før det er for sent. Du er velkommen til at ringe tilbage til mig bagefter, hvis du vil have flere oplysninger om, hvordan jeg ved alt dette, men indtil videre skal du bare ringe til eller besøge din bank.”

Beskeder til og fra en pengesælger, der arbejder for Aquas besætning, ca. maj 2011.

I mange tilfælde kom mit opkald kun få minutter eller timer før en uautoriseret lønpakke blev behandlet af offervirksomhedens bank, og nogle af disse meddelelser forhindrede, hvad der ellers ville have været enorme tab – ofte flere gange så store beløb som organisationens normale ugentlige lønsum. På et tidspunkt holdt jeg op med at tælle, hvor mange titusindvis af dollars disse opkald reddede ofrene, men over flere år var det sandsynligvis i millionklassen.

Så ofte mistænkte offervirksomheden, at jeg på en eller anden måde var involveret i røveriet, og kort efter at jeg havde advaret dem, modtog jeg et opkald fra en FBI-agent eller fra en politibetjent i offerets hjemby. Det var altid interessante samtaler. Det er unødvendigt at sige, at de ofre, som kørte rundt og jagtede mig, som regel led langt større økonomiske tab (hovedsagelig fordi de ventede med at ringe til deres pengeinstitut, indtil det var for sent).

Samlet set førte disse underretninger til Evil Corp.’s ofre til snesevis af historier over flere år om små virksomheder, der kæmpede mod deres pengeinstitutter for at få deres tab dækket. Jeg tror ikke, at jeg nogensinde har skrevet om et eneste offer, som ikke var okay med, at jeg gjorde opmærksom på deres nød og på den sofistikerede trussel, som andre virksomheder stod over for. Fortsæt læsning →