Das US-Justizministerium hat in diesem Monat ein Kopfgeld von 5 Millionen Dollar für Informationen ausgesetzt, die zur Verhaftung und Verurteilung eines russischen Mannes führen, der angeklagt ist, ein riesiges, internationales Cybercrime-Netzwerk organisiert zu haben, das sich „Evil Corp“ nannte und Unternehmen und Verbrauchern rund 100 Millionen Dollar gestohlen hat. KrebsOnSecurity hat die tägliche Kommunikation und die Aktivitäten des Angeklagten und seiner Komplizen über mehrere Jahre hinweg genau verfolgt. Was folgt, ist ein Insider-Blick auf die Back-End-Operationen dieser Bande.

Bild: FBI

Die Belohnung von 5 Millionen Dollar wird für den 32-jährigen Maksim V. Yakubets ausgesetzt, der nach Angaben der Regierung unter anderem die Spitznamen „Aqua“ und „Aquamo“ trug. Die Bundespolizei behauptet, dass Aqua zusammen mit mindestens 16 anderen Personen einen Elite-Cybercrime-Ring anführte, der fortschrittliche, maßgeschneiderte Malware-Stämme mit den Namen „JabberZeus“ und „Bugat“ (auch bekannt als „Dridex“) einsetzte, um Bankdaten von Mitarbeitern hunderter kleiner und mittlerer Unternehmen in den Vereinigten Staaten und Europa zu stehlen.

Von 2009 bis heute bestand Aquas Hauptaufgabe in der Verschwörung darin, einen ständigen Nachschub an unwissenden oder mitschuldigen Komplizen zu rekrutieren und zu verwalten, die der Evil Corp. dabei halfen, das von ihren Opfern gestohlene Geld zu waschen und Gelder an Mitglieder der Verschwörung mit Sitz in Russland, der Ukraine und anderen Teilen Osteuropas zu überweisen. Diese Komplizen, die als „Money Mules“ bekannt sind, werden in der Regel über Jobangebote für Heimarbeit rekrutiert, die per E-Mail an Personen verschickt werden, die ihren Lebenslauf auf Websites für die Arbeitssuche eingereicht haben.

Die Anwerber von Money Mules haben es in der Regel auf Personen abgesehen, die eine Teilzeitbeschäftigung suchen, die aus der Ferne ausgeübt werden kann, und die Jobs umfassen in der Regel nur den Empfang und die Weiterleitung von Banküberweisungen. Menschen, die auf diese Angebote eingehen, erhalten manchmal kleine Provisionen für jede erfolgreiche Überweisung, aber genauso oft werden sie am Ende um den versprochenen Zahltag gebracht und/oder erhalten einen Besuch oder einen Drohbrief von Strafverfolgungsbehörden, die solche Verbrechen verfolgen (mehr dazu in Kürze).

HITCHED TO A MULE

KrebsOnSecurity stieß 2008 als Reporter der Washington Post erstmals auf die Arbeit von Aqua. Eine Quelle sagte, man sei auf eine Möglichkeit gestoßen, die täglichen Online-Chats zwischen Aqua und mehreren anderen Anwerbern von Geldkurieren und Malware-Anbietern, die wöchentlich Hunderttausende von Dollar von gehackten Unternehmen stahlen, abzufangen und zu lesen.

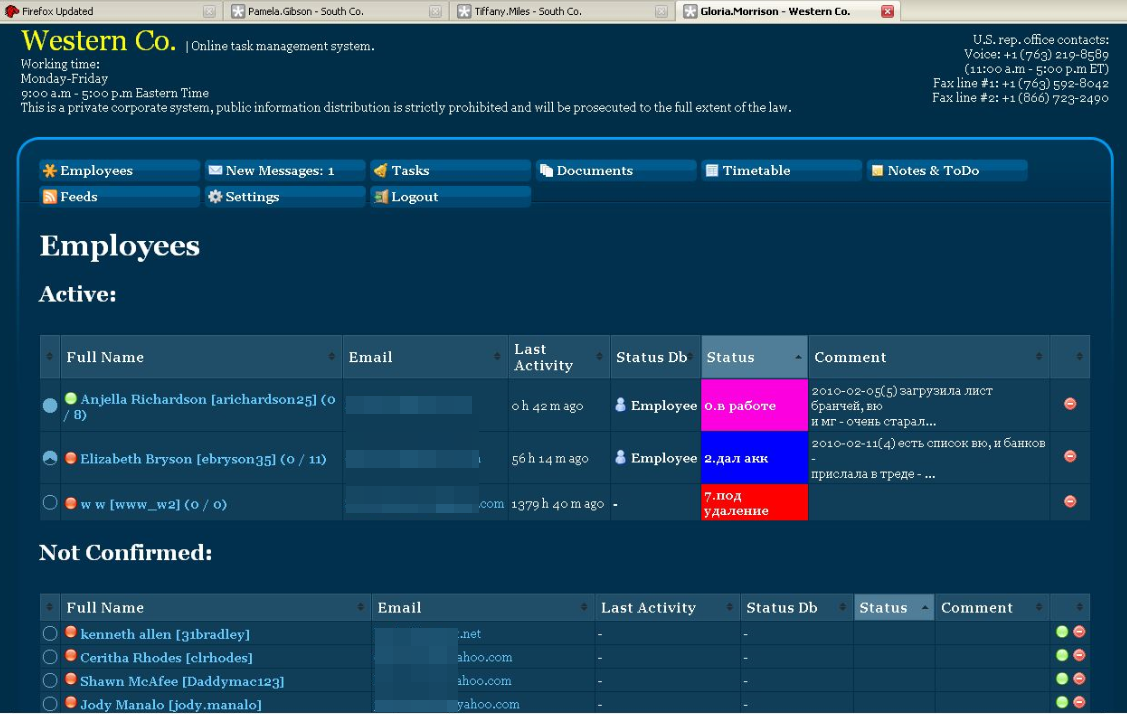

Die Quelle entdeckte auch ein Muster in der Namensgebung und im Erscheinungsbild mehrerer von Aqua betriebener Websites zur Anwerbung von Geldkurieren. Personen, die auf Anwerbungsnachrichten reagierten, wurden aufgefordert, ein Konto auf einer dieser Websites einzurichten, persönliche Daten und Kontodaten einzugeben (den Maultieren wurde gesagt, dass sie Zahlungen für die „Programmierer“ ihres Arbeitgebers in Osteuropa abwickeln würden) und sich dann jeden Tag einzuloggen, um nach neuen Nachrichten zu suchen.

Jedem Maultier wurden einige Tage oder Wochen lang Beschäftigungen oder niedere Aufgaben übertragen, bevor er gebeten wurde, Geldtransfers zu bearbeiten. Ich glaube, dass dies ein Versuch war, unzuverlässige Geldkuriere auszusortieren. Schließlich kosteten diejenigen, die zu spät zur Arbeit kamen, die Gauner viel Geld, da die Bank des Opfers in der Regel versuchte, alle Überweisungen rückgängig zu machen, die nicht bereits von den Maultieren abgehoben worden waren.

Eine von mehreren Websites, die von Aqua und anderen eingerichtet wurden, um Geldkuriere zu rekrutieren und zu verwalten.

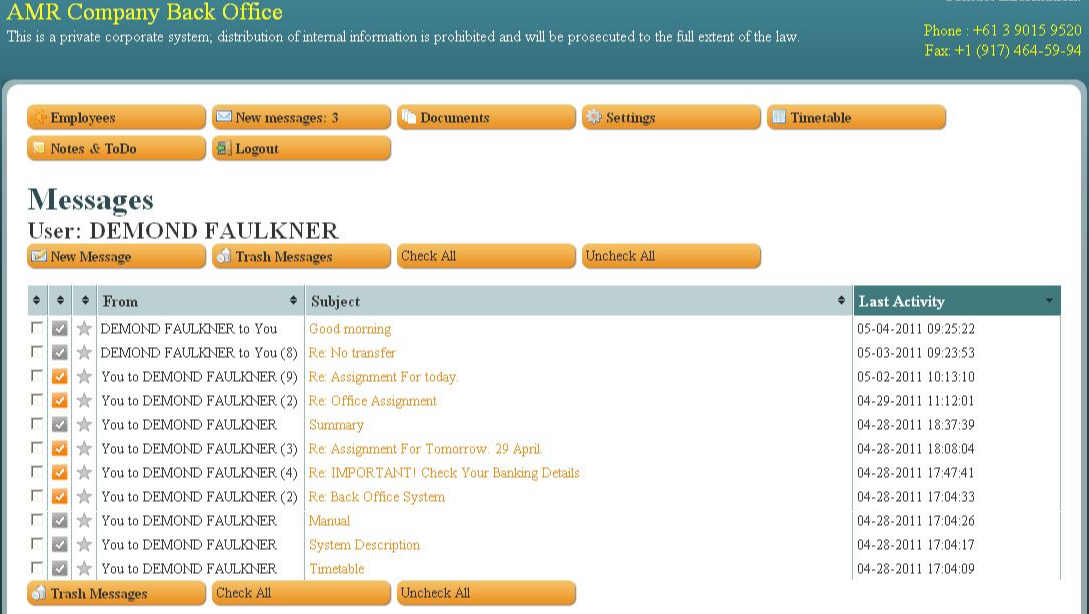

Wenn es an der Zeit war, gestohlene Gelder zu überweisen, schickten die Anwerber eine Nachricht über die Maultier-Website, in der etwas stand wie: „Guten Morgen. Unser Kunde – XYZ Corp. – schickt Ihnen heute etwas Geld. Bitte gehen Sie jetzt zu Ihrer Bank und heben Sie das Geld in bar ab und überweisen Sie es dann in gleichen Raten – abzüglich Ihrer Provision – an diese drei Personen in Osteuropa.“

In jedem Fall handelte es sich bei dem als „Kunde“ genannten Unternehmen in Wirklichkeit um ein kleines Unternehmen, in dessen Gehaltsabrechnungen sie sich bereits eingehackt hatten.

Hier wird es interessant. Jede dieser Websites zur Anwerbung von Mafiosi wies dieselbe Sicherheitslücke auf: Jeder konnte sich registrieren, und nach dem Einloggen konnte jeder Benutzer die an alle anderen Benutzer gesendeten Nachrichten einsehen, indem er einfach eine Zahl in der Adressleiste des Browsers änderte. Daher war es trivial, den Abruf von Nachrichten zu automatisieren, die an jeden Geldkurier geschickt wurden, der auf Dutzenden dieser gefälschten Firmenseiten registriert war.

So sah meine morgendliche Routine über mehrere Jahre hinweg jeden Tag wie folgt aus: Kaffee kochen; zum Computer schlurfen und die Nachrichten ansehen, die Aqua und seine Mitverschwörer in den vorangegangenen 12-24 Stunden an ihre Geldkuriere geschickt hatten; die Namen der Opferfirmen in Google nachschlagen; zum Telefon greifen, um alle zu warnen, dass sie gerade von der russischen Cyber-Mafia ausgeraubt werden.

Meine Ansprache bei all diesen Anrufen war mehr oder weniger dieselbe: „Sie haben wahrscheinlich keine Ahnung, wer ich bin, aber hier sind alle meine Kontaktdaten und was ich mache. Ihre Gehaltskonten wurden gehackt, und Sie sind dabei, eine große Menge Geld zu verlieren. Sie sollten sich sofort mit Ihrer Bank in Verbindung setzen und alle anstehenden Überweisungen stoppen lassen, bevor es zu spät ist. Rufen Sie mich nachher an, wenn Sie mehr darüber wissen wollen, woher ich das alles weiß, aber jetzt rufen Sie bitte einfach Ihre Bank an oder besuchen Sie sie.“

Nachrichten an und von einem Geldkurier, der für Aquas Crew arbeitet, ca. Mai 2011.

In vielen Fällen ging mein Anruf nur wenige Minuten oder Stunden vor der Verarbeitung einer nicht autorisierten Lohnabrechnung durch die Bank des betroffenen Unternehmens ein, und einige dieser Benachrichtigungen verhinderten, was andernfalls zu enormen Verlusten geführt hätte – oft um ein Vielfaches des Betrags der normalen wöchentlichen Lohnabrechnung des Unternehmens. Irgendwann habe ich aufgehört zu zählen, wie viele Zehntausende von Dollar diese Anrufe den Opfern erspart haben, aber über mehrere Jahre hinweg waren es wahrscheinlich mehrere Millionen.

Ebenso oft vermutete das betroffene Unternehmen, dass ich irgendwie in den Raub verwickelt war, und kurz nach der Alarmierung erhielt ich einen Anruf von einem FBI-Agenten oder einem Polizeibeamten in der Heimatstadt des Opfers. Das waren immer interessante Gespräche. Es erübrigt sich zu erwähnen, dass die Opfer, die sich auf der Jagd nach mir ins Unglück stürzten, in der Regel weitaus größere finanzielle Verluste erlitten (vor allem, weil sie ihre Finanzinstitute erst anriefen, als es schon zu spät war).

Insgesamt führten diese Benachrichtigungen an die Opfer der Evil Corp. über mehrere Jahre hinweg zu Dutzenden von Geschichten über kleine Unternehmen, die mit ihren Finanzinstituten um ihre Verluste kämpften. Ich glaube nicht, dass ich jemals über ein einziges Opfer geschrieben habe, das nicht damit einverstanden war, dass ich auf seine Notlage und die Raffinesse der Bedrohung anderer Unternehmen aufmerksam gemacht habe. Lesen Sie weiter →