Hintergrund –

Zugangskontrollsysteme gelten als eines der wichtigsten Güter in einem Unternehmen und sind von großem Wert. Der Begriff „Zugriffskontrolle“ bezieht sich auf „die Kontrolle des Zugriffs auf Systemressourcen, nachdem die Anmeldedaten und die Identität eines Benutzers authentifiziert wurden und der Zugriff auf das System gewährt wurde.“ Die Zugriffskontrolle dient der Identifizierung eines Subjekts (Benutzer/Mensch) und der Autorisierung des Subjekts für den Zugriff auf ein Objekt (Daten/Ressourcen) auf der Grundlage der erforderlichen Aufgabe. Diese Kontrollen werden eingesetzt, um Ressourcen vor unbefugtem Zugriff zu schützen und um sicherzustellen, dass Personen nur über sichere und vorab genehmigte Methoden auf Objekte zugreifen können. Drei Haupttypen von Zugangskontrollsystemen sind: Diskretionäre Zugriffskontrolle (DAC), rollenbasierte Zugriffskontrolle (RBAC) und obligatorische Zugriffskontrolle (MAC).

Diskretionäre Zugriffskontrolle (DAC) –

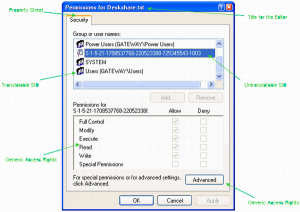

DAC ist eine Art von Zugriffskontrollsystem, das Zugriffsrechte auf der Grundlage von durch Benutzer festgelegten Regeln zuweist. Das Prinzip hinter DAC ist, dass Subjekte bestimmen können, wer Zugang zu ihren Objekten hat. Das DAC-Modell nutzt den Vorteil der Verwendung von Zugriffskontrolllisten (ACLs) und Fähigkeitstabellen. Capability-Tabellen enthalten Zeilen mit „Subjekt“ und Spalten mit „Objekt“. Der Sicherheitskern des Betriebssystems überprüft die Tabellen, um festzustellen, ob der Zugriff erlaubt ist. Manchmal darf ein Subjekt/Programm eine Datei nur lesen; der Sicherheitskern stellt sicher, dass keine unbefugten Änderungen vorgenommen werden.

Implementierung –

Dieses populäre Modell wird von einigen der beliebtesten Betriebssysteme verwendet, wie z.B. dem Microsoft Windows Dateisystem.

Abbildung 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Rollenbasierte Zugriffskontrolle (RBAC) –

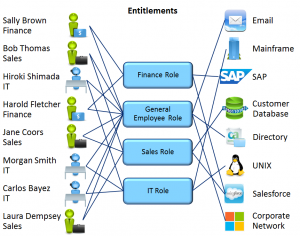

RBAC, auch bekannt als nicht-diskretionäre Zugriffskontrolle, wird verwendet, wenn Systemadministratoren Rechte auf der Grundlage von Organisationsrollen anstelle von individuellen Benutzerkonten innerhalb einer Organisation zuweisen müssen. Sie bietet der Organisation die Möglichkeit, das Prinzip des „geringsten Privilegs“ anzuwenden. Dadurch erhält eine Person nur den Zugriff, den sie für ihre Arbeit benötigt, da der Zugriff mit ihrer Arbeit verbunden ist.

Implementierung-

Windows- und Linux-Umgebungen verwenden etwas Ähnliches, indem sie „Gruppen“ erstellen. Jede Gruppe hat individuelle Dateiberechtigungen, und jeder Benutzer wird auf der Grundlage seiner Arbeitsrolle Gruppen zugewiesen. RBAC weist den Zugriff auf der Grundlage von Rollen zu. Dies unterscheidet sich von Gruppen, da Benutzer mehreren Gruppen angehören können, aber nur einer Rolle zugewiesen werden sollten. Beispiele für Rollen sind: Buchhalter, Entwickler und andere. Ein Buchhalter würde nur Zugriff auf Ressourcen erhalten, die er im System benötigt. Dies erfordert eine ständige Überprüfung der Rollendefinitionen und ein Verfahren zur Änderung der Rollen, um die Aufgaben voneinander zu trennen. Andernfalls kann es zu einer schleichenden Rollenübernahme kommen. Dies ist der Fall, wenn eine Person an einen anderen Arbeitsplatz/eine andere Gruppe versetzt wird und ihre Zugriffsrechte von ihrem vorherigen Arbeitsplatz beibehält.

Abbildung 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Mandatory Access Control (MAC) –

Gilt als die strengste aller Ebenen von Zugriffskontrollsystemen. Der Entwurf und die Implementierung von MAC wird häufig von der Regierung verwendet. Es verwendet einen hierarchischen Ansatz zur Kontrolle des Zugriffs auf Dateien/Ressourcen. In einer MAC-Umgebung wird der Zugriff auf Ressourcenobjekte durch die von einem Systemadministrator festgelegten Einstellungen kontrolliert. Das bedeutet, dass der Zugriff auf Ressourcenobjekte vom Betriebssystem auf der Grundlage der vom Systemadministrator in den Einstellungen vorgenommenen Einstellungen kontrolliert wird. Es ist nicht möglich, dass Benutzer die Zugriffskontrolle auf eine Ressource ändern. MAC verwendet „Sicherheitskennzeichnungen“, um Ressourcenobjekte auf einem System zuzuordnen. Mit diesen Sicherheitskennzeichen sind zwei Informationen verbunden: Klassifizierung (hoch, mittel, niedrig) und Kategorie (bestimmte Abteilung oder Projekt – sorgt für „need to know“). Jedem Benutzerkonto werden ebenfalls Klassifizierungs- und Kategorieeigenschaften zugewiesen. Dieses System ermöglicht den Benutzern den Zugriff auf ein Objekt, wenn beide Eigenschaften übereinstimmen. Wenn ein Benutzer eine hohe Klassifizierung hat, aber nicht zur Kategorie des Objekts gehört, kann der Benutzer nicht auf das Objekt zugreifen. MAC ist die sicherste Zugriffskontrolle, erfordert aber einen erheblichen Planungsaufwand und ein hohes Maß an Systemmanagement, da Objekte und Kontokennzeichnungen ständig aktualisiert werden müssen.

Implementierung-

Außer der MAC-Implementierung der Regierung verwendete Windows Vista-8 eine Variante von MAC mit der so genannten Mandatory Integrity Control (MIC). Diese Art von MAC-System fügte Integritätsebenen (IL) zu Prozessen/Dateien hinzu, die in der Anmeldesitzung ausgeführt wurden. Die IL steht für den Grad des Vertrauens, den das Objekt genießt. Den Subjekten wurde eine IL-Stufe zugewiesen, die ihrem Zugangs-Token zugeordnet wurde. Die IL-Stufen in MIC waren: niedrig, mittel, hoch und System. Nach diesem System war der Zugriff auf ein Objekt nur dann möglich, wenn der Benutzer die gleiche oder eine höhere Vertrauensstufe als das Objekt hatte. Windows beschränkte den Benutzer darauf, dass er keine Dateien mit einer höheren IL schreiben oder löschen konnte. Zunächst wurden die IL-Stufen verglichen, dann wurden die ACLs überprüft, um sicherzustellen, dass die richtigen Berechtigungen vorhanden sind. Dieses System nutzte die Vorteile der ACLs des Windows DAC-Systems und kombinierte sie mit Integritätsebenen, um eine MAC-Umgebung zu schaffen.

Abbildung 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Schlussfolgerung –

Zugangskontrollen werden eingesetzt, um den unbefugten Zugriff auf Systemressourcen zu verhindern. Durch die Implementierung von Zugangskontrollsystemen, die zu Ihrem Unternehmen passen, können Sie Ihre Ressourcen besser verwalten. DAC-, RBAC- und MAC-Zugangskontrollsysteme sind Modelle, die verwendet werden, um Zugangskontrollsysteme zu schaffen, die Zuverlässigkeit und Sicherheit bieten. Für Unternehmen mit kleineren Anwendungen ist DAC einfacher zu implementieren. Andere mit sehr vertraulichen oder sensiblen Informationen entscheiden sich vielleicht für RBAC- oder MAC-Systeme.

Quellen –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC