En esta sección, vamos a discutir el ataque a un sitio web. Para atacar sitios web, tenemos dos enfoques:

- Podemos utilizar los métodos de ataque a un sitio web método que hemos aprendido hasta ahora. Como sabemos que un sitio web está instalado en un ordenador, podemos intentar atacarlo y hackearlo como a cualquier otro ordenador. Sin embargo, sabemos que un sitio web está instalado en un ordenador, podemos intentar atacarlo y hackearlo como a cualquier otro ordenador. También podemos utilizar ataques del lado del servidor para ver qué sistema operativo, servidor web u otras aplicaciones están instaladas. Si encontramos alguna vulnerabilidad, podemos utilizar cualquiera de ellas para acceder al ordenador.

- Otra forma de atacar son los ataques del lado del cliente. Porque los sitios web son gestionados y mantenidos por humanos. Esto significa que, si conseguimos hackear a alguno de los administradores del sitio, probablemente podremos conseguir su nombre de usuario y contraseña, y desde ahí entrar en su panel de administración o en el Secure Socket Shell (SSH). Entonces podremos acceder a cualquiera de los servidores que utilizan para gestionar el sitio web.

Si ambos métodos fallan, podemos intentar probar la aplicación web, ya que sólo es una aplicación instalada en ese sitio web. Por lo tanto, nuestro objetivo podría no ser la aplicación web, tal vez nuestro objetivo es sólo una persona que utiliza ese sitio web, pero cuyo equipo es inaccesible. En cambio, podemos ir al sitio web, hackear el sitio web, y desde allí ir a nuestra persona objetivo.

Todos los dispositivos y aplicaciones están interconectados, y podemos utilizar uno de ellos en nuestro beneficio y luego abrirnos camino a otro ordenador o a otro lugar. En esta sección, en lugar de centrarnos en los ataques del lado del cliente y del lado del servidor, vamos a aprender a probar la seguridad de la propia aplicación web.

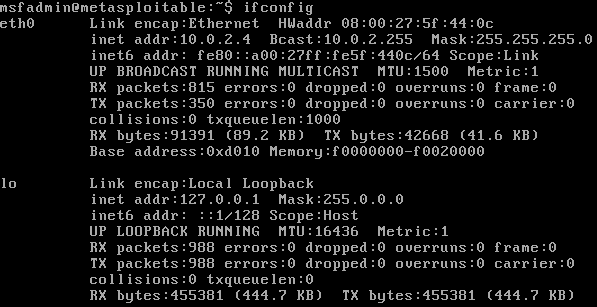

Vamos a utilizar la máquina Metasploitable como nuestra máquina objetivo, y si ejecutamos el comando ifconfig, veremos que su IP es 10.0.24, como se muestra en la siguiente captura de pantalla:

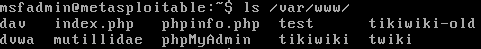

Si miramos dentro de la carpeta /var/www, somos capaces de ver todos los archivos del sitio web almacenados, como se muestra en la siguiente captura de pantalla:

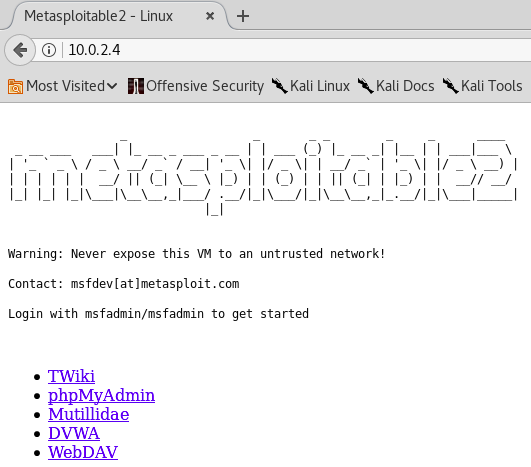

En la captura de pantalla anterior, podemos ver que tenemos phpinfo.php, y tenemos dvwa, mutillidae, y phpMyAdmin. Ahora, si vamos a cualquier máquina en la misma red, y tratamos de abrir el navegador e ir a 10.0.2.4, veremos que tenemos un sitio web hecho para Metasploitable, como se muestra en la captura de pantalla dada. Un sitio web no es más que una aplicación instalada en el navegador web, y podemos acceder a cualquiera de los sitios web de Metasploitable y utilizarlos para probar su seguridad:

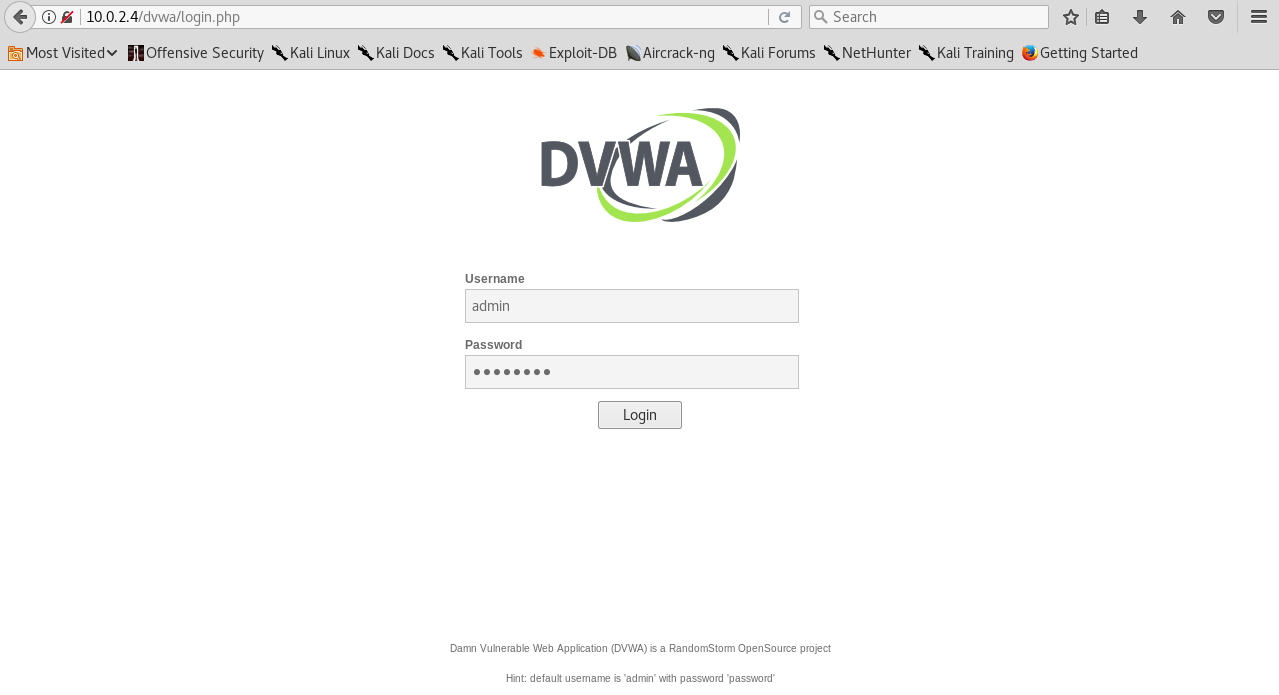

Ahora vamos a ver la página DVWA. Requiere el nombre de usuario como admin y la contraseña como password para iniciar la sesión. Una vez que introducimos estas credenciales, podemos iniciar la sesión en ella, como se muestra en la siguiente captura de pantalla:

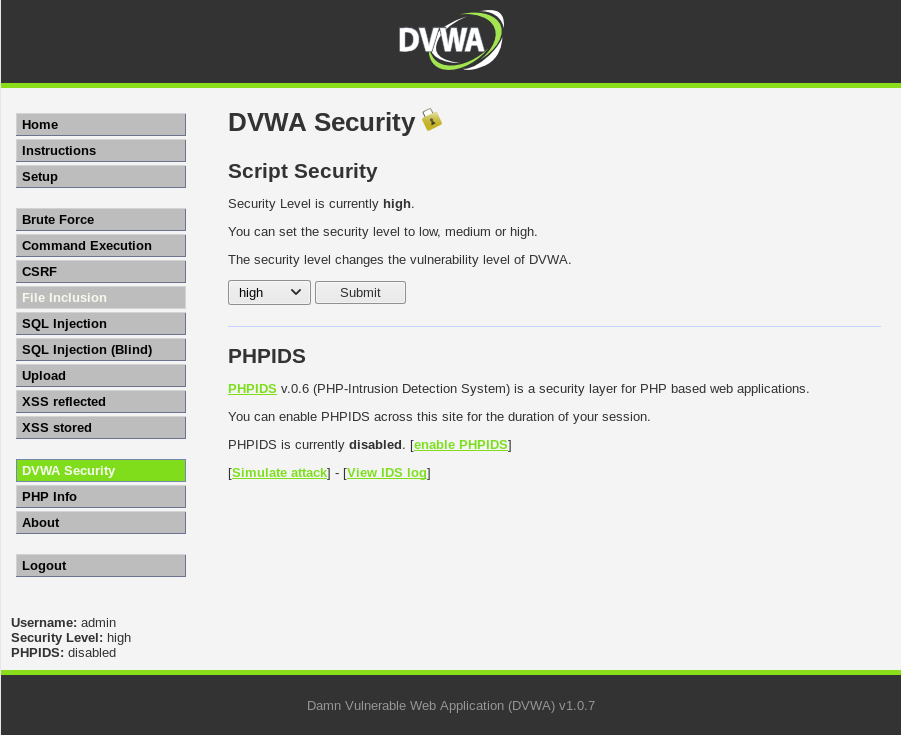

Una vez que hemos iniciado la sesión, podemos modificar la configuración de seguridad utilizando la pestaña de seguridad del DVWA, como se muestra en la siguiente captura de pantalla:

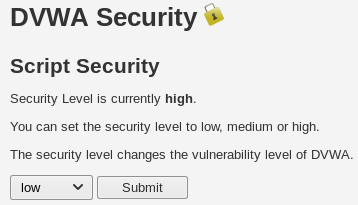

Dentro de la pestaña de Seguridad del DVWA, pondremos la Seguridad de Script en baja y haremos clic en Enviar:

Lo mantendremos en baja en la siguiente sección. Debido a que este es solo un curso introductorio, solo hablaremos de la forma básica de descubrir las vulnerabilidades de una aplicación web tanto en DVWA como en la aplicación web Mutilliidae.

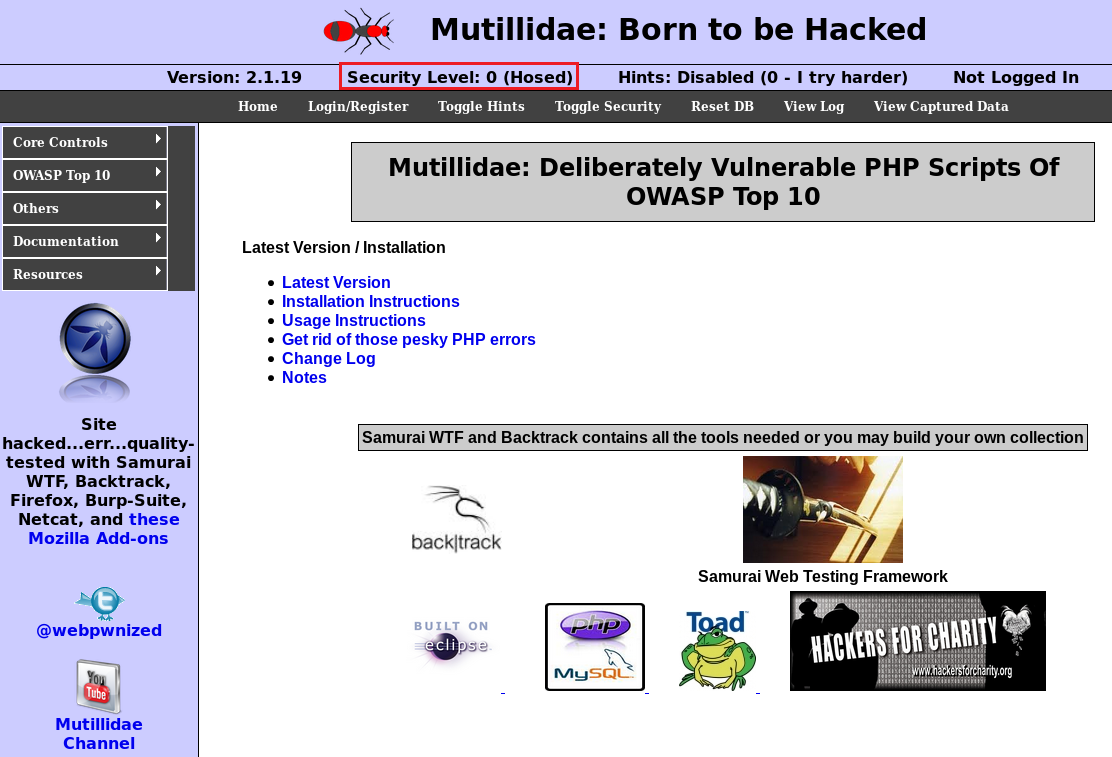

Si accedemos a la aplicación web de Mutillidae de la misma manera que accedimos a la aplicación web de DVWA, debemos asegurarnos de que nuestro Nivel de Seguridad está establecido en 0, como se muestra en la siguiente captura de pantalla:

Podemos alternar el Nivel de Seguridad haciendo clic en la opción Toggle Security de la página: