El Departamento de Justicia de EE.UU. ofreció este mes una recompensa de 5 millones de dólares por información que condujera a la detención y condena de un hombre ruso acusado de haber orquestado supuestamente una vasta red internacional de ciberdelincuencia que se hacía llamar «Evil Corp» y robaba unos 100 millones de dólares a empresas y consumidores. Resulta que durante varios años KrebsOnSecurity siguió de cerca las comunicaciones y actividades diarias del acusado y sus cómplices. Lo que sigue es una mirada interna a las operaciones de fondo de esta banda.

Imagen: FBI

Se ofrece una recompensa de 5 millones de dólares por Maksim V. Yakubets, de 32 años, que, según el gobierno, recibía los apodos de «aqua» y «aquamo», entre otros. Los federales alegan que Aqua lideraba una red de cibercrimen de élite con al menos otras 16 personas que utilizaban cepas avanzadas de malware hechas a medida conocidas como «JabberZeus» y «Bugat» (también conocido como «Dridex») para robar credenciales bancarias a empleados de cientos de pequeñas y medianas empresas en Estados Unidos y Europa.

Desde 2009 hasta la actualidad, el papel principal de Aqua en la conspiración fue reclutar y gestionar un suministro continuo de cómplices involuntarios o cómplices para ayudar a Evil Corp. a blanquear el dinero robado a sus víctimas y transferir fondos a los miembros de la conspiración con sede en Rusia, Ucrania y otras partes de Europa del Este. Estos cómplices, conocidos como «mulas de dinero», suelen ser reclutados a través de ofertas de trabajo en casa enviadas por correo electrónico y a personas que han enviado sus currículos a sitios web de búsqueda de empleo.

Los reclutadores de mulas de dinero suelen dirigirse a personas que buscan un empleo a tiempo parcial y a distancia, y los trabajos suelen implicar poco trabajo aparte de recibir y reenviar transferencias bancarias. Las personas que aceptan estas ofertas a veces reciben pequeñas comisiones por cada transferencia realizada con éxito, pero con la misma frecuencia acaban siendo estafadas por el día de pago prometido, y/o reciben una visita o una carta amenazante de las fuerzas de seguridad que rastrean este tipo de delitos (más sobre esto en un momento).

ENGANCHADO A UNA MULA

KrebsOnSecurity se encontró por primera vez con el trabajo de Aqua en 2008 como reportero de The Washington Post. Una fuente dijo que habían dado con una forma de interceptar y leer los chats diarios en línea entre Aqua y varios otros reclutadores de mulas y proveedores de malware que estaban robando cientos de miles de dólares semanalmente de empresas hackeadas.

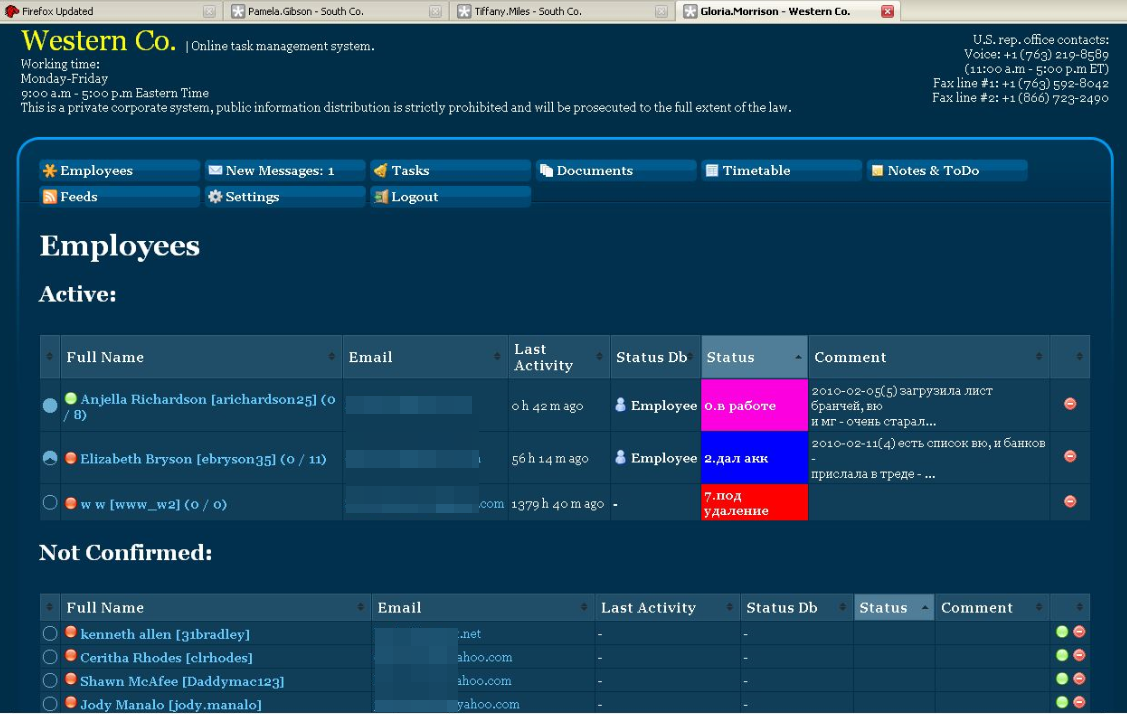

La fuente también descubrió un patrón en la convención de nombres y la apariencia de varios sitios web de reclutamiento de mulas de dinero que eran operados por Aqua. Las personas que respondían a los mensajes de reclutamiento eran invitadas a crear una cuenta en uno de estos sitios, a introducir datos personales y de la cuenta bancaria (a las mulas se les decía que iban a procesar pagos para los «programadores» de su empleador con sede en Europa del Este) y luego se conectaban cada día para comprobar si había nuevos mensajes.

A cada mula se le asignaba un trabajo ocupado o tareas de poca importancia durante unos días o semanas antes de pedirle que gestionara las transferencias de dinero. Creo que esto era un esfuerzo para eliminar a las mulas de dinero poco fiables. Al fin y al cabo, los que se presentaban tarde a trabajar solían costar mucho dinero a los ladrones, ya que el banco de la víctima solía intentar anular cualquier transferencia que no hubiera sido ya retirada por las mulas.

Uno de los varios sitios creados por Aqua y otros para reclutar y gestionar mulas de dinero.

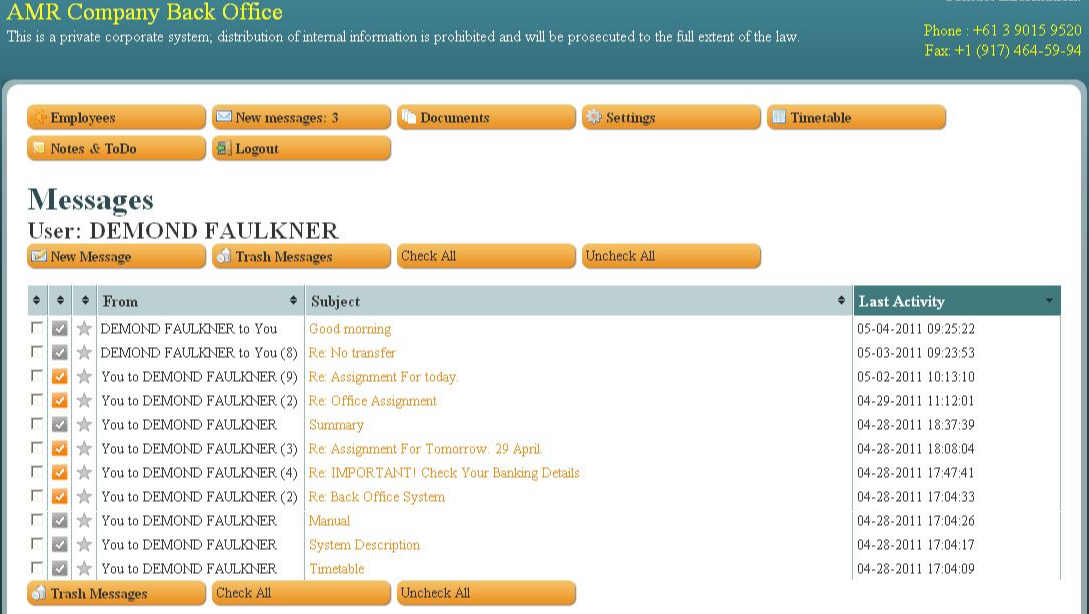

Cuando llegaba el momento de transferir los fondos robados, los reclutadores enviaban un mensaje a través del sitio de las mulas diciendo algo así como: «Buenos días. Nuestro cliente, XYZ Corp., le envía hoy algo de dinero. Por favor, visite su banco ahora y retire este pago en efectivo, y luego transfiera los fondos en pagos iguales – menos su comisión – a estas tres personas en Europa del Este».

Sólo que, en todos los casos, la empresa mencionada como «cliente» era en realidad una pequeña empresa cuyas cuentas de nómina ya habían hackeado.

Aquí es donde se puso interesante. Cada uno de estos sitios de reclutamiento de mulas tenía la misma debilidad de seguridad: Cualquiera podía registrarse, y después de iniciar la sesión cualquier usuario podía ver los mensajes enviados a y desde todos los demás usuarios simplemente cambiando un número en la barra de direcciones del navegador. Como resultado, era trivial automatizar la recuperación de los mensajes enviados a cada mula de dinero registrada en docenas de estos sitios de empresas falsas.

Así que, cada día durante varios años, mi rutina matutina era la siguiente: Preparar un café; acercarme al ordenador y ver los mensajes que Aqua y sus co-conspiradores habían enviado a sus mulas de dinero durante las 12-24 horas anteriores; buscar los nombres de las empresas víctimas en Google; coger el teléfono para advertir a cada una de ellas de que estaban en proceso de ser robadas por la cibermafia rusa.

Mi discurso en todas estas llamadas era más o menos el mismo: «Probablemente no tenéis ni idea de quién soy, pero aquí tenéis toda mi información de contacto y lo que hago. Sus cuentas de nómina han sido pirateadas y está a punto de perder una gran cantidad de dinero. Debes ponerte en contacto con tu banco inmediatamente y hacer que retengan cualquier transferencia pendiente antes de que sea demasiado tarde. No dudes en llamarme después si quieres más información sobre cómo sé todo esto, pero por ahora, por favor, sólo llama o visita tu banco.»

Mensajes hacia y desde una mula de dinero que trabaja para la tripulación de Aqua, alrededor de mayo de 2011.

En muchos casos, mi llamada llegaba apenas unos minutos u horas antes de que el banco de la empresa víctima procesara un lote de nóminas no autorizadas, y algunas de esas notificaciones evitaban lo que de otro modo habrían sido enormes pérdidas, a menudo varias veces el importe de la nómina semanal normal de la organización. En algún momento dejé de contar cuántas decenas de miles de dólares ahorraron esas llamadas a las víctimas, pero a lo largo de varios años probablemente fueron millones.

Con la misma frecuencia, la empresa víctima sospechaba que yo estaba involucrado de alguna manera en el robo, y poco después de alertarles recibía una llamada de un agente del FBI o de un policía de la ciudad de la víctima. Esas eran siempre conversaciones interesantes. Ni que decir tiene que las víctimas que hacían girar sus ruedas persiguiéndome solían sufrir pérdidas financieras mucho más importantes (principalmente porque retrasaban la llamada a su entidad financiera hasta que era demasiado tarde).

En conjunto, estas notificaciones a las víctimas de Evil Corp. dieron lugar a docenas de historias a lo largo de varios años sobre pequeñas empresas que luchaban contra sus entidades financieras para recuperar sus pérdidas. No creo que haya escrito sobre una sola víctima que no estuviera de acuerdo con que llamara la atención sobre su situación y sobre la sofisticación de la amenaza a la que se enfrentan otras empresas. Continue reading →