Antecedentes –

Considerados uno de los activos más cruciales de una empresa, los sistemas de control de acceso tienen un valor significativo. El término ‘control de acceso’ se refiere al «control de acceso a los recursos del sistema después de que las credenciales de la cuenta y la identidad de un usuario han sido autenticadas y se ha concedido el acceso al sistema.» El control de acceso se utiliza para identificar a un sujeto (usuario/humano) y autorizarlo a acceder a un objeto (datos/recursos) en función de la tarea requerida. Estos controles se utilizan para proteger los recursos del acceso no autorizado y se ponen en marcha para garantizar que los sujetos sólo puedan acceder a los objetos utilizando métodos seguros y previamente aprobados. Hay tres tipos principales de sistemas de control de acceso: Control de Acceso Discrecional (DAC), Control de Acceso Basado en Roles (RBAC) y Control de Acceso Obligatorio (MAC).

Control de Acceso Discrecional (DAC) –

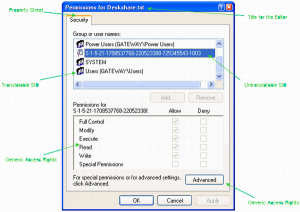

El DAC es un tipo de sistema de control de acceso que asigna derechos de acceso basados en reglas especificadas por los usuarios. El principio detrás de DAC es que los sujetos pueden determinar quién tiene acceso a sus objetos. El modelo DAC aprovecha el uso de listas de control de acceso (ACL) y tablas de capacidades. Las tablas de capacidades contienen filas con «sujeto» y columnas con «objeto». El núcleo de seguridad del sistema operativo comprueba las tablas para determinar si el acceso está permitido. A veces un sujeto/programa puede tener acceso sólo para leer un archivo; el núcleo de seguridad se asegura de que no se produzcan cambios no autorizados.

Implementación –

Este popular modelo es utilizado por algunos de los sistemas operativos más populares, como los sistemas de archivos de Microsoft Windows.

Figura 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Control de acceso basado en roles (RBAC) –

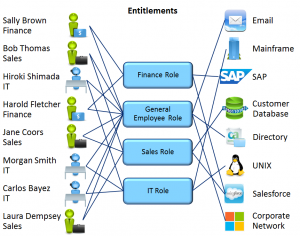

RBAC, también conocido como control de acceso no discrecional, se utiliza cuando los administradores del sistema necesitan asignar derechos basados en roles organizativos en lugar de cuentas de usuario individuales dentro de una organización. Presenta una oportunidad para que la organización aborde el principio de «mínimo privilegio». Esto da a un individuo sólo el acceso necesario para hacer su trabajo, ya que el acceso está conectado a su trabajo.

Implementación-

Los entornos Windows y Linux utilizan algo similar mediante la creación de ‘Grupos’. Cada grupo tiene permisos individuales para los archivos y cada usuario es asignado a los grupos en base a su rol de trabajo. RBAC asigna el acceso basado en los roles. Esto es diferente de los grupos, ya que los usuarios pueden pertenecer a varios grupos pero sólo deben ser asignados a un rol. Ejemplos de roles son: contable, desarrollador, entre otros. Un contable sólo tendría acceso a los recursos que un contable necesitaría en el sistema. Esto requiere que la organización revise constantemente las definiciones de los roles y tenga un proceso para modificar los roles para segregar las funciones. Si no es así, puede producirse un desvío de funciones. El cambio de roles es cuando un individuo es transferido a otro trabajo/grupo y el acceso de su trabajo anterior permanece con ellos.

Figura 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Control de acceso obligatorio (MAC) –

Considerado el más estricto de todos los niveles de sistemas de control de acceso. El diseño e implementación de MAC es comúnmente utilizado por el gobierno. Utiliza un enfoque jerárquico para controlar el acceso a los archivos/recursos. En un entorno MAC, el acceso a los objetos de recursos se controla mediante la configuración definida por un administrador del sistema. Esto significa que el acceso a los objetos de recursos es controlado por el sistema operativo basándose en lo que el administrador del sistema configuró en los ajustes. No es posible que los usuarios cambien el control de acceso de un recurso. MAC utiliza «etiquetas de seguridad» para asignar objetos de recursos en un sistema. Hay dos datos relacionados con estas etiquetas de seguridad: la clasificación (alta, media, baja) y la categoría (departamento o proyecto específico – proporciona «necesidad de saber»). A cada cuenta de usuario se le asignan también propiedades de clasificación y categoría. Este sistema permite a los usuarios acceder a un objeto si ambas propiedades coinciden. Si un usuario tiene una clasificación alta pero no forma parte de la categoría del objeto, entonces el usuario no puede acceder al objeto. MAC es el control de acceso más seguro, pero requiere una cantidad considerable de planificación y requiere una alta gestión del sistema debido a la constante actualización de los objetos y las etiquetas de las cuentas.

Implementación-

Aparte de la implementación gubernamental de MAC, Windows Vista-8 utilizó una variante de MAC con lo que llamaron, Mandatory Integrity Control (MIC). Este tipo de sistema MAC añadía niveles de integridad (IL) a los procesos/archivos que se ejecutaban en la sesión de acceso. El IL representaba el nivel de confianza del objeto. A los sujetos se les asignaba un nivel de IL, que se asignaba a su token de acceso. Los niveles de IL en MIC eran: bajo, medio, alto y sistema. Bajo este sistema, el acceso a un objeto estaba prohibido a menos que el usuario tuviera el mismo nivel de confianza, o más alto que el objeto. Windows limitaba al usuario a no poder escribir o borrar archivos con un IL más alto. Primero comparaba los niveles de IL y luego pasaba a comprobar las ACL para asegurarse de que los permisos eran los correctos. Este sistema aprovechó las ACLs del sistema DAC de Windows y lo combinó con los niveles de integridad para crear un entorno MAC.

Figura 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Conclusión –

Los controles de acceso se utilizan para evitar el acceso no autorizado a los recursos del sistema. Al implementar sistemas de control de acceso que se adapten a su organización, podrá gestionar mejor sus activos. Los sistemas de control de acceso DAC, RBAC y MAC son modelos que se han utilizado para crear sistemas de control de acceso que proporcionan fiabilidad y seguridad. Las empresas con aplicaciones más pequeñas encontrarán que DAC es más fácil de implementar. Otras con información altamente confidencial o sensible pueden decidir utilizar sistemas RBAC o MAC.

Fuentes –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC