Le ministère américain de la Justice a offert ce mois-ci une prime de 5 millions de dollars pour toute information menant à l’arrestation et à la condamnation d’un Russe inculpé pour avoir prétendument orchestré un vaste réseau international de cybercriminalité qui se faisait appeler « Evil Corp » et volait environ 100 millions de dollars à des entreprises et des consommateurs. Il se trouve que, pendant plusieurs années, KrebsOnSecurity a suivi de près les communications et les activités quotidiennes de l’accusé et de ses complices. Ce qui suit est un regard d’initié sur les opérations de back-end de ce gang.

Image : FBI

La récompense de 5 millions de dollars est offerte pour Maksim V. Yakubets, 32 ans, qui, selon le gouvernement, portait les surnoms « aqua » et « aquamo », entre autres. Les fédéraux allèguent qu’Aqua a dirigé un réseau de cybercriminalité d’élite avec au moins 16 autres personnes qui ont utilisé des souches avancées et personnalisées de logiciels malveillants connus sous le nom de « JabberZeus » et « Bugat » (alias « Dridex ») pour voler les identifiants bancaires des employés de centaines de petites et moyennes entreprises aux États-Unis et en Europe.

De 2009 à aujourd’hui, le rôle principal d’Aqua dans la conspiration a été de recruter et de gérer un approvisionnement continu de complices involontaires ou complices pour aider Evil Corp. à blanchir l’argent volé à leurs victimes et à transférer des fonds aux membres de la conspiration basés en Russie, en Ukraine et dans d’autres parties de l’Europe de l’Est. Ces complices, connus sous le nom de « mules », sont généralement recrutés par le biais de sollicitations d’emplois de travail à domicile envoyées par courrier électronique et à des personnes ayant soumis leur curriculum vitae sur des sites Web de recherche d’emploi.

Les recruteurs de mules ont tendance à cibler les personnes à la recherche d’un emploi à temps partiel et à distance, et les emplois impliquent généralement peu de travail autre que la réception et le transfert de transferts bancaires. Les personnes qui mordent à ces offres reçoivent parfois de petites commissions pour chaque transfert réussi, mais finissent tout aussi souvent par se faire escroquer un jour de paie promis, et/ou par recevoir une visite ou une lettre de menace de la part des organismes d’application de la loi qui traquent ce type de crime (nous y reviendrons dans un instant).

HITCHED TO A MULE

KrebsOnSecurity a rencontré pour la première fois le travail d’Aqua en 2008 en tant que reporter pour le Washington Post. Une source a déclaré qu’ils étaient tombés sur un moyen d’intercepter et de lire les discussions en ligne quotidiennes entre Aqua et plusieurs autres recruteurs de mules et fournisseurs de logiciels malveillants qui volaient des centaines de milliers de dollars chaque semaine à des entreprises piratées.

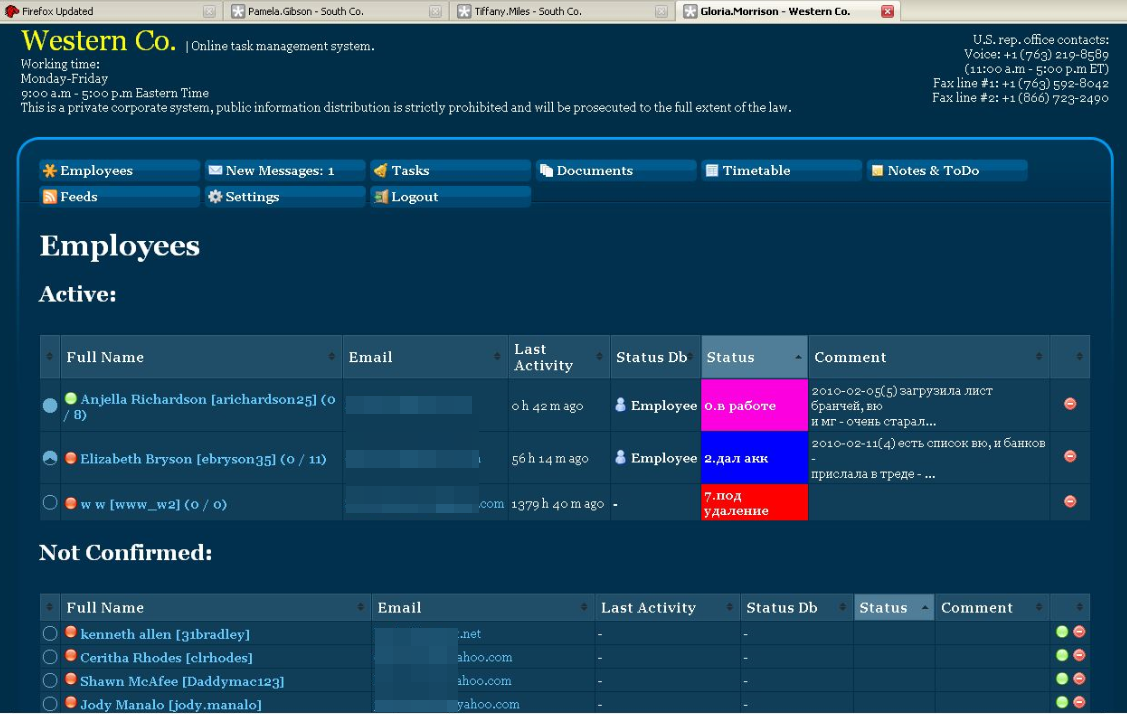

La source a également découvert un modèle dans la convention de dénomination et l’apparence de plusieurs sites Web de recrutement de mules d’argent exploités par Aqua. Les personnes qui répondaient aux messages de recrutement étaient invitées à créer un compte sur l’un de ces sites, à saisir des données personnelles et bancaires (on disait aux mules qu’elles traiteraient des paiements pour les « programmeurs » de leur employeur basés en Europe de l’Est), puis à se connecter chaque jour pour vérifier l’arrivée de nouveaux messages.

Chaque mule se voyait confier un travail occupé ou des tâches subalternes pendant quelques jours ou semaines avant qu’on lui demande de gérer des transferts d’argent. Je crois que c’était un effort pour éliminer les mules peu fiables. Après tout, ceux qui se présentaient en retard au travail avaient tendance à coûter beaucoup d’argent aux escrocs, car la banque de la victime essayait généralement d’annuler tous les transferts qui n’avaient pas déjà été retirés par les mules.

Un des nombreux sites mis en place par Aqua et d’autres pour recruter et gérer des mules d’argent.

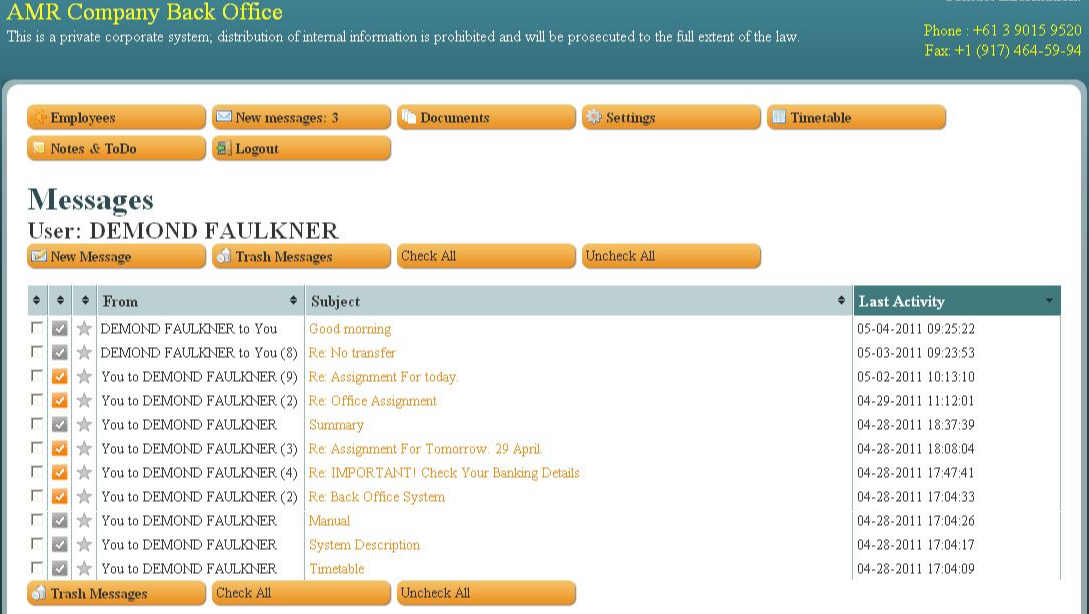

Quand il était temps de transférer les fonds volés, les recruteurs envoyaient un message par le biais du site des mules disant quelque chose comme : « Bonjour . Notre client – la société XYZ – vous envoie de l’argent aujourd’hui. Veuillez vous rendre à votre banque maintenant et retirer ce paiement en espèces, puis transférer les fonds en paiements égaux – moins votre commission – à ces trois personnes en Europe de l’Est. »

Sauf que, dans chaque cas, la société mentionnée comme « client » était en fait une petite entreprise dont ils avaient déjà piraté les comptes de paie.

C’est là que ça devient intéressant. Chacun de ces sites de recrutement de mules présentait la même faiblesse en matière de sécurité : N’importe qui pouvait s’inscrire, et après s’être connecté, n’importe quel utilisateur pouvait voir les messages envoyés à et par tous les autres utilisateurs simplement en changeant un numéro dans la barre d’adresse du navigateur. Par conséquent, il était trivial d’automatiser la récupération des messages envoyés à chaque mule enregistrée à travers des dizaines de ces faux sites d’entreprises.

Donc, chaque jour pendant plusieurs années, ma routine matinale se déroulait comme suit : Faire un pot de café ; me traîner jusqu’à l’ordinateur et consulter les messages qu’Aqua et ses co-conspirateurs avaient envoyés à leurs mules au cours des 12-24 heures précédentes ; rechercher les noms des entreprises victimes dans Google ; prendre le téléphone pour avertir chacune d’elles qu’elles étaient en train de se faire voler par la cyber-mafia russe.

Mon baratin lors de tous ces appels était plus ou moins le même : « Vous n’avez probablement aucune idée de qui je suis, mais voici toutes mes coordonnées et ce que je fais. Vos comptes de paie ont été piratés, et vous êtes sur le point de perdre beaucoup d’argent. Vous devez contacter votre banque immédiatement et leur demander de bloquer tous les transferts en cours avant qu’il ne soit trop tard. N’hésitez pas à me rappeler par la suite si vous voulez plus d’informations sur la façon dont je sais tout cela, mais pour l’instant, veuillez simplement appeler ou vous rendre à votre banque. »

Messages à destination et en provenance d’une mule travaillant pour l’équipage d’Aqua, vers mai 2011.

Dans de nombreux cas, mon appel arrivait quelques minutes ou quelques heures avant qu’un lot de paie non autorisé ne soit traité par la banque de l’entreprise victime, et certaines de ces notifications ont permis d’éviter ce qui aurait autrement été d’énormes pertes – souvent plusieurs fois le montant de la paie hebdomadaire normale de l’organisation. À un moment donné, j’ai cessé de compter combien de dizaines de milliers de dollars ces appels ont fait économiser aux victimes, mais sur plusieurs années, c’était probablement des millions.

Tout aussi souvent, l’entreprise victime soupçonnait que j’étais d’une manière ou d’une autre impliqué dans le vol, et peu de temps après les avoir alertés, je recevais un appel d’un agent du FBI ou d’un officier de police de la ville natale de la victime. Ces conversations étaient toujours intéressantes. Inutile de dire que les victimes qui ont fait tourner leur roue en me poursuivant ont généralement subi des pertes financières bien plus importantes (principalement parce qu’elles ont retardé l’appel de leur institution financière jusqu’à ce qu’il soit trop tard).

Collectivement, ces notifications aux victimes d’Evil Corp ont conduit à des dizaines d’histoires sur plusieurs années concernant des petites entreprises qui se battent contre leurs institutions financières pour récupérer leurs pertes. Je ne crois pas avoir jamais écrit sur une seule victime qui n’était pas d’accord avec le fait que j’attire l’attention sur leur situation critique et sur la sophistication de la menace à laquelle sont confrontées d’autres entreprises. Continuer la lecture →