Contexte –

Considérés comme l’un des actifs les plus cruciaux d’une entreprise, les systèmes de contrôle d’accès détiennent une valeur importante. Le terme « contrôle d’accès » désigne « le contrôle de l’accès aux ressources du système après que les références et l’identité d’un utilisateur ont été authentifiées et que l’accès au système a été accordé. » Le contrôle d’accès est utilisé pour identifier un sujet (utilisateur/homme) et pour autoriser le sujet à accéder à un objet (données/ressources) en fonction de la tâche requise. Ces contrôles sont utilisés pour protéger les ressources contre les accès non autorisés et sont mis en place pour garantir que les sujets ne peuvent accéder aux objets qu’en utilisant des méthodes sécurisées et pré-approuvées. Les trois principaux types de systèmes de contrôle d’accès sont les suivants Le contrôle d’accès discrétionnaire (DAC), le contrôle d’accès basé sur les rôles (RBAC) et le contrôle d’accès obligatoire (MAC).

Le contrôle d’accès discrétionnaire (DAC) –

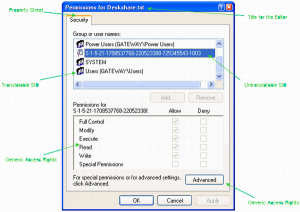

Le DAC est un type de système de contrôle d’accès qui attribue des droits d’accès en fonction de règles spécifiées par les utilisateurs. Le principe du DAC est que les sujets peuvent déterminer qui a accès à leurs objets. Le modèle DAC tire parti de l’utilisation de listes de contrôle d’accès (ACL) et de tables de capacités. Les tables de capacités contiennent des lignes avec « sujet » et des colonnes contenant « objet ». Le noyau de sécurité du système d’exploitation vérifie les tables pour déterminer si l’accès est autorisé. Parfois, un sujet/programme peut n’avoir accès qu’à la lecture d’un fichier ; le noyau de sécurité s’assure qu’aucune modification non autorisée ne se produit.

Mise en œuvre –

Ce modèle populaire est utilisé par certains des systèmes d’exploitation les plus populaires, comme les systèmes de fichiers Microsoft Windows.

Figure 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Contrôle d’accès basé sur les rôles (RBAC) –

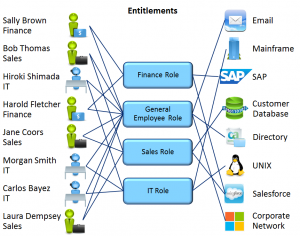

Le RBAC, également connu sous le nom de contrôle d’accès non discrétionnaire, est utilisé lorsque les administrateurs système ont besoin d’attribuer des droits basés sur des rôles organisationnels au lieu de comptes d’utilisateurs individuels dans une organisation. Il permet à l’organisation d’appliquer le principe du « moindre privilège ». Cela donne à un individu seulement l’accès nécessaire pour faire son travail, puisque l’accès est lié à son travail.

Mise en œuvre-

Les environnements Windows et Linux utilisent quelque chose de similaire en créant des ‘Groupes’. Chaque groupe a des autorisations de fichiers individuelles et chaque utilisateur est affecté à des groupes en fonction de son rôle professionnel. RBAC attribue l’accès en fonction des rôles. Ceci est différent des groupes puisque les utilisateurs peuvent appartenir à plusieurs groupes mais ne doivent être affectés qu’à un seul rôle. Voici quelques exemples de rôles : comptable, développeur, etc. Un comptable n’aura accès qu’aux ressources dont il a besoin sur le système. L’organisation doit constamment revoir la définition des rôles et disposer d’un processus permettant de modifier les rôles afin de séparer les tâches. Sinon, un glissement de rôle peut se produire. Le glissement de rôle est lorsqu’une personne est transférée à un autre poste/groupe et que son accès de son poste précédent reste avec elle.

Figure 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Contrôle d’accès obligatoire (MAC) –

Considéré comme le plus strict de tous les niveaux de systèmes de contrôle d’accès. La conception et la mise en œuvre du MAC sont couramment utilisées par le gouvernement. Il utilise une approche hiérarchique pour contrôler l’accès aux fichiers/ressources. Dans un environnement MAC, l’accès aux objets ressources est contrôlé par les paramètres définis par un administrateur système. Cela signifie que l’accès aux objets ressources est contrôlé par le système d’exploitation sur la base de ce que l’administrateur système a configuré dans les paramètres. Il n’est pas possible pour les utilisateurs de modifier le contrôle d’accès d’une ressource. Le MAC utilise des « étiquettes de sécurité » pour attribuer des objets ressources sur un système. Deux informations sont liées à ces étiquettes de sécurité : la classification (élevée, moyenne, faible) et la catégorie (département ou projet spécifique – fournit un « besoin de savoir »). Chaque compte utilisateur se voit également attribuer des propriétés de classification et de catégorie. Ce système permet aux utilisateurs d’accéder à un objet si les deux propriétés correspondent. Si un utilisateur a une classification élevée mais ne fait pas partie de la catégorie de l’objet, alors l’utilisateur ne peut pas accéder à l’objet. MAC est le contrôle d’accès le plus sûr, mais il nécessite une quantité considérable de planification et exige une gestion élevée du système en raison de la mise à jour constante des objets et des étiquettes de compte.

Mise en œuvre-

Autre que la mise en œuvre de MAC par le gouvernement, Windows Vista-8 a utilisé une variante de MAC avec ce qu’ils ont appelé, le contrôle d’intégrité obligatoire (MIC). Ce type de système MAC ajoutait des niveaux d’intégrité (IL) aux processus/fichiers exécutés dans la session de connexion. Le IL représentait le niveau de confiance de l’objet. Les sujets se voyaient attribuer un niveau d’IL, qui était affecté à leur jeton d’accès. Les niveaux de VA dans MIC étaient : faible, moyen, élevé et système. Dans ce système, l’accès à un objet était interdit à moins que l’utilisateur ait le même niveau de confiance ou un niveau supérieur à celui de l’objet. Windows limitait l’utilisateur à l’impossibilité d’écrire ou de supprimer des fichiers dont le niveau de confiance était plus élevé. Il a d’abord comparé les niveaux d’IL, puis est passé à la vérification des ACL pour s’assurer que les permissions correctes sont en place. Ce système a profité des ACL du système DAC de Windows et l’a combiné avec les niveaux d’intégrité pour créer un environnement MAC.

Figure 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Conclusion –

Les contrôles d’accès sont utilisés pour empêcher l’accès non autorisé aux ressources du système. En mettant en œuvre des systèmes de contrôle d’accès adaptés à votre organisation, vous pouvez mieux gérer vos actifs. Les systèmes de contrôle d’accès DAC, RBAC et MAC sont des modèles qui ont été utilisés pour créer des systèmes de contrôle d’accès qui offrent fiabilité et sécurité. Les entreprises ayant de petites applications trouveront que le DAC est plus facile à mettre en œuvre. D’autres ayant des informations hautement confidentielles ou sensibles peuvent décider d’utiliser des systèmes RBAC ou MAC.

Sources –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

.