Háttér –

A vállalat egyik legfontosabb eszközének tekintett beléptető rendszerek jelentős értéket képviselnek. A “hozzáférés-szabályozás” kifejezés “a rendszer erőforrásaihoz való hozzáférés ellenőrzésére utal, miután a felhasználó fiókjának hitelesítő adatai és személyazonossága hitelesítése megtörtént, és a rendszerhez való hozzáférés engedélyezése megtörtént”. A hozzáférés-ellenőrzés az alany (felhasználó/ember) azonosítására és az alany számára az objektumhoz (adat/erőforrás) való hozzáférés engedélyezésére szolgál a kívánt feladat alapján. Ezek az ellenőrzések arra szolgálnak, hogy megvédjék az erőforrásokat a jogosulatlan hozzáféréstől, és azt biztosítják, hogy az alanyok csak biztonságos és előre jóváhagyott módszerekkel férhessenek hozzá az objektumokhoz. A hozzáférés-ellenőrzési rendszerek három fő típusa a következő:

Diszkrét hozzáférés-szabályozás (DAC), szerepkör alapú hozzáférés-szabályozás (RBAC) és kötelező hozzáférés-szabályozás (MAC).

Diszkrét hozzáférés-szabályozás (DAC) –

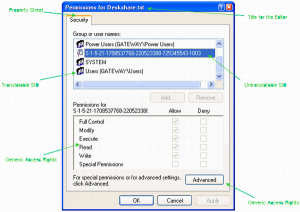

A DAC olyan típusú hozzáférés-szabályozási rendszer, amely a felhasználók által meghatározott szabályok alapján osztja ki a hozzáférési jogokat. A DAC alapelve az, hogy az alanyok meghatározhatják, hogy ki férhet hozzá az objektumaikhoz. A DAC modell kihasználja a hozzáférés-vezérlési listák (ACL) és a képességtáblák használatát. A képességtáblák “alany” sorokat és “objektum” oszlopokat tartalmaznak. Az operációs rendszer biztonsági rendszermagja ellenőrzi a táblázatokat, hogy meghatározza, engedélyezett-e a hozzáférés. Előfordulhat, hogy egy alany/program csak egy fájl olvasására jogosult; a biztonsági mag gondoskodik arról, hogy ne történjen jogosulatlan változtatás.

Megvalósítás –

Ezt a népszerű modellt a legnépszerűbb operációs rendszerek némelyike használja, például a Microsoft Windows fájlrendszerek.

1. ábra – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-alapú hozzáférés-szabályozás (RBAC) –

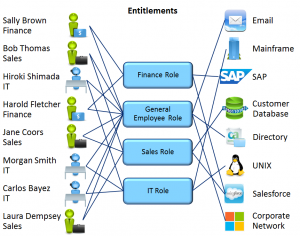

A nem diszkrét hozzáférés-szabályozásnak is nevezett RBAC-ot akkor használják, ha a rendszergazdáknak egy szervezeten belül nem egyéni felhasználói fiókok, hanem szervezeti szerepkörök alapján kell jogokat kiosztaniuk. Lehetőséget nyújt a szervezet számára a “legkisebb kiváltság” elvének alkalmazására. Ezáltal az egyén csak a munkája elvégzéséhez szükséges hozzáférést kapja meg, mivel a hozzáférés a munkájához kapcsolódik.

Megvalósítás-

A Windows és Linux környezetek valami hasonlót használnak a “Csoportok” létrehozásával. Minden csoport egyedi fájljogosultságokkal rendelkezik, és minden felhasználó a munkaszerepe alapján van hozzárendelve a csoportokhoz. Az RBAC a hozzáférést a szerepek alapján osztja ki. Ez különbözik a csoportoktól, mivel a felhasználók több csoporthoz is tartozhatnak, de csak egy szerepkörhöz lehet őket hozzárendelni. Példaszerepek: könyvelők, fejlesztők, többek között. Egy könyvelő csak olyan erőforrásokhoz kapna hozzáférést, amelyekre egy könyvelőnek szüksége van a rendszerben. Ez megköveteli, hogy a szervezet folyamatosan felülvizsgálja a szerepkör-meghatározásokat, és rendelkezzen egy folyamattal a szerepkörök módosítására a feladatok elkülönítése érdekében. Ellenkező esetben előfordulhat a szerepkörök elszaporodása. A szerepkör-áthelyezés az, amikor egy személyt áthelyeznek egy másik munkakörbe/csoportba, és az előző munkaköréből származó hozzáférése vele marad.

2. ábra – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Mandatory Access Control (MAC) –

A hozzáférés-szabályozási rendszerek legszigorúbb szintjének tekinthető. A MAC tervezését és megvalósítását általában a kormányzat alkalmazza. Hierarchikus megközelítést alkalmaz a fájlokhoz/forrásokhoz való hozzáférés ellenőrzésére. A MAC-környezetben az erőforrás-objektumokhoz való hozzáférést a rendszergazda által meghatározott beállítások szabályozzák. Ez azt jelenti, hogy az erőforrás-objektumokhoz való hozzáférést az operációs rendszer szabályozza a rendszergazda által a beállításokban megadottak alapján. A felhasználóknak nincs lehetőségük megváltoztatni az erőforrás hozzáférés-szabályozását. A MAC “biztonsági címkéket” használ a rendszer erőforrás-objektumainak hozzárendeléséhez. Ezekhez a biztonsági címkékhez két információ kapcsolódik: a besorolás (magas, közepes, alacsony) és a kategória (meghatározott osztály vagy projekt – biztosítja a “szükséges tudnivalókat”). Minden felhasználói fiókhoz osztályozási és kategóriatulajdonságok is tartoznak. Ez a rendszer akkor biztosít hozzáférést a felhasználóknak egy objektumhoz, ha mindkét tulajdonság megegyezik. Ha egy felhasználónak magas a besorolása, de nem tartozik az objektum kategóriájához, akkor a felhasználó nem férhet hozzá az objektumhoz. A MAC a legbiztonságosabb hozzáférés-szabályozás, de jelentős mennyiségű tervezést igényel, és az objektumok és fiókcímkék folyamatos frissítése miatt nagy rendszermenedzsmentet igényel.

Implementáció-

A MAC kormányzati implementációjától eltérően a Windows Vista-8 a MAC egy változatát használta, amit ők Mandatory Integrity Control (MIC) néven neveztek. Ez a fajta MAC rendszer integritási szinteket (IL) adott a bejelentkezési munkamenetben futó folyamatokhoz/fájlokhoz. Az IL az objektum bizalmi szintjét jelentette. Az alanyokhoz hozzárendeltek egy IL-szintet, amelyet a hozzáférési tokenjükhöz rendeltek. A MIC-ben az IL-szintek a következők voltak: alacsony, közepes, magas és rendszer. Ebben a rendszerben az objektumhoz való hozzáférés tilos volt, kivéve, ha a felhasználó ugyanolyan vagy magasabb szintű bizalommal rendelkezett, mint az objektum. A Windows arra korlátozta a felhasználót, hogy a magasabb IL-lel rendelkező fájlokat nem írhatta vagy törölhette. Először összehasonlította az IL-szinteket, majd áttért az ACL-ek ellenőrzésére, hogy megbizonyosodjon a megfelelő jogosultságokról. Ez a rendszer kihasználta a Windows DAC rendszer ACL-ek előnyeit, és az integritási szintekkel kombinálva MAC-környezetet hozott létre.

3. ábra – https://www.thewindowsclub.com/mandatory-integrity-control

Következtetés –

A hozzáférés-ellenőrzéseket a rendszer erőforrásaihoz való jogosulatlan hozzáférés megakadályozására használják. A szervezetének megfelelő hozzáférés-ellenőrzési rendszerek bevezetésével jobban kezelheti eszközeit. A DAC, RBAC és MAC hozzáférés-ellenőrzési rendszerek olyan modellek, amelyeket a megbízhatóságot és biztonságot nyújtó hozzáférés-ellenőrzési rendszerek létrehozására használtak. A kisebb alkalmazásokkal rendelkező vállalkozások a DAC-ot könnyebben megvalósíthatónak találják. Mások, amelyek nagyon bizalmas vagy érzékeny információkkal rendelkeznek, az RBAC vagy MAC rendszerek használata mellett dönthetnek.

Források –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC