Ebben a részben egy weboldal megtámadásáról lesz szó. A weboldalak támadásához kétféle megközelítésünk van:

- A weboldalak támadásának módszerét használhatjuk az eddig tanult módszerekkel. Mivel tudjuk, hogy egy weboldal egy számítógépre van telepítve, megpróbálhatjuk ugyanúgy megtámadni és feltörni, mint bármely más számítógépet. Mivel azonban tudjuk, hogy egy weboldal telepítve van egy számítógépre, ugyanúgy megpróbálhatjuk megtámadni és feltörni, mint bármely más számítógépet. Szerveroldali támadásokkal azt is megtudhatjuk, hogy melyik operációs rendszer, webkiszolgáló vagy egyéb alkalmazás van telepítve. Ha találunk valamilyen sebezhetőséget, bármelyiket felhasználhatjuk arra, hogy hozzáférjünk a számítógéphez.

- A támadás másik módja a kliensoldali támadás. Mivel a weboldalakat emberek kezelik és tartják karban. Ez azt jelenti, hogy ha sikerül feltörnünk a webhely valamelyik adminisztrátorát, akkor valószínűleg meg tudjuk szerezni a felhasználónevét és jelszavát, és onnan be tudunk jelentkezni az adminisztrációs panelre vagy a Secure Socket Shellre (SSH). Ezután hozzáférhetünk bármelyik szerverhez, amelyet a weboldal kezeléséhez használnak.

Ha mindkét módszer sikertelen, akkor megpróbálhatjuk tesztelni a webalkalmazást, hiszen az csak egy alkalmazás, amelyet az adott weboldalra telepítettek. Ezért lehet, hogy a célpontunk nem a webalkalmazás, lehet, hogy a célpontunk csak egy olyan személy, aki használja az adott weboldalt, de akinek a számítógépe elérhetetlen. Ehelyett elmehetünk a weboldalra, feltörhetjük a weboldalt, és onnan eljuthatunk a célszemélyünkhöz.

Az összes eszköz és alkalmazás össze van kapcsolva, és az egyiket a saját előnyünkre használhatjuk, majd eljuthatunk egy másik számítógépre vagy egy másik helyre. Ebben a részben ahelyett, hogy a kliens- és szerveroldali támadásokra koncentrálnánk, magának a webes alkalmazásnak a biztonságának a tesztelését fogjuk megtanulni.

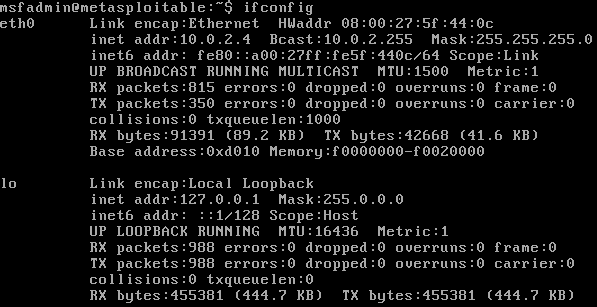

A Metasploitable gépet fogjuk használni célgépként, és ha lefuttatjuk az ifconfig parancsot, látni fogjuk, hogy az IP címe 10.0.2.4, amint az a következő képernyőképen látható:

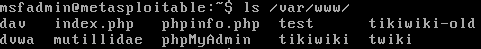

Ha belenézünk a /var/www mappába, láthatjuk a weboldal összes tárolt fájlját, amint az a következő képernyőképen látható:

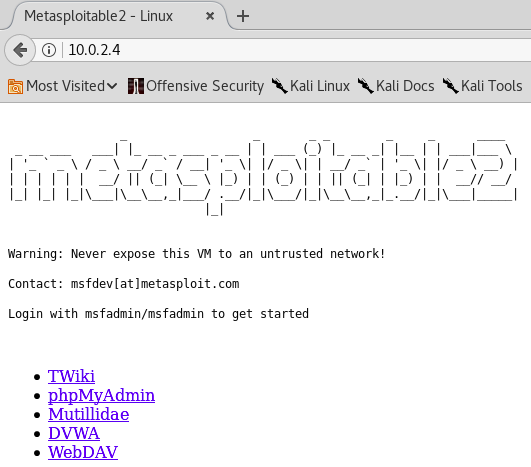

A fenti képernyőképen látható, hogy a phpinfo.php oldal, és van dvwa, mutillidae és phpMyAdmin. Most, ha ugyanezen a hálózaton lévő bármelyik gépre megyünk, és megpróbáljuk megnyitni a böngészőt, és a 10.0.2.4-re megyünk, látni fogjuk, hogy van egy Metasploitable számára készített weboldalunk, ahogy az a megadott képernyőképen látható. A weboldal nem más, mint a webböngészőre telepített alkalmazás, és bármelyik Metasploitable weboldalhoz hozzáférhetünk, és használhatjuk őket a biztonságuk tesztelésére:

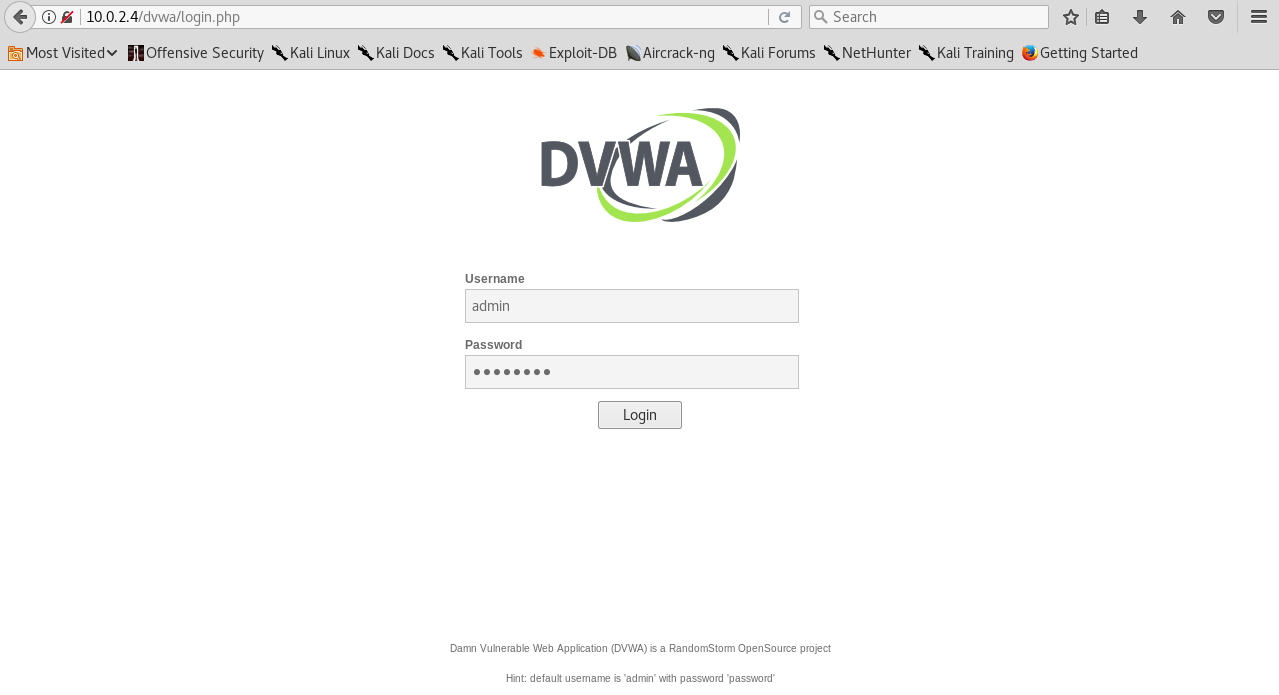

Most a DVWA oldalt fogjuk megnézni. A bejelentkezéshez felhasználónévként admin és jelszóként jelszó szükséges. Miután megadtuk ezeket a hitelesítő adatokat, be tudunk jelentkezni, ahogy az a következő képernyőképen látható:

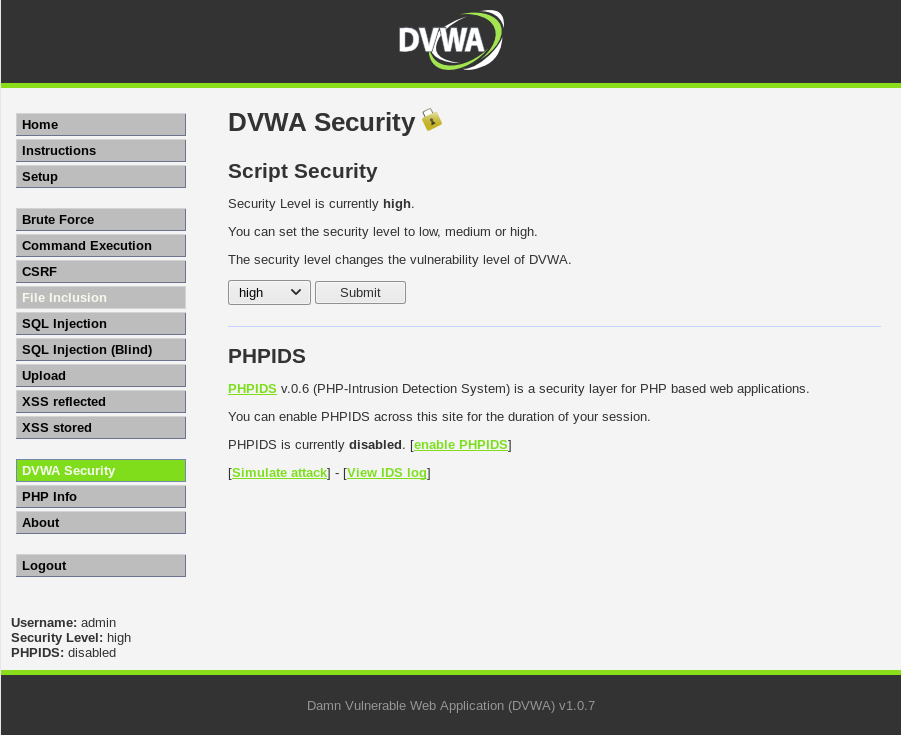

Amint bejelentkeztünk, a DVWA Security fül segítségével módosíthatjuk a biztonsági beállításokat, ahogy az a következő képernyőképen látható:

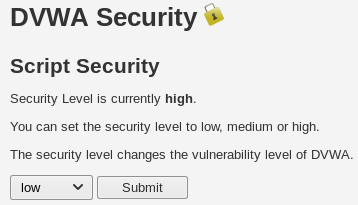

A DVWA Security fül alatt a Script Security-t alacsonyra állítjuk, majd a Submit gombra kattintunk:

A következő részben továbbra is alacsonyra állítjuk. Mivel ez csak egy bevezető tanfolyam, csak a webalkalmazás sebezhetőségének alapvető módjáról fogunk beszélni mind a DVWA, mind a Mutilliidae webalkalmazásban.

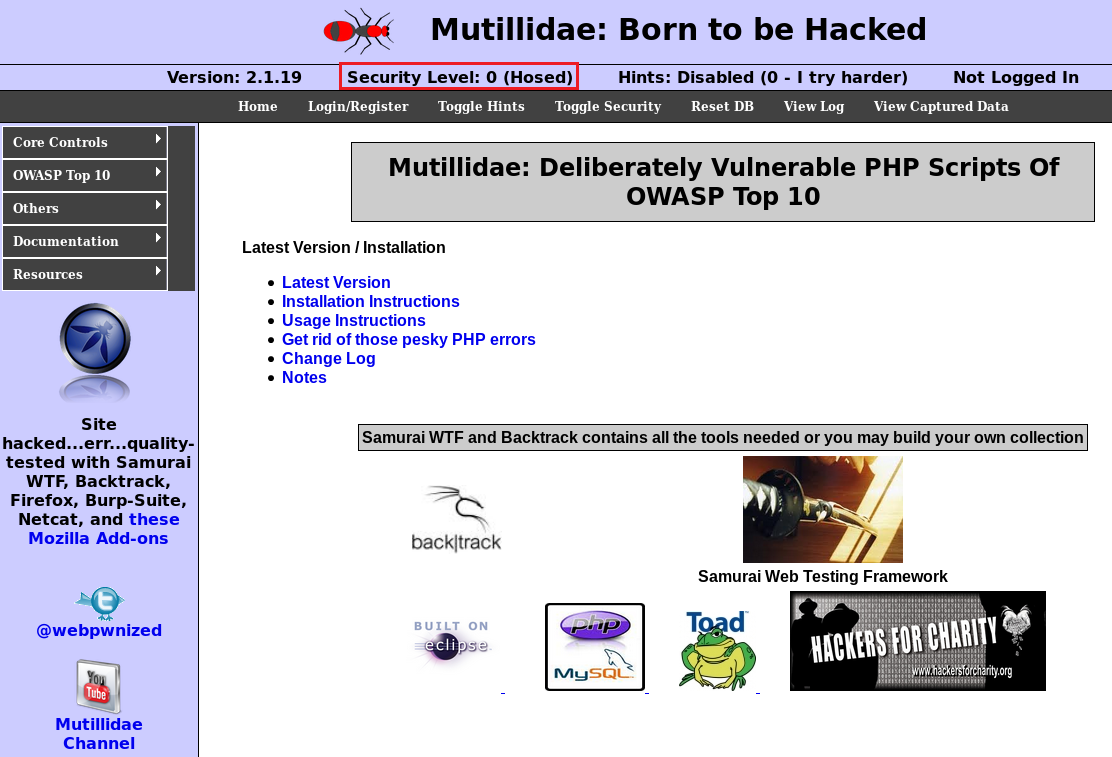

Ha ugyanúgy lépünk be a Mutillidae webalkalmazásba, mint ahogyan a DVWA webalkalmazást is elértük, akkor győződjünk meg róla, hogy a biztonsági szintünk 0-ra van állítva, ahogyan az a következő képernyőképen látható:

A biztonsági szintet az oldalon található Toggle Security opcióra kattintva tudjuk átállítani: