Az amerikai igazságügyi minisztérium ebben a hónapban 5 millió dolláros vérdíjat ajánlott fel egy orosz férfi letartóztatásához és elítéléséhez vezető információkért, aki ellen vádat emeltek egy hatalmas, nemzetközi kiberbűnözési hálózat állítólagos szervezéséért, amely “Evil Corp”-nak nevezte magát, és nagyjából 100 millió dollárt lopott vállalkozásoktól és fogyasztóktól. Történetesen a KrebsOnSecurity több éven keresztül szorosan nyomon követte a vádlott és bűntársai mindennapi kommunikációját és tevékenységét. Az alábbiakban egy bennfentes betekintést nyújtunk a banda háttérműveleteibe.

Kép: FBI

Az 5 millió dolláros jutalmat a 32 éves Maksim V. Yakubetsért ajánlják fel, aki a kormány szerint többek között az “aqua” és “aquamo” beceneveket használta. A szövetségiek szerint Aqua legalább 16 társával együtt egy elit kiberbűnözői hálózatot vezetett, amely a “JabberZeus” és a “Bugat” (más néven “Dridex”) néven ismert fejlett, egyedi fejlesztésű kártevő törzseket használt, hogy ellopják az Egyesült Államok és Európa több száz kis- és középvállalatának alkalmazottaitól a banki hitelesítő adatokat.

Az Aqua elsődleges szerepe az összeesküvésben 2009-től napjainkig az volt, hogy folyamatosan toborozta és irányította az akaratlan vagy bűnrészes bűntársakat, akik segítettek az Evil Corp.-nak tisztára mosni az áldozatoktól ellopott pénzt, és átutalták a pénzt az összeesküvés Oroszországban, Ukrajnában és Kelet-Európa más részein élő tagjainak. Ezeket a “pénzcsempészek” néven ismert bűntársakat jellemzően e-mailben küldött, otthoni munkavégzésre szóló állásajánlatok útján toborozták, illetve olyan embereknek, akik önéletrajzukat álláskereső weboldalakon küldték el.

A pénzcsempészek toborzói általában olyan embereket céloznak meg, akik részmunkaidős, távmunkát keresnek, és a munkák általában a banki átutalások fogadásán és továbbításán kívül kevés munkával járnak. Azok az emberek, akik ráharapnak ezekre az ajánlatokra, néha kis jutalékot kapnak minden egyes sikeres átutalásért, de ugyanilyen gyakran előfordul, hogy a végén átverik őket a beígért fizetésből, és/vagy látogatást vagy fenyegető levelet kapnak az ilyen bűncselekményeket nyomon követő bűnüldöző szervektől (erről majd később).

Egy öszvérhez kapcsolták

A KrebsOnSecurity 2008-ban találkozott először Aqua munkájával a The Washington Post riportereként. Egy forrás szerint rábukkantak egy olyan módszerre, amellyel lehallgatták és elolvasták az Aqua és több más öszvér-toborzó és rosszindulatú szoftverek szállítója közötti napi online csevegéseket, akik hetente több százezer dollárt loptak el feltört vállalkozásoktól.

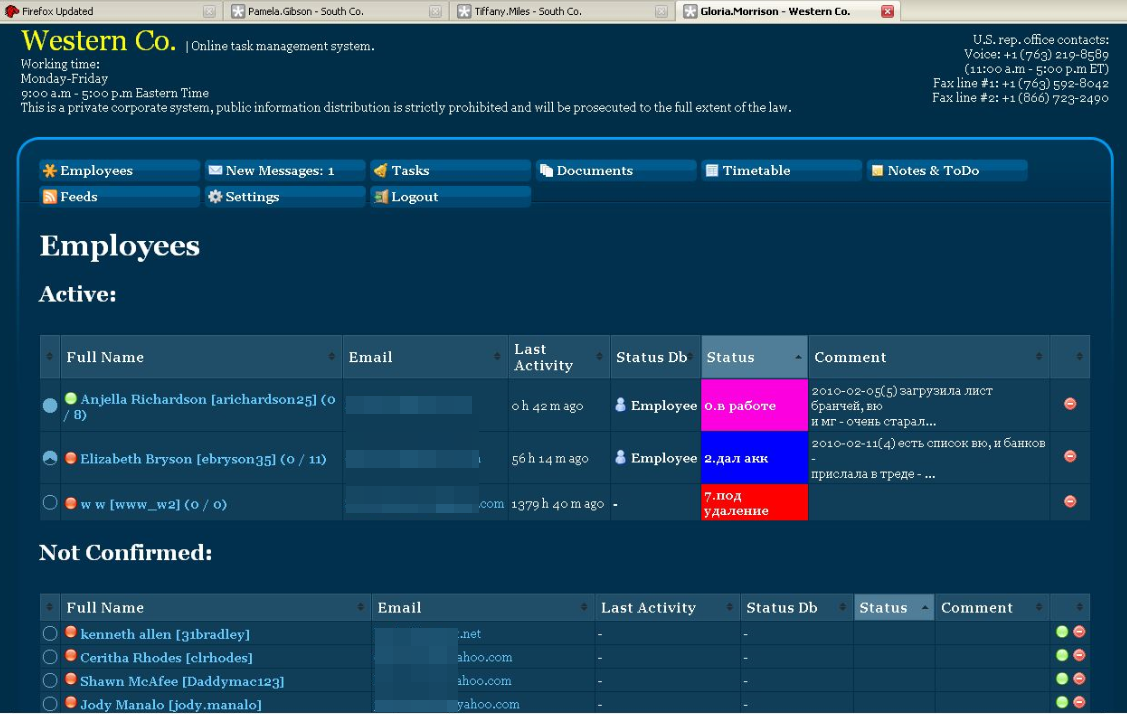

A forrás felfedezett egy mintát az Aqua által üzemeltetett több pénzöszvér-toborzó weboldal elnevezésében és megjelenésében is. A toborzó üzenetekre reagáló embereket arra kérték, hogy hozzanak létre egy fiókot ezen oldalak egyikén, adják meg személyes és bankszámlaadataikat (a pénzszöszmötölőknek azt mondták, hogy a munkáltatójuk kelet-európai székhelyű “programozóinak” kifizetéseit fogják feldolgozni), majd minden nap jelentkezzenek be, hogy ellenőrizzék az új üzeneteket.

Minden pénzszállítónak néhány napig vagy hétig elfoglalt munkát vagy alantas feladatokat adtak, mielőtt felkérték volna őket a pénzátutalások kezelésére. Úgy vélem, ezzel igyekeztek kiszűrni a megbízhatatlan pénzfutárokat. Elvégre azok, akik késve jelentek meg a munkában, általában sok pénzbe kerültek a csalóknak, mivel az áldozat bankja általában megpróbált visszafordítani minden olyan átutalást, amelyet még nem vettek le a futtatók.

Az Aqua és mások által létrehozott számos webhely egyike, amelyet a pénzfuttatók toborzására és kezelésére hoztak létre.

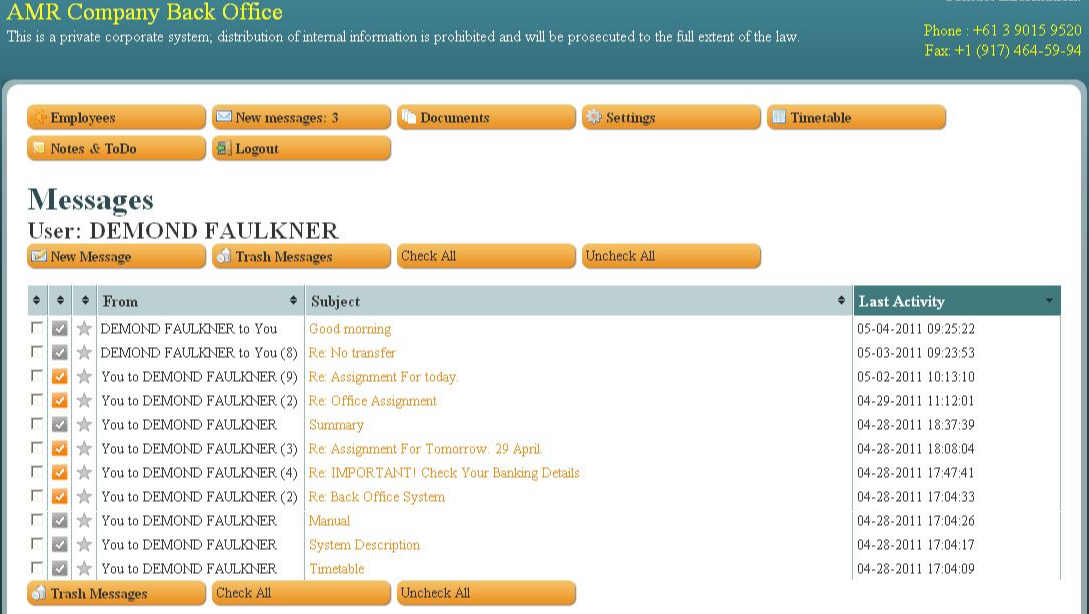

Amikor eljött az ideje a lopott pénz átutalásának, a toborzók a futtató webhelyen keresztül küldtek egy üzenetet, amelyben valami ilyesmi állt: “Jó reggelt . Ügyfelünk – XYZ Corp. – ma pénzt küld Önnek. Kérem, most keresse fel a bankját, és vegye fel készpénzben ezt a kifizetést, majd utalja át az összeget egyenlő részletekben – a jutalékával csökkentve – ennek a három kelet-európai személynek.”

Csakhogy az “ügyfélként” említett vállalat minden esetben valójában egy kisvállalkozás volt, amelynek bérszámláit már feltörték.

És itt vált érdekessé a dolog. Mindegyik ilyen öszvér-toborzási oldalnak ugyanaz volt a biztonsági gyengesége: Bárki regisztrálhatott, és a bejelentkezés után bármelyik felhasználó megtekinthette az összes többi felhasználónak küldött és az összes többi felhasználó által küldött üzeneteket egyszerűen a böngésző címsorában lévő szám megváltoztatásával. Ennek eredményeképpen triviális volt automatizálni az ilyen hamis céges oldalak tucatjain keresztül minden egyes regisztrált pénzcsempésznek küldött üzenetek visszakeresését.

A reggeli rutinom tehát több éven át minden nap a következőképpen zajlott: Kávét főzök; odamegyek a számítógéphez, és megnézem azokat az üzeneteket, amelyeket Aqua és bűntársai az előző 12-24 órában küldtek a pénzcsempészeknek; megnézem az áldozat cégek nevét a Google-ban; felveszem a telefont, hogy figyelmeztessem őket, hogy az orosz kibermaffia éppen kirabolja őket.

Minden ilyen hívásnál nagyjából ugyanaz volt a szöveg: “Valószínűleg fogalmatok sincs, ki vagyok, de itt van az összes elérhetőségem, és hogy mivel foglalkozom. A bérszámlájukat feltörték, és nagyon sok pénzt fognak elveszíteni. Azonnal lépjen kapcsolatba a bankjával, és kérje meg őket, hogy tartsák vissza a folyamatban lévő átutalásokat, mielőtt túl késő lenne. Nyugodtan hívjon vissza később, ha további információkra van szüksége arról, honnan tudom mindezt, de egyelőre kérem, csak hívja fel vagy keresse fel a bankját.”

Üzenetek egy Aqua csapatának dolgozó pénzfutárnak, 2011 májusa körül.

Sok esetben a hívásom mindössze percekkel vagy órákkal azelőtt érkezett, hogy az áldozat vállalat bankja feldolgozott volna egy jogosulatlan bérszámfejtési tételt, és néhány ilyen értesítés megakadályozta azt, ami egyébként hatalmas veszteségeket okozott volna – gyakran a szervezet szokásos heti bérszámfejtésének többszörösét. Egy bizonyos ponton abbahagytam a számolást, hogy hány tízezer dollárt mentettek meg ezek a hívások az áldozatoknak, de több év alatt valószínűleg milliós nagyságrendű volt a számuk.

Az áldozat vállalat ugyanilyen gyakran gyanította, hogy valamilyen módon közöm van a rabláshoz, és nem sokkal a riasztás után kaptam egy hívást az FBI ügynökétől vagy az áldozat szülővárosának egyik rendőrtisztjétől. Ezek mindig érdekes beszélgetések voltak. Mondanom sem kell, hogy az engem üldöző áldozatok általában sokkal jelentősebb pénzügyi veszteségeket szenvedtek el (főleg azért, mert addig halogatták a pénzintézetük felhívását, amíg már túl késő volt).

Ezek az Evil Corp. áldozatainak küldött értesítések együttesen több tucatnyi történetet eredményeztek több éven keresztül arról, hogy a kisvállalkozások a pénzintézeteikkel küzdöttek a veszteségeik behajtásáért. Nem hiszem, hogy valaha is írtam volna olyan áldozatról, akinek nem tetszett, hogy felhívtam a figyelmet a helyzetükre és a más cégeket fenyegető fenyegetés kifinomultságára. Folytassa az olvasást →