In questa sezione, parleremo dell’attacco ad un sito web. Per attaccare i siti web, abbiamo due approcci:

- Possiamo usare i metodi di attacco a un sito web che abbiamo imparato finora. Poiché sappiamo che un sito web è installato su un computer, possiamo provare ad attaccarlo e violarlo proprio come qualsiasi altro computer. Tuttavia, sappiamo che un sito web è installato su un computer, possiamo provare ad attaccarlo e violarlo proprio come qualsiasi altro computer. Possiamo anche usare attacchi lato server per vedere quale sistema operativo, server web o altre applicazioni sono installate. Se troviamo delle vulnerabilità, possiamo usarle per ottenere l’accesso al computer.

- Un altro modo per attaccare è l’attacco lato client. Perché i siti web sono gestiti e mantenuti da esseri umani. Questo significa che, se riusciamo ad hackerare uno degli amministratori del sito, saremo probabilmente in grado di ottenere il loro nome utente e password, e da lì accedere al loro pannello di amministrazione o al Secure Socket Shell (SSH). Poi saremo in grado di accedere a qualsiasi server che usano per gestire il sito web.

Se entrambi i metodi falliscono, possiamo provare a testare l’applicazione web, perché è solo un’applicazione installata su quel sito. Pertanto, il nostro obiettivo potrebbe non essere l’applicazione web, forse il nostro obiettivo è solo una persona che usa quel sito web, ma il cui computer è inaccessibile. Invece, possiamo andare al sito web, entrare nel sito web, e da lì andare alla nostra persona obiettivo.

Tutti i dispositivi e le applicazioni sono interconnessi, e possiamo usare uno di essi a nostro vantaggio e poi farci strada verso un altro computer o un altro luogo. In questa sezione, invece di concentrarci sugli attacchi lato client e lato server, impareremo a testare la sicurezza dell’applicazione web stessa.

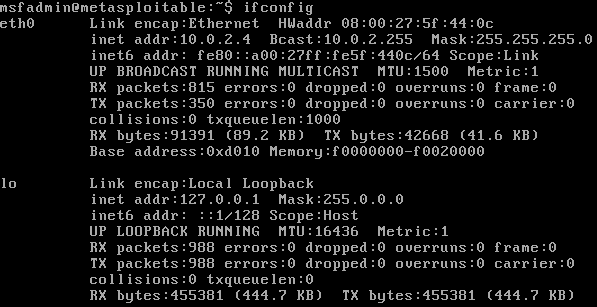

Utilizzeremo la macchina Metasploitable come nostra macchina bersaglio, e se eseguiamo il comando ifconfig, vedremo che il suo IP è 10.0.2.4, come mostrato nel seguente screenshot:

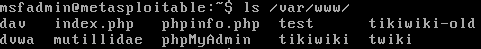

Se guardiamo all’interno della cartella /var/www, siamo in grado di vedere tutti i file del sito web memorizzati, come mostrato nel seguente screenshot:

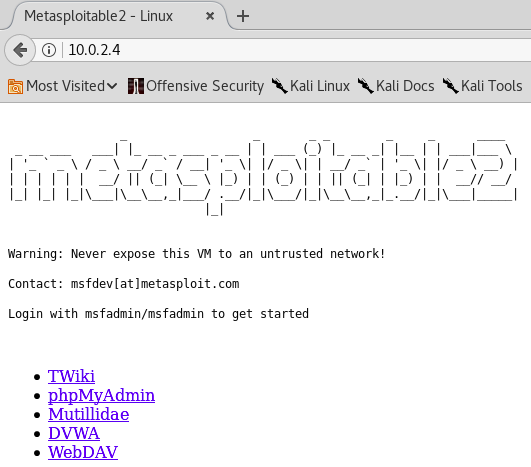

Nello screenshot sopra, possiamo vedere che abbiamo phpinfo.php, e abbiamo dvwa, mutillidae e phpMyAdmin. Ora, se andiamo su qualsiasi macchina sulla stessa rete, e proviamo ad aprire il browser e andare su 10.0.2.4, vedremo che abbiamo un sito web fatto per Metasploitable, come mostrato nello screenshot dato. Un sito web è solo un’applicazione installata sul browser web, e possiamo accedere a qualsiasi sito web di Metasploitable e usarlo per testarne la sicurezza:

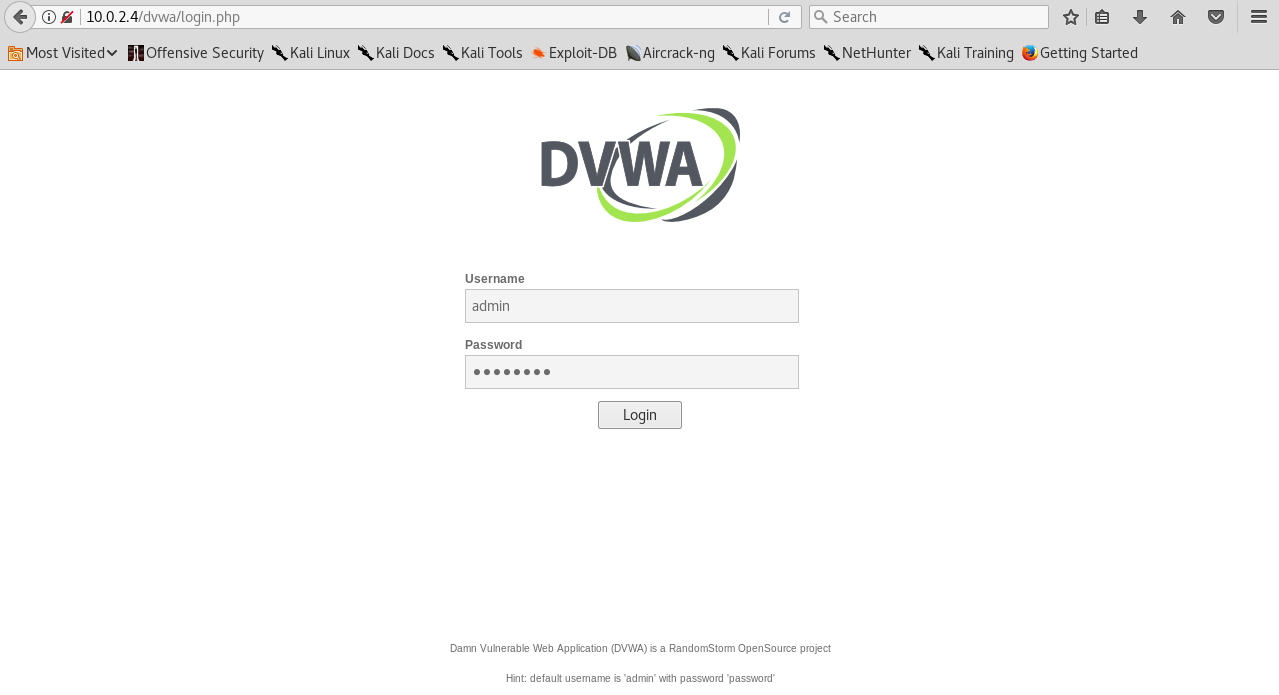

Ora stiamo andando a guardare la pagina DVWA. Richiede Username come admin e Password come password per accedere. Una volta inserite queste credenziali, siamo in grado di accedere, come mostrato nel seguente screenshot:

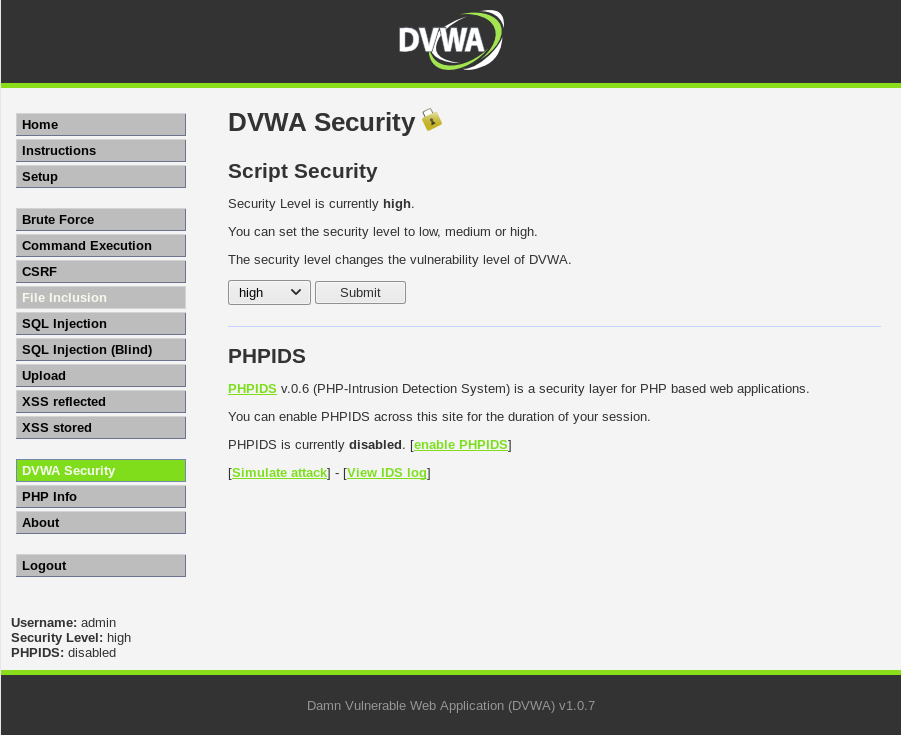

Una volta effettuato l’accesso, possiamo modificare le impostazioni di sicurezza utilizzando la scheda DVWA Security, come mostrato nel seguente screenshot:

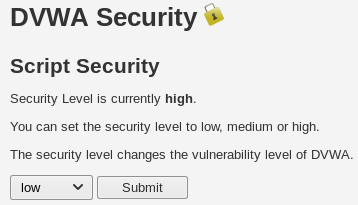

Nella scheda DVWA Security, imposteremo Script Security su low e cliccheremo su Submit:

Nella prossima sezione lo terremo impostato su low. Poiché questo è solo un corso introduttivo, parleremo solo del modo di base per scoprire le vulnerabilità di un’applicazione web sia in DVWA che nell’applicazione web Mutilliidae.

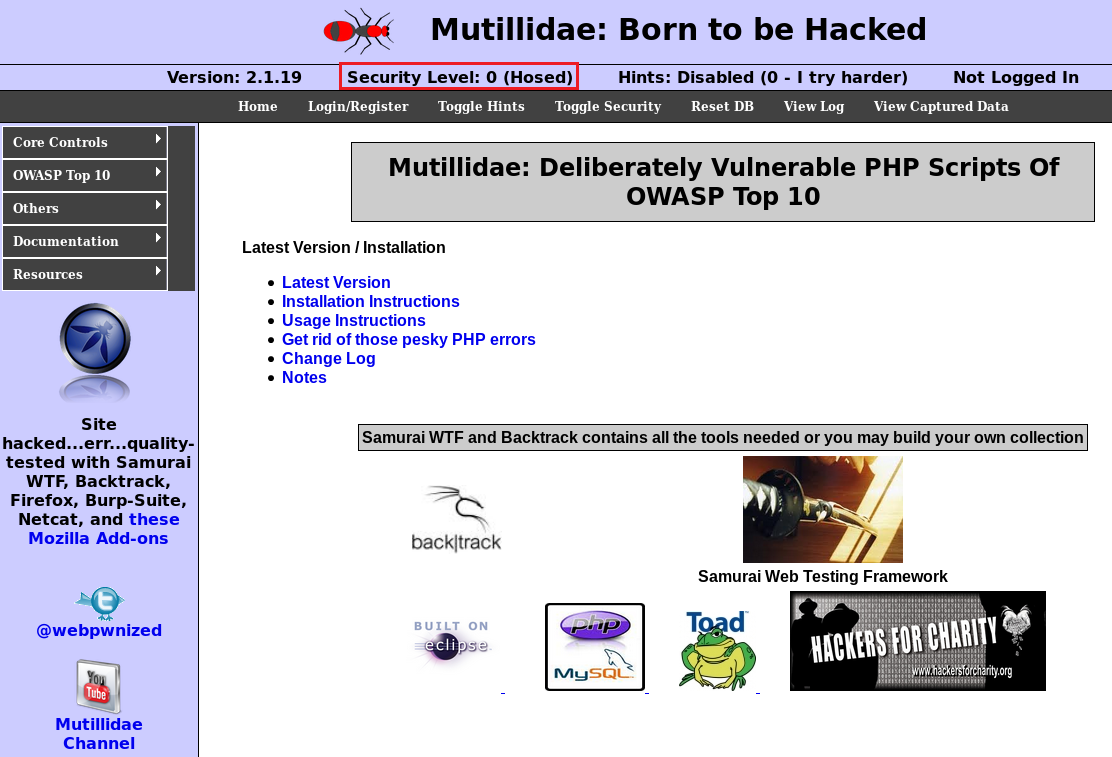

Se andiamo all’applicazione web Mutillidae nello stesso modo in cui abbiamo acceduto all’applicazione web DVWA, dovremmo assicurarci che il nostro Livello di sicurezza sia impostato su 0, come mostrato nel seguente screenshot:

Possiamo alternare il Livello di sicurezza cliccando sull’opzione Toggle Security nella pagina: