Il Dipartimento di Giustizia degli Stati Uniti questo mese ha offerto una taglia di 5 milioni di dollari per informazioni che portino all’arresto e alla condanna di un uomo russo accusato di aver orchestrato una vasta rete internazionale di criminalità informatica che si faceva chiamare “Evil Corp” e rubava circa 100 milioni di dollari a imprese e consumatori. Per diversi anni KrebsOnSecurity ha monitorato da vicino le comunicazioni e le attività quotidiane dell’accusato e dei suoi complici. Quello che segue è uno sguardo dall’interno alle operazioni di back-end di questa banda.

Imagine: FBI

La ricompensa di 5 milioni di dollari è stata offerta per Maksim V. Yakubets, 32 anni, che il governo dice essere stato soprannominato “aqua” e “aquamo”. I federali sostengono che Aqua ha guidato un anello di criminalità informatica d’elite con almeno altri 16 che hanno usato ceppi avanzati e personalizzati di malware noti come “JabberZeus” e “Bugat” (a.k.a. “Dridex”) per rubare le credenziali bancarie dei dipendenti di centinaia di piccole e medie imprese negli Stati Uniti e in Europa.

Dal 2009 ad oggi, il ruolo principale di Aqua nella cospirazione è stato quello di reclutare e gestire una fornitura continua di complici inconsapevoli o complici per aiutare la Evil Corp. a riciclare il denaro rubato alle loro vittime e trasferire fondi ai membri della cospirazione con sede in Russia, Ucraina e altre parti dell’Europa orientale. Questi complici, conosciuti come “muli di denaro”, sono tipicamente reclutati tramite richieste di lavoro a domicilio inviate via e-mail e a persone che hanno inviato il loro curriculum a siti web di ricerca di lavoro.

I reclutatori di muli di denaro tendono a prendere di mira persone in cerca di lavoro part-time, a distanza, e i lavori di solito comportano poco lavoro oltre a ricevere e inoltrare i trasferimenti bancari. Le persone che abboccano a queste offerte a volte ricevono piccole commissioni per ogni bonifico riuscito, ma altrettanto spesso finiscono per essere imbrogliati dal giorno di paga promesso, e/o ricevono una visita o una lettera minacciosa dalle forze dell’ordine che tracciano questo tipo di crimine (ne parleremo tra un momento).

HITCHED TO A MULE

KrebsOnSecurity ha incontrato per la prima volta il lavoro di Aqua nel 2008 come reporter del Washington Post. Una fonte ha detto di essersi imbattuta in un modo per intercettare e leggere le chat online quotidiane tra Aqua e diversi altri reclutatori di muli e fornitori di malware che rubavano centinaia di migliaia di dollari ogni settimana da aziende violate.

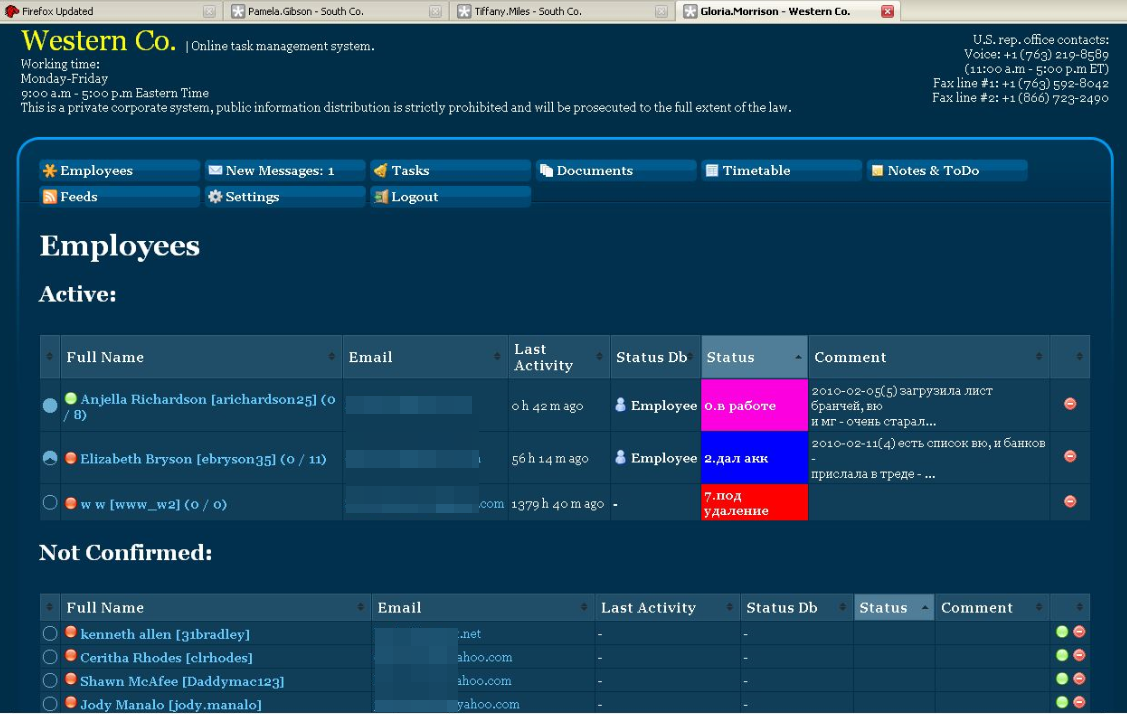

La fonte ha anche scoperto un modello nella convenzione di denominazione e l’aspetto di diversi siti web di reclutamento di muli di denaro gestiti da Aqua. Le persone che rispondevano ai messaggi di reclutamento erano invitate a creare un account in uno di questi siti, inserire i dati personali e del conto bancario (ai muli veniva detto che avrebbero elaborato i pagamenti per i “programmatori” del loro datore di lavoro con sede nell’Europa orientale) e poi accedere ogni giorno per controllare i nuovi messaggi.

Ad ogni mulo veniva dato un lavoro occupato o compiti umili per alcuni giorni o settimane prima che gli fosse chiesto di gestire i trasferimenti di denaro. Credo che questo fosse uno sforzo per eliminare i muli di denaro inaffidabili. Dopo tutto, quelli che si presentavano in ritardo al lavoro tendevano a costare ai truffatori un sacco di soldi, poiché la banca della vittima di solito cercava di annullare qualsiasi trasferimento che non fosse già stato ritirato dai muli.

Uno dei diversi siti creati da Aqua e altri per reclutare e gestire i muli di denaro.

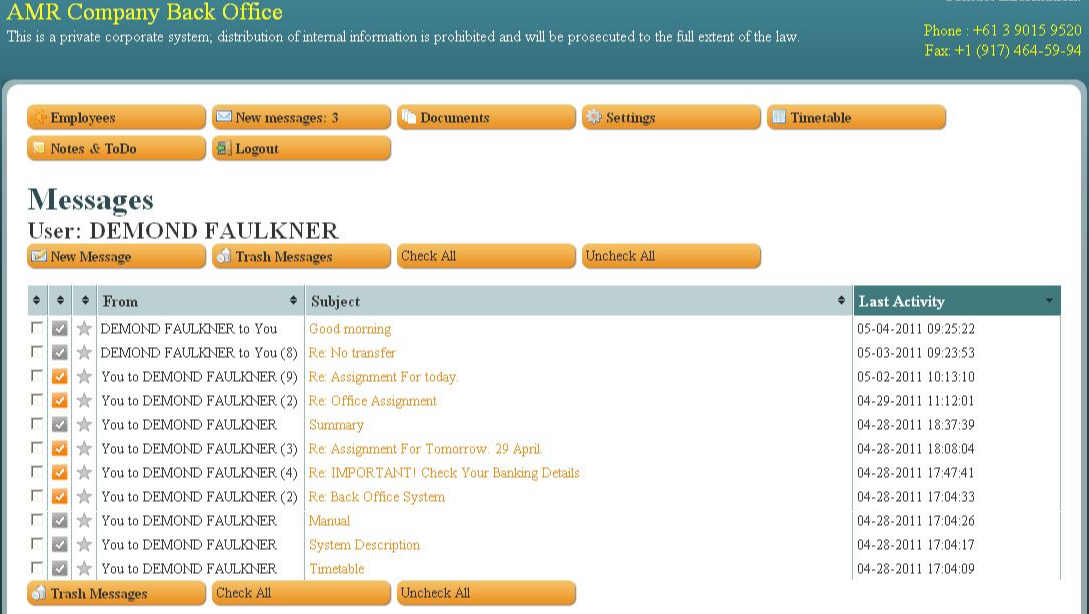

Quando arrivava il momento di trasferire i fondi rubati, i reclutatori inviavano un messaggio attraverso il sito del mulo dicendo qualcosa come: “Buongiorno. Il nostro cliente – XYZ Corp. – ti sta inviando del denaro oggi. Per favore visita la tua banca ora e ritira questo pagamento in contanti, e poi trasferisci i fondi in pagamenti uguali – meno la tua commissione – a questi tre individui nell’Europa dell’Est.”

Solo che in ogni caso la società menzionata come “cliente” era in realtà una piccola impresa di cui avevano già hackerato i conti del libro paga.

Ecco dove diventa interessante. Ognuno di questi siti di reclutamento del mulo aveva la stessa debolezza di sicurezza: Chiunque poteva registrarsi, e dopo il login ogni utente poteva vedere i messaggi inviati a e da tutti gli altri utenti semplicemente cambiando un numero nella barra degli indirizzi del browser. Di conseguenza, era banale automatizzare il recupero dei messaggi inviati a tutti i money mule registrati in decine di questi falsi siti aziendali.

Così, ogni giorno per diversi anni la mia routine mattutina è andata come segue: Preparare una caffettiera; andare al computer e visualizzare i messaggi che Aqua e i suoi complici avevano inviato ai loro corrieri nelle 12-24 ore precedenti; cercare i nomi delle società vittime su Google; prendere il telefono per avvertire ognuno di loro che stavano per essere derubati dalla mafia informatica russa.

Il mio discorso in tutte queste chiamate era più o meno lo stesso: “Probabilmente non avete idea di chi io sia, ma ecco tutte le mie informazioni di contatto e cosa faccio. I vostri conti del libro paga sono stati violati e state per perdere una grande quantità di denaro. Dovresti contattare immediatamente la tua banca e chiedere loro di sospendere tutti i trasferimenti in sospeso prima che sia troppo tardi. Sentitevi liberi di richiamarmi in seguito se volete maggiori informazioni su come so tutto questo, ma per ora per favore chiamate o visitate la vostra banca.”

Messaggi da e per un mulo di denaro che lavora per la banda di Aqua, circa maggio 2011.

In molti casi, la mia chiamata sarebbe arrivata pochi minuti o ore prima che un lotto di buste paga non autorizzato venisse elaborato dalla banca della società vittima, e alcune di queste notifiche hanno impedito ciò che altrimenti sarebbe stata una perdita enorme – spesso diverse volte l’importo della normale paga settimanale dell’organizzazione. A un certo punto ho smesso di contare quante decine di migliaia di dollari quelle chiamate hanno salvato alle vittime, ma in diversi anni probabilmente si trattava di milioni.

Alla stessa frequenza, la società vittima sospettava che io fossi in qualche modo coinvolto nella rapina, e subito dopo averli avvisati ricevevo una chiamata da un agente dell’FBI o da un ufficiale di polizia nella città natale della vittima. Erano sempre conversazioni interessanti. Inutile dire che le vittime che giravano le ruote inseguendomi di solito subivano perdite finanziarie molto più sostanziali (principalmente perché ritardavano a chiamare la loro istituzione finanziaria finché non era troppo tardi).

Insieme, queste notifiche alle vittime della Evil Corp. hanno portato a dozzine di storie per diversi anni su piccole imprese che lottano contro le loro istituzioni finanziarie per recuperare le loro perdite. Non credo di aver mai scritto di una singola vittima che non fosse d’accordo con il mio richiamare l’attenzione sulla loro situazione e sulla sofisticazione della minaccia che affronta altre aziende. Continua a leggere →