Sfondo –

Considerati uno dei beni più cruciali in una società, i sistemi di controllo degli accessi hanno un valore significativo. Il termine “controllo d’accesso” si riferisce al “controllo dell’accesso alle risorse del sistema dopo che le credenziali dell’account e l’identità di un utente sono state autenticate e l’accesso al sistema è stato concesso”. Il controllo degli accessi è utilizzato per identificare un soggetto (utente/umano) e per autorizzare il soggetto ad accedere a un oggetto (dati/risorsa) in base al compito richiesto. Questi controlli sono usati per proteggere le risorse da accessi non autorizzati e sono messi in atto per garantire che i soggetti possano accedere solo agli oggetti usando metodi sicuri e pre-approvati. Tre tipi principali di sistemi di controllo dell’accesso sono: Discretionary Access Control (DAC), Role Based Access Control (RBAC), e Mandatory Access Control (MAC).

Discretionary Access Control (DAC) –

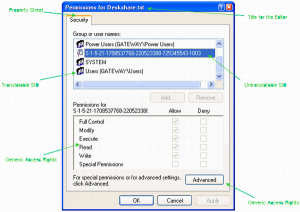

DAC è un tipo di sistema di controllo di accesso che assegna i diritti di accesso in base a regole specificate dagli utenti. Il principio alla base del DAC è che i soggetti possono determinare chi ha accesso ai loro oggetti. Il modello DAC sfrutta l’uso di liste di controllo dell’accesso (ACL) e tabelle di capacità. Le tabelle delle capacità contengono righe con “soggetto” e colonne contenenti “oggetto”. Il kernel di sicurezza all’interno del sistema operativo controlla le tabelle per determinare se l’accesso è permesso. A volte un soggetto/programma può avere accesso solo per leggere un file; il kernel di sicurezza si assicura che non avvengano cambiamenti non autorizzati.

Implementazione –

Questo popolare modello è utilizzato da alcuni dei più popolari sistemi operativi, come i file system di Microsoft Windows.

Figura 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Controllo di accesso basato sul ruolo (RBAC) –

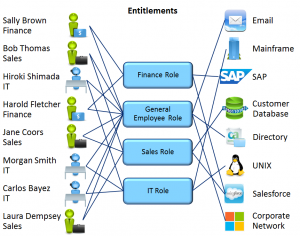

RBAC, noto anche come controllo di accesso non discrezionale, è usato quando gli amministratori di sistema hanno bisogno di assegnare diritti basati su ruoli organizzativi invece che su account utente individuali all’interno di un’organizzazione. Presenta un’opportunità per l’organizzazione di affrontare il principio del “minimo privilegio”. Questo dà ad un individuo solo l’accesso necessario per fare il suo lavoro, poiché l’accesso è collegato al suo lavoro.

Implementazione-

Gli ambienti Windows e Linux usano qualcosa di simile creando “Gruppi”. Ogni gruppo ha permessi individuali sui file e ogni utente è assegnato ai gruppi in base al suo ruolo lavorativo. RBAC assegna l’accesso in base ai ruoli. Questo è diverso dai gruppi poiché gli utenti possono appartenere a più gruppi ma dovrebbero essere assegnati ad un solo ruolo. Esempi di ruoli sono: contabili, sviluppatori, tra gli altri. Un contabile otterrebbe solo l’accesso alle risorse di cui un contabile avrebbe bisogno nel sistema. Questo richiede che l’organizzazione riveda costantemente le definizioni dei ruoli e abbia un processo per modificare i ruoli per segregare i compiti. In caso contrario, può verificarsi il role creep. Lo scorrimento dei ruoli è quando un individuo viene trasferito ad un altro lavoro/gruppo e il suo accesso dal lavoro precedente rimane con lui.

Figura 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Controllo di accesso obbligatorio (MAC) –

Considerato il più severo di tutti i livelli di sistemi di controllo di accesso. Il design e l’implementazione del MAC è comunemente usato dal governo. Utilizza un approccio gerarchico per controllare l’accesso ai file/risorse. In un ambiente MAC, l’accesso agli oggetti risorsa è controllato dalle impostazioni definite da un amministratore di sistema. Questo significa che l’accesso agli oggetti risorsa è controllato dal sistema operativo in base a ciò che l’amministratore di sistema ha configurato nelle impostazioni. Non è possibile per gli utenti cambiare il controllo di accesso di una risorsa. MAC usa “etichette di sicurezza” per assegnare oggetti risorsa su un sistema. Ci sono due informazioni collegate a queste etichette di sicurezza: classificazione (alta, media, bassa) e categoria (dipartimento o progetto specifico – fornisce “necessità di sapere”). Ad ogni account utente sono anche assegnate proprietà di classificazione e categoria. Questo sistema fornisce agli utenti l’accesso ad un oggetto se entrambe le proprietà corrispondono. Se un utente ha una classificazione alta ma non fa parte della categoria dell’oggetto, allora l’utente non può accedere all’oggetto. Il MAC è il controllo di accesso più sicuro, ma richiede una notevole quantità di pianificazione e richiede un’elevata gestione del sistema a causa del costante aggiornamento degli oggetti e delle etichette degli account.

Implementazione-

Oltre all’implementazione del MAC da parte del governo, Windows Vista-8 ha usato una variante del MAC con quello che hanno chiamato, Mandatory Integrity Control (MIC). Questo tipo di sistema MAC aggiungeva livelli di integrità (IL) ai processi/file in esecuzione nella sessione di login. L’IL rappresentava il livello di fiducia dell’oggetto. Ai soggetti veniva assegnato un livello IL, che veniva assegnato al loro token di accesso. I livelli di IL in MIC erano: basso, medio, alto e sistema. Con questo sistema, l’accesso a un oggetto era proibito a meno che l’utente non avesse lo stesso livello di fiducia, o superiore a quello dell’oggetto. Windows limitava l’utente a non poter scrivere o cancellare i file con un IL più alto. Prima confrontava i livelli di IL, poi passava a controllare le ACL per assicurarsi che ci fossero i permessi corretti. Questo sistema ha sfruttato le ACL del sistema DAC di Windows e le ha combinate con i livelli di integrità per creare un ambiente MAC.

Figura 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Conclusione –

I controlli di accesso sono usati per prevenire l’accesso non autorizzato alle risorse del sistema. Implementando i sistemi di controllo dell’accesso che si adattano alla tua organizzazione, puoi gestire meglio le tue risorse. I sistemi di controllo dell’accesso DAC, RBAC e MAC sono modelli che sono stati utilizzati per creare sistemi di controllo dell’accesso che forniscono affidabilità e sicurezza. Le aziende con applicazioni più piccole troveranno DAC più facile da implementare. Altre con informazioni altamente confidenziali o sensibili possono decidere di usare sistemi RBAC o MAC.

Fonti –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC