このセクションでは、ウェブサイトを攻撃することを説明します。 Webサイトを攻撃するためには、2つのアプローチがあります。

- これまで学習したWebサイトの攻撃方法のメソッドを使用することができます。 Web サイトがコンピュータにインストールされていることを知っているので、他のコンピュータと同じように攻撃してハッキングしようとすることができます。 しかし、我々はウェブサイトがコンピュータにインストールされていることを知っているので、他のコンピュータと同じように攻撃し、ハッキングしようとすることができます。 また、サーバーサイドの攻撃で、どのオペレーティングシステム、ウェブサーバー、その他のアプリケーションがインストールされているかを確認することも可能です。 脆弱性が見つかれば、そのいずれかを使用してコンピュータにアクセスすることができます。

- もう 1 つの攻撃方法は、クライアントサイド攻撃です。 なぜなら、Webサイトは人間が管理・保守しているからです。 つまり、サイトの管理者のいずれかをハッキングすることに成功すれば、おそらくそのユーザー名とパスワードを取得し、そこから管理パネルまたは Secure Socket Shell (SSH) にログインすることができるようになるのです。

もし両方の方法が失敗したら、ウェブアプリケーションをテストすることができます。 したがって、ターゲットは Web アプリケーションではなく、その Web サイトを使用しているが、そのコンピュータにアクセスできない人かもしれません。

すべてのデバイスとアプリケーションは相互に接続されており、それらのうちの 1 つを利用して、別のコンピュータまたは別の場所に移動することができます。 このセクションでは、クライアントサイドとサーバーサイドの攻撃に焦点を当てるのではなく、Web アプリケーション自体のセキュリティをテストすることについて学習します。

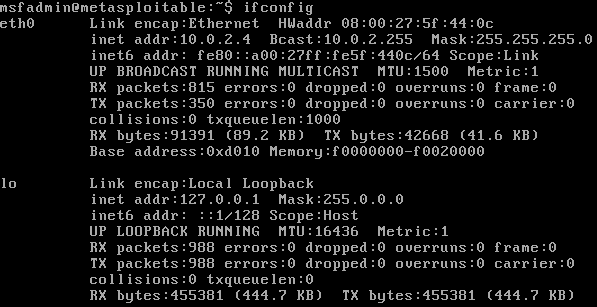

Metasploitable マシンをターゲットマシンとして使用し、ifconfig コマンドを実行すると、その IP が 10.0.2.XXX であると分かります。4であることがわかります。

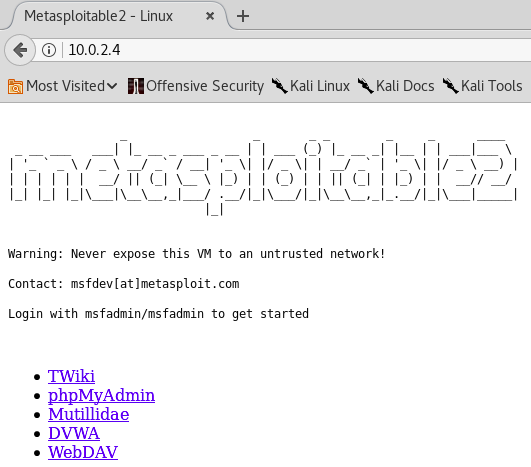

/var/wwwフォルダーの中を見ると、次のスクリーンショットに示すように、格納されているすべてのWebサイト ファイルを見ることができます。php ページがあり、dvwa、mutillidae、および phpMyAdmin があることがわかります。 ここで、同じネットワーク上の任意のマシンに行き、ブラウザーを開いて 10.0.2.4 にアクセスしようとすると、与えられたスクリーンショットに示すように、Metasploitable 用のウェブサイトがあることが分かります。 Web サイトは、Web ブラウザーにインストールされた単なるアプリケーションであり、Metasploitable の Web サイトのいずれかにアクセスし、それらを使用してセキュリティをテストできます:

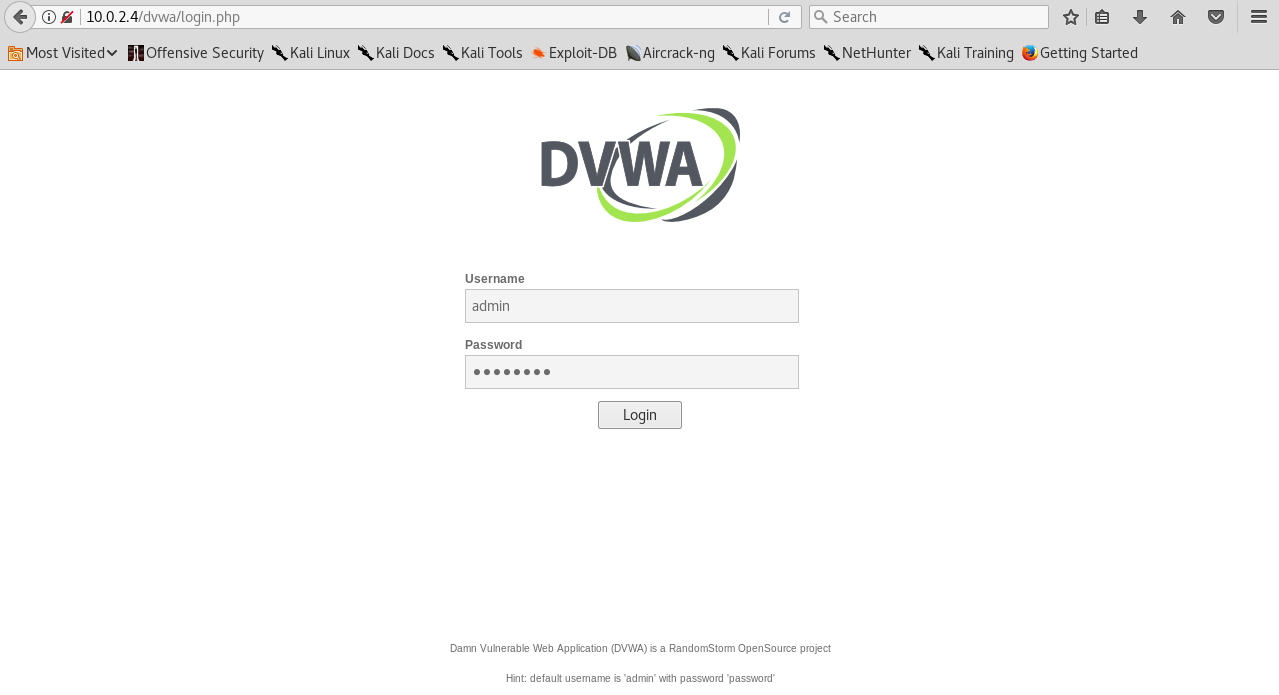

さて、次は DVWA ページを見ていきます。 これは、ログインするために、ユーザー名をadmin、パスワードをpasswordとする必要があります。 これらの認証情報を入力すると、次のスクリーンショットに示すように、ログインすることができます:

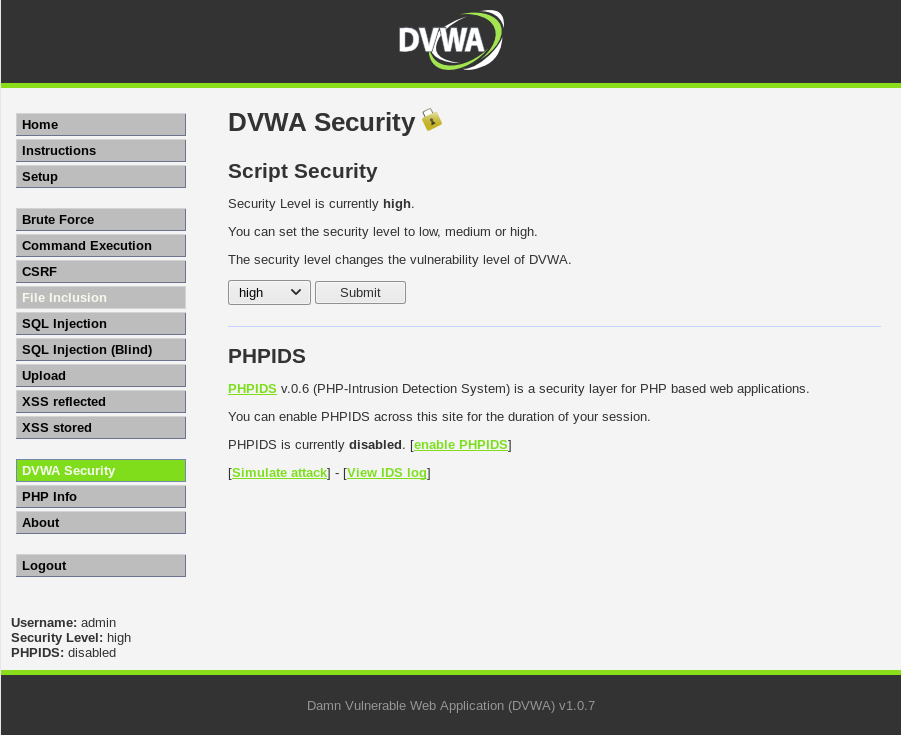

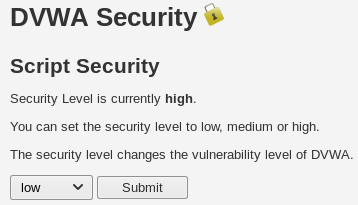

一度ログインすると、次のスクリーンショットに示すように、DVWA Security タブを使用してセキュリティ設定を変更することができます。

DVWA Security タブで、Script Security を low に設定して Submit をクリックします:

次のセクションでも low に設定したままとします。 これは単なる入門コースなので、DVWAとMutilliidaeウェブアプリケーションの両方で、ウェブアプリケーションの脆弱性を発見する基本的な方法についてだけ話します。

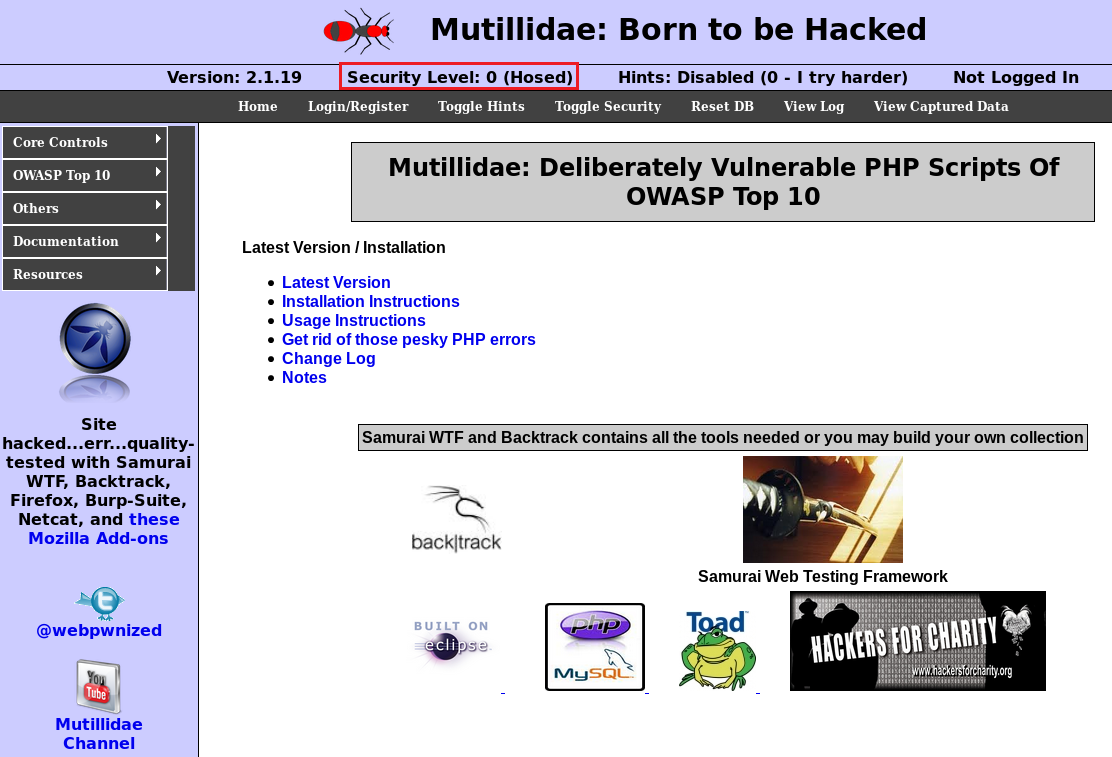

DVWA Web アプリケーションにアクセスしたのと同じ方法で Mutillidae Web アプリケーションにアクセスする場合、次のスクリーンショットに示すように、セキュリティ レベルが 0 に設定されていることを確認します:

ページで [Toggle Security] をクリックすると、セキュリティ レベルを切り替えられます: