背景 –

企業において最も重要な資産の1つと考えられているアクセス制御システムは、大きな価値を有しています。 アクセス制御」という用語は、”ユーザーのアカウント資格とアイデンティティが認証され、システムへのアクセスが許可された後に、システムリソースへのアクセスを制御すること “を指す。 アクセス制御は、対象者(ユーザー/人間)を特定し、必要なタスクに基づいて対象者(データ/リソース)にアクセスする権限を付与するために行われる。 これらの制御は、不正なアクセスからリソースを保護するために使用され、対象者が安全かつ事前に承認された方法によってのみオブジェクトにアクセスできることを保証するために導入される。 アクセス制御システムには、主に3つのタイプがある。

裁量アクセス制御 (DAC) –

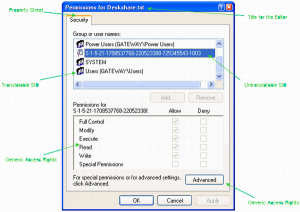

DACは、ユーザーによって指定されたルールに基づいてアクセス権を割り当てるアクセス制御システムの一種である。 DACの原理は、主体が誰が自分のオブジェクトにアクセスできるかを決定できることである。 DACモデルは、アクセス制御リスト(ACL)と能力テーブルを使用することを利用している。 ケイパビリティテーブルには、「サブジェクト」を含む行と「オブジェクト」を含む列がある。 オペレーティングシステム内のセキュリティカーネルがテーブルをチェックし、アクセスが許可されているかどうかを判断する。 時には、サブジェクト/プログラムがファイルを読み取るアクセス権しか持たないこともあります。セキュリティ カーネルは、未承認の変更が発生しないようにします。

実装 –

この人気のあるモデルは、Microsoft Windows ファイル システムなど、最も人気のあるオペレーティング システムで利用されます。

図 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-Based Access Control (RBAC) –

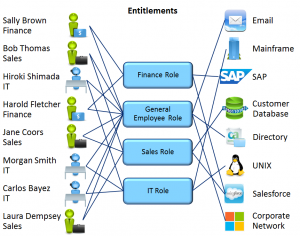

RBAC、非裁量アクセス制御としても知られ、システム管理者が組織内で個々のユーザー アカウントではなく組織の役割に基づいて権利を割り当てる必要がある場合に使用されます。 これは、組織が「最小特権」の原則に対処する機会を提供します。 これは、アクセスが仕事に関連しているため、個人が仕事をするために必要なアクセスのみを与えるものです。

実装-

WindowsおよびLinux環境では、「グループ」を作成することで同様のものを使用しています。 各グループは個別のファイル権限を持っており、各ユーザーは仕事の役割に基づいてグループに割り当てられます。 RBAC は、役割に基づいてアクセスを割り当てます。 これはグループとは異なり、ユーザーは複数のグループに所属することができますが、1つのロールにのみ割り当てられる必要があります。 役割の例としては、会計士、開発者などがあります。 会計士は、会計士がシステム上で必要とするリソースにのみアクセスすることができます。 このため、組織は常に役割の定義を見直し、職務を分離するために役割を修正するプロセスを持つことが必要です。 そうでなければ、役割の忍び込みが発生する可能性があります。 3661>

図 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

強制アクセス制御 (MAC) –

アクセス制御システムのすべてのレベルの中で最も厳しいと考えられている。 MAC の設計と実装は、政府によって一般的に使用されています。 これは、ファイル/リソースへのアクセスを制御するために、階層的なアプローチを使用します。 MAC環境では、リソースオブジェクトへのアクセスは、システム管理者によって定義された設定によって制御される。 つまり、リソースオブジェクトへのアクセスは、システム管理者が設定した内容に基づいて、オペレーティングシステムによって制御される。 ユーザーがリソースのアクセス制御を変更することはできない。 MACは、システム上のリソース・オブジェクトを割り当てるために「セキュリティ・ラベル」を使用します。 このセキュリティ・ラベルには、分類(高、中、低)とカテゴリー(特定の部門やプロジェクト – 「知る必要がある」情報を提供)の2つの情報が関連付けられています。 各ユーザーアカウントにも、分類とカテゴリのプロパティが割り当てられています。 このシステムは、両方のプロパティが一致する場合、ユーザーにオブジェクトへのアクセスを提供します。 ユーザーが高い分類を持つが、オブジェクトのカテゴリに属していない場合、そのユーザーはオブジェクトにアクセスすることができません。 MAC は最も安全なアクセス制御ですが、かなりの量の計画を必要とし、オブジェクトとアカウント ラベルを常に更新するため、高いシステム管理を必要とします。

実装-

政府による MAC の実装以外に、Windows Vista-8 では、Mandatory Integrity Control (MIC) と呼ばれるものを備えた MAC の変種を使用しました。 このタイプの MAC システムでは、ログイン セッションで実行されるプロセス/ファイルに整合性レベル (IL) が追加されました。 このILは、そのオブジェクトが持つ信頼のレベルを表している。 対象にはILレベルが割り当てられ、それがアクセストークンに割り当てられた。 MICにおけるILレベルは、低、中、高、システムであった。 このシステムでは、ユーザーがオブジェクトと同じかそれ以上の信頼度を持たない限り、オブジェクトへのアクセスは禁止される。 Windowsでは、ILが高くなると、ファイルの書き込みや削除ができないように制限されていた。 まずILレベルを比較し、次にACLのチェックに移り、正しいパーミッションが設定されていることを確認した。 このシステムは Windows DAC システムの ACL を利用し、整合性レベルと組み合わせて MAC 環境を構築しました。

Figure 3 – https://www.thewindowsclub.com/mandatory-integrity-control

結論 –

Access controls are used to prevent unauthorized access to system resources.The system resource. 組織に合ったアクセス制御システムを導入することで、資産をよりよく管理することができます。 DAC、RBAC、MACアクセス制御システムは、信頼性とセキュリティを提供するアクセス制御システムを作成するために使用されてきたモデルです。 小規模なアプリケーションを持つ企業では、DACの方が導入しやすいと思われます。 また、機密性の高い情報や機密性の高い情報を扱う企業は、RBAC または MAC システムの使用を決定するかもしれません。

ソース –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC