Tausta –

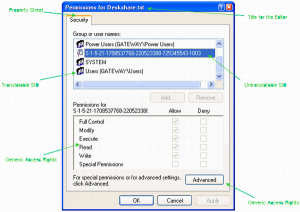

Kulunvalvontajärjestelmillä on merkittävä arvo, sillä niitä pidetään yhtenä yrityksen keskeisimmistä varoista. Termillä ”pääsynvalvonta” tarkoitetaan ”järjestelmän resurssien käytön valvontaa sen jälkeen, kun käyttäjän tilitiedot ja identiteetti on todennettu ja pääsy järjestelmään on myönnetty”. Pääsynvalvontaa käytetään kohteen (käyttäjän/ihmisen) tunnistamiseen ja kohteen valtuuttamiseen käyttämään kohdetta (tietoa/resurssia) vaaditun tehtävän perusteella. Näitä kontrolleja käytetään suojaamaan resursseja luvattomalta käytöltä, ja ne otetaan käyttöön sen varmistamiseksi, että kohteet voivat käyttää kohteita vain turvallisia ja ennalta hyväksyttyjä menetelmiä käyttäen. Pääsynvalvontajärjestelmiä on kolme päätyyppiä: Harkinnanvarainen pääsynvalvonta (Discretionary Access Control, DAC), roolipohjainen pääsynvalvonta (Role Based Access Control, RBAC) ja pakollinen pääsynvalvonta (Mandatory Access Control, MAC). DAC:n periaatteena on, että kohteet voivat määrittää, kenellä on pääsy heidän kohteisiinsa. DAC-mallissa hyödynnetään pääsynvalvontaluetteloiden (ACL) ja kykytaulukoiden käyttöä. Kykytaulukot sisältävät rivejä, joissa on ”subjekti”, ja sarakkeita, joissa on ”objekti”. Käyttöjärjestelmän tietoturvaydin tarkistaa taulukot määrittääkseen, onko pääsy sallittu. Joskus kohteella/ohjelmalla voi olla pääsy vain tiedoston lukemiseen; tietoturvaydin varmistaa, ettei luvattomia muutoksia tapahdu.

Toteutus –

Tätä suosittua mallia hyödyntävät jotkin suosituimmista käyttöjärjestelmistä, kuten Microsoft Windowsin tiedostojärjestelmät.

Kuva 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-pohjainen pääsynvalvonta (RBAC) –

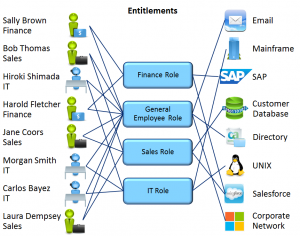

RBAC:ia, joka tunnetaan myös nimellä ei-harkinnanvarainen pääsynvalvonta (non-discretionary access control, RBAC), käytetään silloin, kun järjestelmäylläpitäjien on myönnettävä oikeuksia organisaatiossa yksittäisten käyttäjätilien sijaan organisaation roolien perusteella. Se tarjoaa organisaatiolle mahdollisuuden noudattaa ”vähiten etuoikeuksia” -periaatetta. Tällöin yksittäiselle henkilölle annetaan vain hänen työnsä suorittamiseen tarvittavat oikeudet, koska oikeudet liittyvät hänen työhönsä.

Toteutus-

Windows- ja Linux-ympäristöissä käytetään jotakin samankaltaista luomalla ”ryhmiä”. Jokaisella ryhmällä on yksilölliset tiedostojen käyttöoikeudet, ja jokainen käyttäjä jaetaan ryhmiin työroolinsa perusteella. RBAC määrittää käyttöoikeudet roolien perusteella. Tämä eroaa ryhmistä, koska käyttäjät voivat kuulua useisiin ryhmiin, mutta heille tulisi määrittää vain yksi rooli. Esimerkkirooleja ovat muun muassa kirjanpitäjät ja kehittäjät. Kirjanpitäjä saisi pääsyn vain sellaisiin resursseihin, joita kirjanpitäjä tarvitsee järjestelmässä. Tämä edellyttää, että organisaatio tarkistaa jatkuvasti roolimäärittelyt ja että sillä on prosessi roolien muuttamiseksi tehtävien erottamiseksi toisistaan. Jos näin ei tapahdu, voi syntyä roolitus. Rooliin siirtyminen tarkoittaa sitä, että henkilö siirretään toiseen tehtävään/ryhmään ja hänen edellisen tehtävänsä käyttöoikeudet säilyvät hänen mukanaan.

Kuva 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Pakollinen pääsynvalvonta (MAC) –

Se katsotaan kaikista pääsynvalvonnan järjestelmätasoista tiukimmaksi. MAC:n suunnittelu ja toteutus on yleisesti valtionhallinnon käytössä. Siinä käytetään hierarkkista lähestymistapaa tiedostojen/resurssien käytön valvontaan. MAC-ympäristössä resurssiobjektien käyttöä valvotaan järjestelmänvalvojan määrittelemillä asetuksilla. Tämä tarkoittaa, että käyttöjärjestelmä valvoo resurssiobjektien käyttöä sen perusteella, mitä järjestelmänvalvoja on määrittänyt asetuksiin. Käyttäjät eivät voi muuttaa resurssin käyttöoikeuksien hallintaa. MAC käyttää ”turvatunnisteita” resurssikohteiden määrittämiseen järjestelmässä. Turvamerkintöihin liittyy kaksi tietoa: luokitus (korkea, keskitaso, matala) ja luokka (tietty osasto tai hanke – tarjoaa tiedonsaantitarpeen). Jokaiselle käyttäjätilille määritetään myös luokitus- ja luokkaominaisuudet. Järjestelmä antaa käyttäjille pääsyn kohteeseen, jos molemmat ominaisuudet vastaavat toisiaan. Jos käyttäjällä on korkea luokitus, mutta hän ei kuulu kohteen kategoriaan, hän ei voi käyttää kohdetta. MAC on turvallisin pääsynvalvonta, mutta se vaatii huomattavan paljon suunnittelua ja järjestelmän hallintaa, koska objekteja ja tilitunnisteita päivitetään jatkuvasti.

Toteutus-

Muu kuin hallituksen MAC-toteutus, Windows Vista-8 käytti MAC:n muunnelmaa, jota kutsuttiin nimellä Mandatory Integrity Control (MIC). Tämäntyyppinen MAC-järjestelmä lisäsi eheystasoja (IL) kirjautumisistunnossa käynnissä oleviin prosesseihin/tiedostoihin. IL edusti kohteen luotettavuustasoa. Kohteille määritettiin IL-taso, joka liitettiin heidän käyttöoikeustunnukseensa. IL-tasot MIC:ssä olivat: matala, keskitaso, korkea ja järjestelmä. Tässä järjestelmässä pääsy kohteeseen oli kielletty, ellei käyttäjällä ollut samaa tai korkeampaa luottamustasoa kuin kohteella. Windows rajoitti käyttäjän siten, että hän ei voinut kirjoittaa tai poistaa tiedostoja, joiden IL oli korkeampi. Se vertasi ensin IL-tasoja ja siirtyi sitten tarkistamaan ACL:t varmistaakseen, että oikeat käyttöoikeudet ovat käytössä. Tässä järjestelmässä hyödynnettiin Windowsin DAC-järjestelmän ACL:iä ja yhdistettiin se eheystasoihin MAC-ympäristön luomiseksi.

Kuva 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Johtopäätös –

Käytönvalvonnan avulla estetään järjestelmäresurssien luvaton käyttö. Kun otat käyttöön organisaatiollesi sopivia pääsynvalvontajärjestelmiä, voit hallita resursseja paremmin. DAC-, RBAC- ja MAC-käytönvalvontajärjestelmät ovat malleja, joita on käytetty luotettavuutta ja turvallisuutta tarjoavien käytönvalvontajärjestelmien luomiseen. Yrityksissä, joissa on pienempiä sovelluksia, DAC on helpompi toteuttaa. Toiset, joilla on erittäin luottamuksellisia tai arkaluonteisia tietoja, saattavat päättää käyttää RBAC- tai MAC-järjestelmiä.

Lähteet –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC