In dit gedeelte gaan we het hebben over het aanvallen van een website. Voor het aanvallen van websites, hebben we twee benaderingen:

- We kunnen de methoden voor het aanvallen van een website methode gebruiken die we tot nu toe hebben geleerd. Omdat we weten dat een website op een computer is geïnstalleerd, kunnen we proberen deze aan te vallen en te hacken, net als elke andere computer. Omdat we echter weten dat een website op een computer is geïnstalleerd, kunnen we proberen deze aan te vallen en te hacken, net als elke andere computer. We kunnen ook server-side aanvallen gebruiken om te zien welk besturingssysteem, webserver of andere applicaties zijn geïnstalleerd. Als we kwetsbaarheden vinden, kunnen we die gebruiken om toegang tot de computer te krijgen.

- Een andere manier om aan te vallen zijn client-side aanvallen. Omdat websites worden beheerd en onderhouden door mensen. Dit betekent dat, als het ons lukt om een van de beheerders van de site te hacken, we waarschijnlijk in staat zullen zijn om hun gebruikersnaam en wachtwoord te achterhalen, en van daaruit in te loggen op hun beheerderspaneel of op de Secure Socket Shell (SSH). Dan zullen we in staat zijn om toegang te krijgen tot een van de servers die ze gebruiken om de website te beheren.

Als beide methoden falen, kunnen we proberen om de web applicatie te testen, omdat het gewoon een applicatie is die geïnstalleerd is op die website. Daarom is ons doel misschien niet de webapplicatie, misschien is ons doel gewoon een persoon die die website gebruikt, maar wiens computer onbereikbaar is. In plaats daarvan kunnen we naar de website gaan, de website hacken, en van daaruit naar onze doelpersoon gaan.

Alle apparaten en toepassingen zijn met elkaar verbonden, en we kunnen een van hen in ons voordeel gebruiken en ons dan een weg banen naar een andere computer of naar een andere plaats. In deze sectie, in plaats van ons te concentreren op client side en server side aanvallen, zullen we leren over het testen van de veiligheid van de web applicatie zelf.

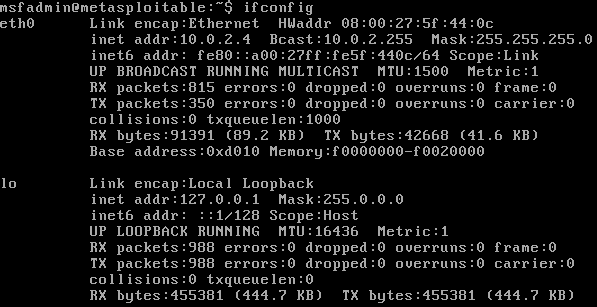

We gaan de Metasploitable machine gebruiken als onze doelmachine, en als we ifconfig commando uitvoeren, zullen we zien dat zijn IP 10.0.2. is.4 is, zoals te zien is in de volgende schermafbeelding:

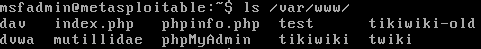

Als we in de map /var/www kijken, kunnen we alle bestanden zien die op de website zijn opgeslagen, zoals te zien is in de volgende schermafbeelding:

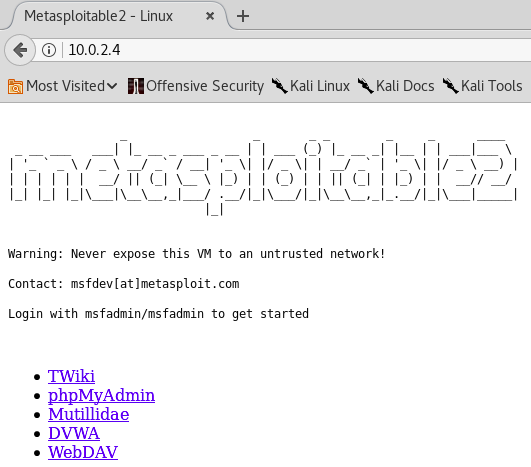

In de bovenstaande schermafbeelding kunnen we zien dat we de pagina phpinfo.php-pagina hebben, en we hebben dvwa, mutillidae, en phpMyAdmin. Als we nu naar een willekeurige machine gaan op hetzelfde netwerk, en proberen de browser te openen en naar 10.0.2.4 te gaan, zullen we zien dat we een website hebben die gemaakt is voor Metasploitable, zoals te zien is in de gegeven schermafbeelding. Een website is gewoon een applicatie die is geïnstalleerd op de web browser, en we kunnen toegang krijgen tot elk van de Metasploitable websites en ze gebruiken om hun beveiliging te testen:

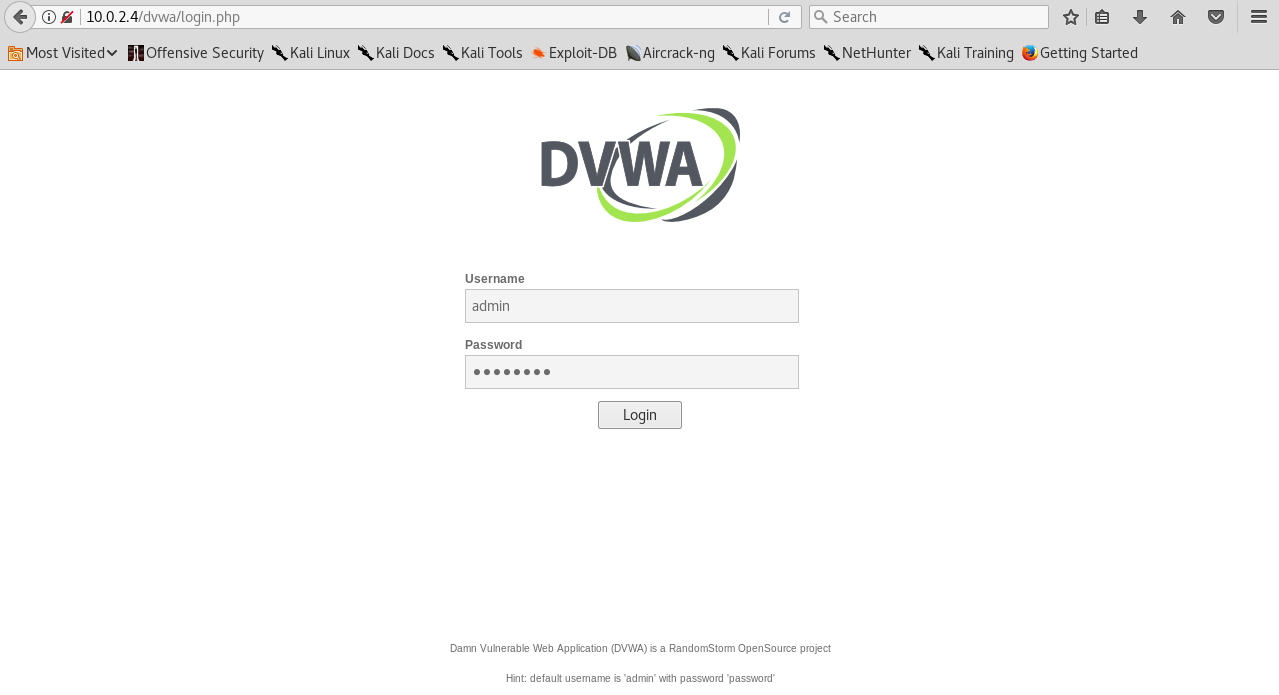

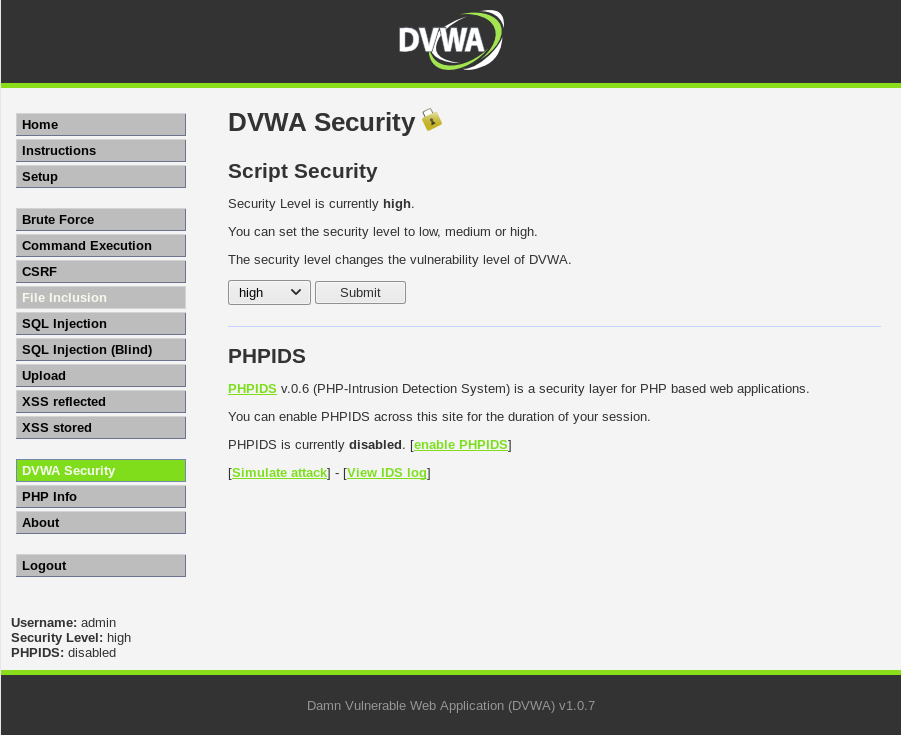

Nu gaan we kijken naar de DVWA pagina. Om in te loggen is de gebruikersnaam admin en het wachtwoord wachtwoord vereist. Zodra we deze gegevens hebben ingevoerd, kunnen we inloggen, zoals te zien is in de volgende schermafbeelding:

Als we eenmaal zijn ingelogd, kunnen we de beveiligingsinstellingen wijzigen via het tabblad DVWA Security, zoals te zien is in de volgende schermafbeelding:

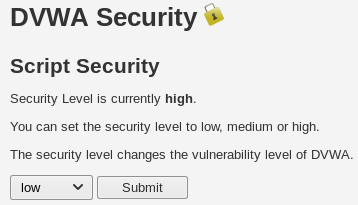

Onder het tabblad DVWA Security zetten we Script Security op laag en klikken we op Submit:

We zullen het in het volgende gedeelte op laag houden. Omdat dit slechts een inleidende cursus is, zullen we het alleen hebben over de basismanier om kwetsbaarheden in een webapplicatie te ontdekken, zowel in DVWA als in de Mutilliidae webapplicatie.

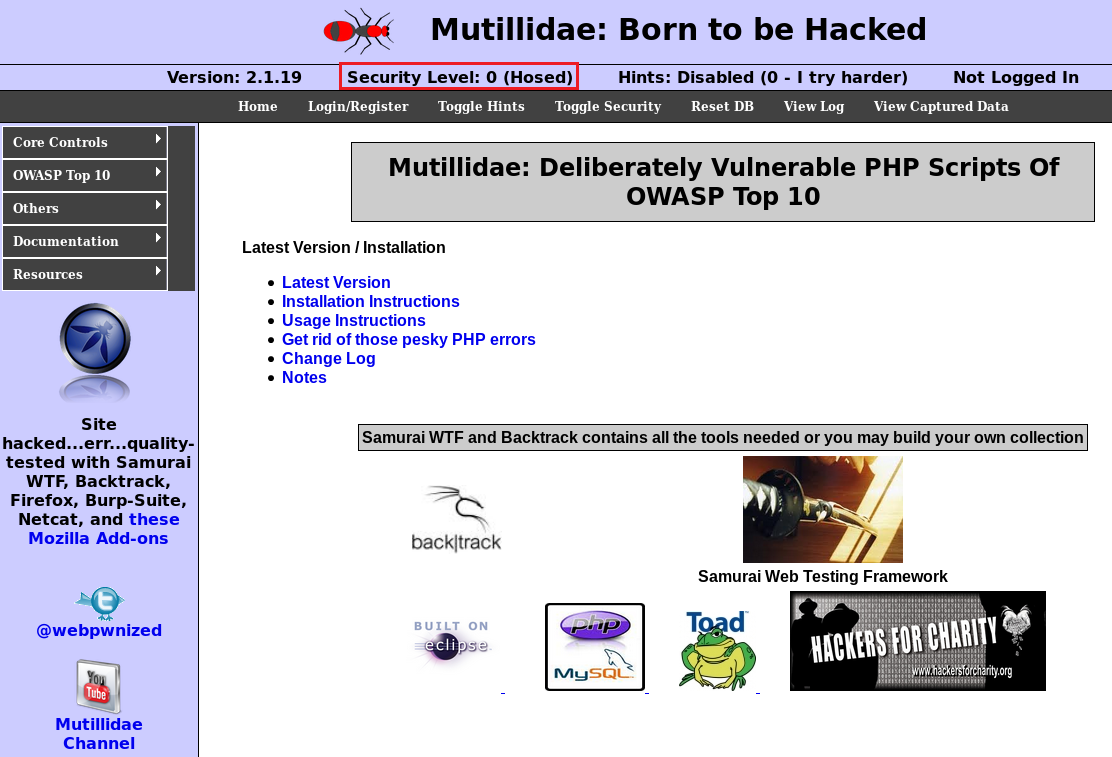

Als we naar de Mutillidae web applicatie gaan op dezelfde manier als we naar de DVWA web applicatie zijn gegaan, moeten we ervoor zorgen dat ons beveiligingsniveau op 0 staat, zoals te zien is in de volgende schermafbeelding:

We kunnen het beveiligingsniveau veranderen door te klikken op de Toggle Security optie op de pagina: