Achtergrond –

Geschouwd als een van de meest cruciale activa in een bedrijf, hebben toegangscontrolesystemen een aanzienlijke waarde. De term ’toegangscontrole’ verwijst naar “de controle van de toegang tot systeembronnen nadat de accountreferenties en de identiteit van een gebruiker zijn geauthenticeerd en toegang tot het systeem is verleend.” Toegangscontrole wordt gebruikt om een subject (gebruiker/mens) te identificeren en het subject toegang te verlenen tot een object (gegevens/bron) op basis van de vereiste taak. Deze controles worden gebruikt om middelen te beschermen tegen ongeoorloofde toegang en worden ingesteld om ervoor te zorgen dat subjecten alleen via veilige en vooraf goedgekeurde methoden toegang kunnen krijgen tot objecten. De drie belangrijkste soorten toegangscontrolesystemen zijn Discretionary Access Control (DAC), Role Based Access Control (RBAC), en Mandatory Access Control (MAC).

Discretionary Access Control (DAC) –

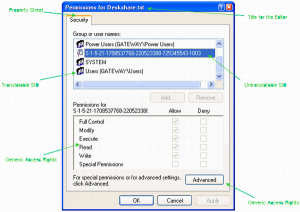

DAC is een type toegangscontrolesysteem dat toegangsrechten toekent op basis van door gebruikers gespecificeerde regels. Het principe achter DAC is dat subjecten kunnen bepalen wie toegang heeft tot hun objecten. Het DAC-model maakt gebruik van toegangscontrolelijsten (ACL’s) en capaciteitstabellen. Capaciteitstabellen bevatten rijen met “subject” en kolommen met “object”. De beveiligingskernel in het besturingssysteem controleert de tabellen om te bepalen of toegang is toegestaan. Soms kan een subject/programma alleen toegang hebben om een bestand te lezen; de beveiligingskernel zorgt ervoor dat er geen ongeoorloofde wijzigingen plaatsvinden.

Implementatie –

Dit populaire model wordt gebruikt door enkele van de meest populaire besturingssystemen, zoals de bestandssystemen van Microsoft Windows.

Figuur 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-Based Access Control (RBAC) –

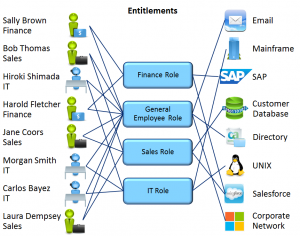

RBAC, ook wel bekend als niet-discretionaire toegangscontrole, wordt gebruikt wanneer systeembeheerders rechten moeten toewijzen op basis van organisatorische rollen in plaats van individuele gebruikersaccounts binnen een organisatie. Het biedt een kans voor de organisatie om het principe van “least privilege” toe te passen. Dit geeft een individu alleen de toegang die nodig is om zijn werk te doen, omdat de toegang gekoppeld is aan zijn werk.

Implementatie-

Windows en Linux omgevingen gebruiken iets soortgelijks door ‘Groepen’ aan te maken. Elke groep heeft individuele bestandsrechten en elke gebruiker wordt aan groepen toegewezen op basis van zijn werkrol. RBAC wijst toegang toe op basis van rollen. Dit is anders dan groepen omdat gebruikers tot meerdere groepen kunnen behoren maar slechts aan één rol mogen worden toegewezen. Voorbeeldrollen zijn: boekhouder, ontwikkelaar, enz. Een boekhouder zou alleen toegang krijgen tot middelen die een boekhouder nodig heeft op het systeem. Dit vereist dat de organisatie voortdurend de roldefinities herziet en een proces heeft om rollen te wijzigen om taken te scheiden. Zo niet, dan kan rolverschuiving optreden. Van rolverschuiving is sprake wanneer een individu wordt overgeplaatst naar een andere functie/groep en de toegang van zijn vorige functie bij hem blijft.

Figuur 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Mandatory Access Control (MAC) –

Dit wordt beschouwd als het strengste van alle niveaus van toegangscontrolesystemen. Het ontwerp en de uitvoering van MAC worden vaak door de overheid gebruikt. Het maakt gebruik van een hiërarchische benadering om de toegang tot bestanden/bronnen te controleren. In een MAC-omgeving wordt de toegang tot bronobjecten gecontroleerd door de instellingen die door een systeembeheerder zijn gedefinieerd. Dit betekent dat de toegang tot bronobjecten wordt gecontroleerd door het besturingssysteem op basis van wat de systeembeheerder in de instellingen heeft geconfigureerd. Het is niet mogelijk voor gebruikers om de toegangscontrole van een bron te wijzigen. MAC gebruikt “beveiligingslabels” om resource-objecten op een systeem toe te wijzen. Er zijn twee stukjes informatie verbonden aan deze beveiligingslabels: classificatie (hoog, gemiddeld, laag) en categorie (specifieke afdeling of project – zorgt voor “need to know”). Aan elke gebruikersaccount worden ook eigenschappen voor de rubricering en de categorie toegekend. Dit systeem geeft gebruikers toegang tot een object als beide eigenschappen overeenkomen. Als een gebruiker een hoge classificatie heeft, maar niet tot de categorie van het object behoort, dan heeft de gebruiker geen toegang tot het object. MAC is de meest veilige toegangscontrole, maar vereist een aanzienlijke hoeveelheid planning en vereist een hoog systeembeheer vanwege het voortdurend bijwerken van objecten en accountlabels.

Implementatie-

Anders dan de implementatie van MAC door de overheid, gebruikte Windows Vista-8 een variant van MAC met wat zij noemden, Mandatory Integrity Control (MIC). Dit type MAC-systeem voegde integriteitsniveaus (IL) toe aan processen/bestanden die tijdens de inlogsessie werden uitgevoerd. De IL vertegenwoordigde het niveau van vertrouwen dat het object zou hebben. Proefpersonen kregen een IL-niveau toegewezen, dat aan hun toegangstoken werd toegekend. De IL-niveaus in MIC waren: laag, gemiddeld, hoog, en systeem. Onder dit systeem was toegang tot een object verboden tenzij de gebruiker hetzelfde of een hoger niveau van vertrouwen had dan het object. Windows beperkte de gebruiker tot het niet kunnen schrijven of verwijderen van bestanden met een hogere IL. Eerst werden de IL-niveaus vergeleken en vervolgens werden de ACL’s gecontroleerd om er zeker van te zijn dat de juiste machtigingen waren ingesteld. Dit systeem maakte gebruik van de ACL’s van het Windows DAC-systeem en combineerde deze met integriteitsniveaus om een MAC-omgeving te creëren.

Figuur 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Conclusie –

Toegangscontroles worden gebruikt om onbevoegde toegang tot systeembronnen te voorkomen. Door systemen voor toegangscontrole te implementeren die bij uw organisatie passen, kunt u uw middelen beter beheren. DAC, RBAC, en MAC toegangscontrolesystemen zijn modellen die zijn gebruikt om toegangscontrolesystemen te maken die betrouwbaarheid en veiligheid bieden. Bedrijven met kleinere toepassingen zullen DAC gemakkelijker te implementeren vinden. Anderen met zeer vertrouwelijke of gevoelige informatie kunnen besluiten RBAC- of MAC-systemen te gebruiken.

Bronnen –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC