Het Amerikaanse Ministerie van Justitie heeft deze maand een beloning van 5 miljoen dollar uitgeloofd voor informatie die leidt tot de arrestatie en veroordeling van een Russische man die beschuldigd wordt van het opzetten van een groot, internationaal cybercrimenetwerk dat zichzelf “Evil Corp” noemde en ruwweg 100 miljoen dollar stal van bedrijven en consumenten. KrebsOnSecurity heeft de dagelijkse communicatie en activiteiten van de beschuldigde en zijn medeplichtigen jarenlang nauwlettend in de gaten gehouden. Wat volgt is een insidersblik op de back-end operaties van deze bende.

Image: FBI

De beloning van 5 miljoen dollar wordt uitgeloofd voor de 32-jarige Maksim V. Yakubets, die volgens de regering onder meer de bijnamen “aqua” en “aquamo” droeg. De FBI beweert dat Aqua een elite cybercriminele ring leidde met ten minste 16 anderen die geavanceerde, op maat gemaakte stammen van malware gebruikten die bekend staan als “JabberZeus” en “Bugat” (ook bekend als “Dridex”) om bankgegevens te stelen van werknemers van honderden kleine tot middelgrote bedrijven in de Verenigde Staten en Europa.

Van 2009 tot heden was Aqua’s primaire rol in de samenzwering het werven en beheren van een continue aanvoer van onwetende of medeplichtige medeplichtigen om Evil Corp. te helpen bij het witwassen van geld gestolen van hun slachtoffers en het overmaken van fondsen naar leden van de samenzwering gevestigd in Rusland, Oekraïne en andere delen van Oost-Europa. Deze medeplichtigen, bekend als “money mules”, worden meestal gerekruteerd via werk-bij-huis vacatures die per e-mail worden verstuurd naar mensen die hun CV hebben ingestuurd naar vacaturesites.

Goney mule recruiters richten zich meestal op mensen die op zoek zijn naar parttime werk op afstand, en de banen omvatten meestal weinig werk anders dan het ontvangen en doorsturen van bankoverschrijvingen. Mensen die op deze aanbiedingen ingaan, ontvangen soms een kleine commissie voor elke geslaagde overboeking, maar worden net zo vaak bestolen van een beloofde betaaldag, en/of ontvangen een bezoek of dreigbrief van wetshandhavingsinstanties die dergelijke criminaliteit opsporen (daarover zo dadelijk meer).

HITCHED TO A MULE

KrebsOnSecurity kwam in 2008 voor het eerst in aanraking met het werk van Aqua als verslaggever voor The Washington Post. Een bron zei dat ze op een manier waren gestuit om de dagelijkse online chats te onderscheppen en te lezen tussen Aqua en verschillende andere wervers van muilezels en malware-leveranciers die wekelijks honderdduizenden dollars stalen van gehackte bedrijven.

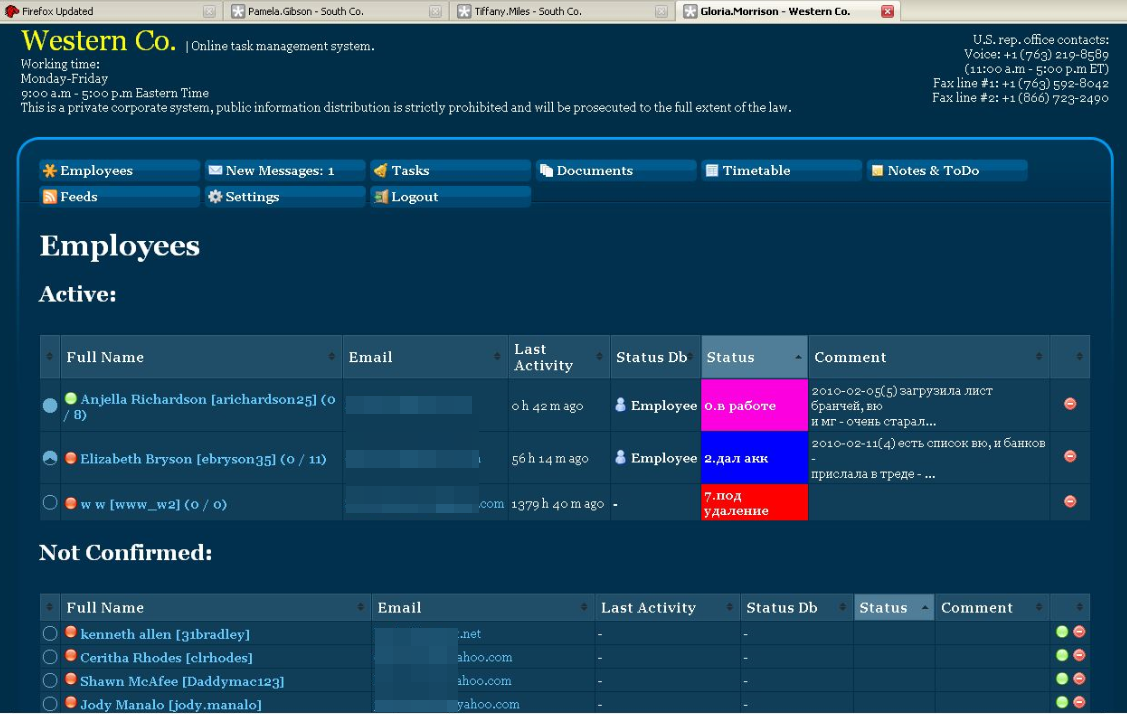

De bron ontdekte ook een patroon in de naamgevingsconventie en het uiterlijk van verschillende wervende websites voor muilezels die door Aqua werden beheerd. Mensen die reageerden op wervingsberichten werden uitgenodigd om een account aan te maken op een van deze sites, persoonlijke en bankrekeninggegevens in te voeren (muilezels werd verteld dat ze betalingen zouden verwerken voor de “programmeurs” van hun werkgever in Oost-Europa) en vervolgens elke dag in te loggen om te controleren op nieuwe berichten.

Elke muilezel kreeg een paar dagen of weken lang druk werk of onbeduidende taken voordat hij werd gevraagd om geldoverdrachten te verwerken. Ik denk dat dit een poging was om onbetrouwbare geldezels uit te sluiten. Degenen die te laat op hun werk verschenen, kostten de oplichters immers een hoop geld, omdat de bank van het slachtoffer meestal probeerde overboekingen terug te draaien die nog niet door de muilezels waren opgenomen.

Een van de vele sites die door Aqua en anderen zijn opgezet om muilezels te werven en te beheren.

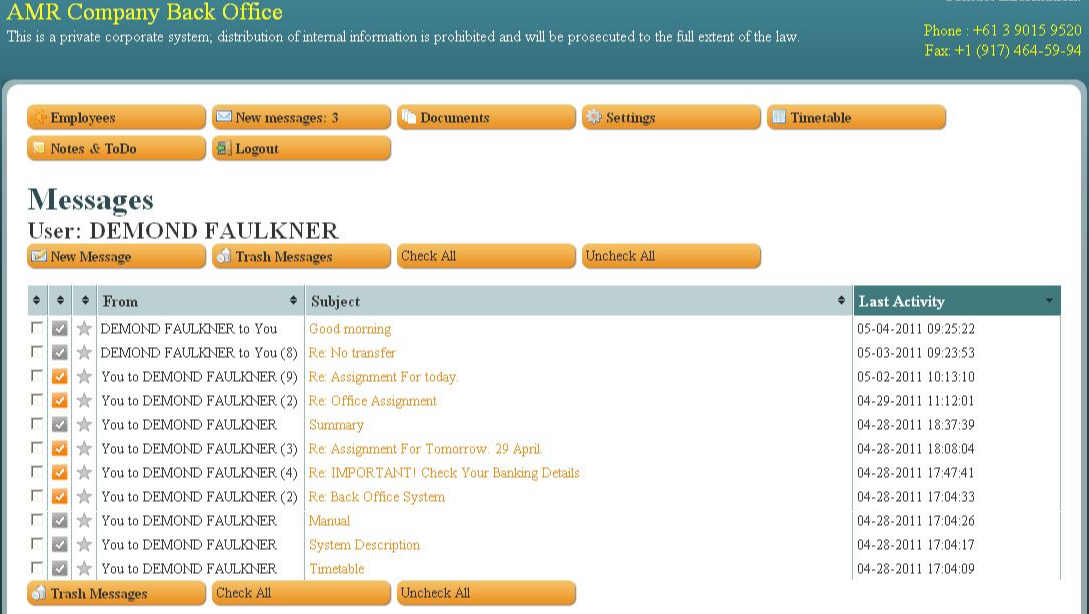

Als het tijd was om gestolen geld over te maken, stuurden de ronselaars via de muilezelsite een berichtje met iets in de trant van: “Goedemorgen. Onze klant – XYZ Corp. – stuurt u vandaag wat geld. Ga nu naar uw bank en neem deze betaling contant op, en maak vervolgens de fondsen in gelijke betalingen – minus uw commissie – over naar deze drie personen in Oost-Europa.”

Alleen, in elk geval was het bedrijf dat als “klant” werd genoemd in feite een klein bedrijf waarvan de loonrekeningen al waren gehackt.

Hier wordt het interessant. Elk van deze wervingssites had dezelfde zwakke plek in de beveiliging: Iedereen kon zich registreren, en na het inloggen kon elke gebruiker de berichten bekijken van en naar alle andere gebruikers… Als gevolg daarvan was het triviaal om het ophalen van berichten te automatiseren die naar elke geldezel werden gestuurd die op tientallen van deze nep bedrijfssites was geregistreerd.

Dus, elke dag gedurende enkele jaren ging mijn ochtendroutine als volgt: Zet een pot koffie; schuifel naar de computer en bekijk de berichten die Aqua en zijn medesamenzweerders de afgelopen 12-24 uur naar hun geldezels hadden gestuurd; zoek de namen van de slachtofferbedrijven op in Google; pak de telefoon om elk van hen te waarschuwen dat ze bezig waren te worden beroofd door de Russische Cyber Mob.

Mijn spiel op al deze telefoontjes was min of meer hetzelfde: “Je hebt waarschijnlijk geen idee wie ik ben, maar hier is al mijn contactinfo en wat ik doe. Uw salarisadministratie is gehackt, en u staat op het punt om veel geld te verliezen. Neem onmiddellijk contact op met uw bank en laat ze een overschrijving blokkeren voor het te laat is. Bel me later gerust terug als u meer informatie wilt over hoe ik dit allemaal weet, maar bel of bezoek nu gewoon uw bank.”

Boodschappen aan en van een geldezel die voor Aqua’s team werkt, rond mei 2011.

In veel gevallen kwam mijn telefoontje binnen enkele minuten of uren voordat een ongeautoriseerde loonlijstbatch door de bank van het slachtofferbedrijf werd verwerkt, en sommige van die meldingen voorkwamen wat anders enorme verliezen zouden zijn geweest – vaak meerdere keren het bedrag van de normale wekelijkse loonlijst van de organisatie. Op een gegeven moment stopte ik met tellen hoeveel tienduizenden dollars die oproepen slachtoffers bespaarden, maar over meerdere jaren was het waarschijnlijk in de miljoenen.

Net zo vaak vermoedde het slachtofferbedrijf dat ik op de een of andere manier betrokken was bij de overval, en kort nadat ik hen had gewaarschuwd, kreeg ik een telefoontje van een FBI-agent of van een politieagent in het thuisland van het slachtoffer. Dat waren altijd interessante gesprekken. Onnodig te zeggen dat de slachtoffers die achter mij aan zaten meestal veel grotere financiële verliezen leden (vooral omdat ze het bellen van hun financiële instelling uitstelden tot het te laat was).

Collectief leidden deze meldingen aan Evil Corp.’s slachtoffers tot tientallen verhalen over meerdere jaren van kleine bedrijven die met hun financiële instellingen vochten om hun verliezen terug te krijgen. Ik geloof niet dat ik ooit over een slachtoffer heb geschreven dat het niet goed vond dat ik de aandacht vestigde op hun benarde situatie en op de geraffineerdheid van de dreiging waarmee andere bedrijven werden geconfronteerd. Lees verder →