W tym miesiącu Departament Sprawiedliwości Stanów Zjednoczonych zaoferował 5 milionów dolarów nagrody za informacje prowadzące do aresztowania i skazania Rosjanina oskarżonego o rzekome kierowanie rozległą, międzynarodową siecią cyberprzestępczą, która nazywała siebie „Evil Corp” i ukradła około 100 milionów dolarów firmom i konsumentom. Tak się składa, że przez kilka lat KrebsOnSecurity ściśle monitorował codzienną komunikację i działalność oskarżonego i jego wspólników. Poniżej przedstawiamy spojrzenie od wewnątrz na back-endowe operacje tego gangu.

Image: FBI

Nagroda w wysokości 5 milionów dolarów jest oferowana za 32-letniego Maksima V. Yakubetsa, który według rządu posługiwał się między innymi pseudonimami „aqua,” i „aquamo,”. Federalni zarzucają Aqua przewodzenie elitarnemu pierścieniowi cyberprzestępczemu wraz z co najmniej 16 innymi osobami, które używały zaawansowanych, stworzonych na zamówienie szczepów złośliwego oprogramowania znanych jako „JabberZeus” i „Bugat” (a.k.a. „Dridex”) do kradzieży danych bankowych od pracowników setek małych i średnich firm w Stanach Zjednoczonych i Europie.

Od 2009 roku do chwili obecnej, główną rolą Aqua w spisku było rekrutowanie i zarządzanie ciągłym dopływem nieświadomych lub współwinnych wspólników, którzy pomagali Evil Corp. prać pieniądze skradzione ich ofiarom i przekazywać fundusze członkom spisku z siedzibą w Rosji, na Ukrainie i w innych częściach Europy Wschodniej. Ci wspólnicy, znani jako „muły pieniężne”, są zazwyczaj werbowani poprzez oferty pracy w domu wysyłane pocztą elektroniczną oraz do osób, które złożyły swoje CV na stronach internetowych z ofertami pracy.

Rekrutujący muły pieniężne mają tendencję do kierowania ofert do osób szukających pracy w niepełnym wymiarze godzin, pracy zdalnej, a oferty te zazwyczaj wiążą się z niewielką ilością pracy innej niż odbieranie i przekazywanie przelewów bankowych. Ludzie, którzy korzystają z tych ofert, otrzymują czasem niewielkie prowizje za każdy udany przelew, ale równie często kończą na wyłudzeniu obiecanej wypłaty i/lub otrzymaniu wizyty lub listu z pogróżkami od organów ścigania, które śledzą tego typu przestępstwa (więcej na ten temat za chwilę).

HITCHED TO A MULE

KrebsOnSecurity po raz pierwszy zetknął się z pracą Aqua w 2008 roku jako reporter The Washington Post. Źródło podało, że natknęli się na sposób przechwytywania i odczytywania codziennych rozmów online między Aqua i kilkoma innymi osobami rekrutującymi muły i rozpowszechniającymi złośliwe oprogramowanie, które co tydzień kradły setki tysięcy dolarów od zhakowanych firm.

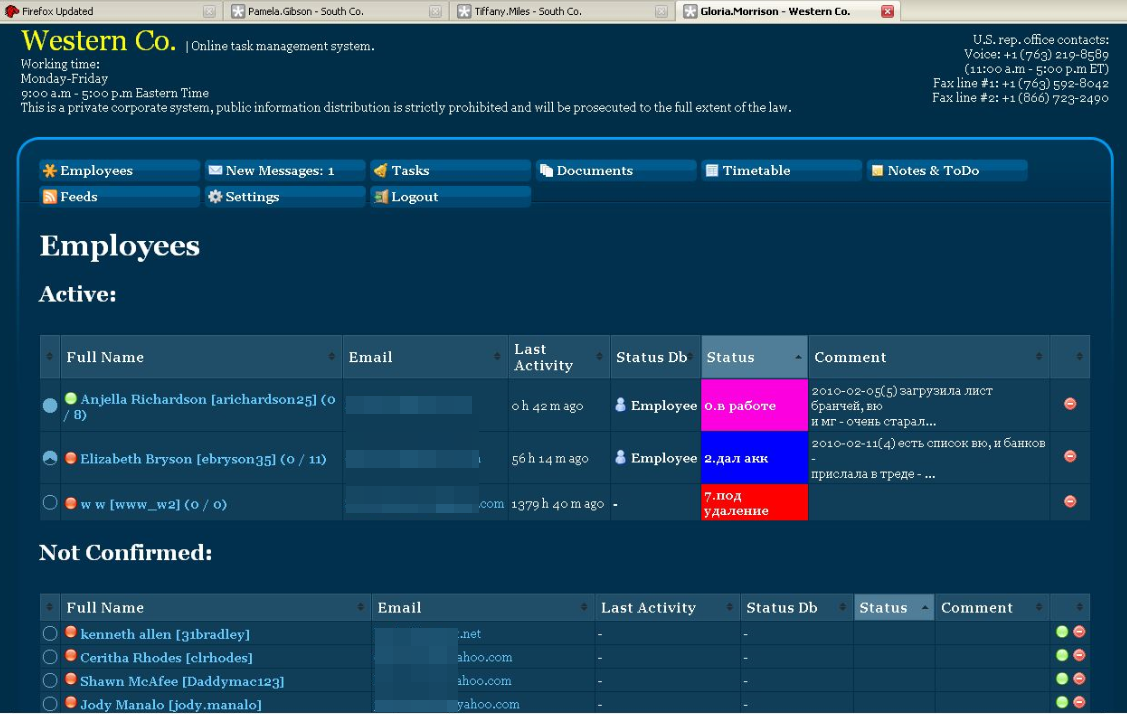

Źródło to odkryło również wzór w nazewnictwie i wyglądzie kilku stron internetowych, na których Aqua rekrutowała muły. Osoby, które odpowiadały na wiadomości rekrutacyjne, były zapraszane do utworzenia konta na jednej z tych stron, wprowadzenia danych osobowych i danych konta bankowego (mułom mówiono, że będą przetwarzać płatności dla „programistów” ich pracodawcy z siedzibą w Europie Wschodniej), a następnie logowania się każdego dnia w celu sprawdzenia nowych wiadomości.

Każdy muł otrzymywał zajęcie lub proste zadania na kilka dni lub tygodni przed otrzymaniem zlecenia na obsługę przelewów pieniężnych. Uważam, że był to wysiłek mający na celu wyeliminowanie nierzetelnych mułów. W końcu ci, którzy spóźniali się do pracy, zwykle kosztowali oszustów sporo pieniędzy, ponieważ bank ofiary zwykle próbował cofnąć wszelkie przelewy, które nie zostały jeszcze wycofane przez muły.

Jedna z kilku stron założonych przez Aqua i innych w celu rekrutacji i zarządzania mułami pieniężnymi.

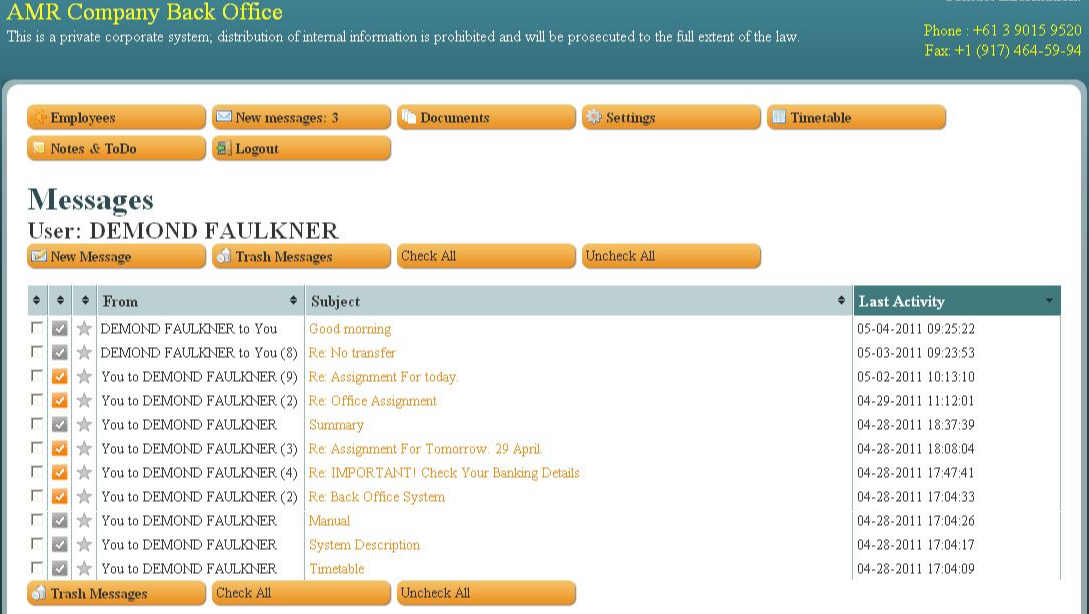

Gdy przychodził czas na transfer skradzionych funduszy, rekruterzy wysyłali wiadomość przez stronę muła, mówiąc coś w stylu: „Dzień dobry . Nasz klient – firma XYZ Corp. wysyła dziś do Pana pieniądze. Proszę odwiedzić teraz swój bank i wypłacić tę kwotę w gotówce, a następnie przekazać fundusze w równych ratach – minus prowizja – tym trzem osobom w Europie Wschodniej.”

Tylko, że w każdym przypadku firma wymieniona jako „klient” była w rzeczywistości małym przedsiębiorstwem, do którego kont płacowych już się włamano.

Tutaj robi się ciekawie. Każda z tych stron rekrutujących mułów miała ten sam słaby punkt: Każdy mógł się zarejestrować, a po zalogowaniu każdy użytkownik mógł zobaczyć wiadomości wysyłane do i od wszystkich innych użytkowników, po prostu zmieniając numer w pasku adresu przeglądarki. W rezultacie, zautomatyzowanie pobierania wiadomości wysyłanych do każdego muła pieniężnego zarejestrowanego na dziesiątkach tych fałszywych stron firmowych było banalnie proste.

Więc, każdego dnia przez kilka lat moja poranna rutyna wyglądała następująco: Zaparzyć kawę, podejść do komputera i przejrzeć wiadomości, które Aqua i jego wspólnicy wysłali do swoich mułów w ciągu ostatnich 12-24 godzin, sprawdzić nazwy firm ofiar w Google, odebrać telefon i ostrzec każdego z nich, że są w trakcie okradania przez rosyjską cybermafię.

Mój styl rozmowy był mniej więcej taki sam: „Prawdopodobnie nie masz pojęcia kim jestem, ale oto moje dane kontaktowe i czym się zajmuję. Twoje konta płacowe zostały zhakowane i możesz stracić bardzo dużo pieniędzy. Powinniście natychmiast skontaktować się ze swoim bankiem i wstrzymać wszelkie oczekujące przelewy, zanim będzie za późno. Jeśli chcesz uzyskać więcej informacji na temat tego, skąd to wszystko wiem, oddzwoń do mnie, ale na razie po prostu zadzwoń lub odwiedź swój bank.”

Wiadomości do i od muła pieniężnego pracującego dla załogi Aqua, około maja 2011 roku.

W wielu przypadkach mój telefon przychodził na kilka minut lub godzin przed przetworzeniem nieautoryzowanej partii list płac przez bank firmy-ofiary, a niektóre z tych powiadomień zapobiegły temu, co w przeciwnym razie byłoby ogromnymi stratami – często kilkukrotnie przewyższającymi kwotę normalnej tygodniowej listy płac organizacji. W pewnym momencie przestałem liczyć, ile dziesiątek tysięcy dolarów te telefony uratowały ofiarom, ale w ciągu kilku lat były to prawdopodobnie miliony.

Równie często firma będąca ofiarą podejrzewała, że jestem w jakiś sposób zamieszany w kradzież, i wkrótce po zaalarmowaniu jej otrzymywałem telefon od agenta FBI lub policjanta z rodzinnego miasta ofiary. To były zawsze interesujące rozmowy. Nie trzeba dodawać, że ofiary, które kręciły się w kółko goniąc za mną, zwykle ponosiły o wiele większe straty finansowe (głównie dlatego, że zwlekały z zadzwonieniem do swoich instytucji finansowych, aż było za późno).

Zbiorczo, te powiadomienia ofiar Evil Corp. doprowadziły do dziesiątków historii w ciągu kilku lat o małych firmach walczących ze swoimi instytucjami finansowymi, aby odzyskać swoje straty. Nie wierzę, że kiedykolwiek napisałem o jednej ofierze, która nie była zadowolona z tego, że zwróciłem uwagę na jej trudną sytuację oraz na wyrafinowanie zagrożenia, przed którym stoją inne firmy. Continue reading →