Kontekst –

Uważane za jedne z najbardziej kluczowych aktywów w firmie, systemy kontroli dostępu mają znaczną wartość. Termin „kontrola dostępu” odnosi się do „kontroli dostępu do zasobów systemu po uwierzytelnieniu poświadczeń konta i tożsamości użytkownika oraz przyznaniu dostępu do systemu”. Kontrola dostępu służy do identyfikacji podmiotu (użytkownika/człowieka) oraz do upoważnienia podmiotu do dostępu do obiektu (danych/zasobów) w oparciu o wymagane zadanie. Kontrole te służą do ochrony zasobów przed nieautoryzowanym dostępem i są wprowadzane w celu zapewnienia, że podmioty mogą uzyskać dostęp do obiektów tylko przy użyciu bezpiecznych i wcześniej zatwierdzonych metod. Trzy główne rodzaje systemów kontroli dostępu to: Discretionary Access Control (DAC), Role Based Access Control (RBAC) oraz Mandatory Access Control (MAC).

Discretionary Access Control (DAC) –

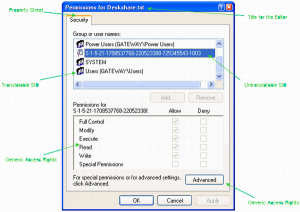

DAC jest rodzajem systemu kontroli dostępu, który przydziela prawa dostępu na podstawie reguł określonych przez użytkowników. Zasada DAC polega na tym, że podmioty mogą określić, kto ma dostęp do ich obiektów. Model DAC korzysta z list kontroli dostępu (ACL) i tabel możliwości. Tabele możliwości zawierają wiersze z „podmiotem” i kolumny z „obiektem”. Jądro zabezpieczeń w systemie operacyjnym sprawdza tabele, aby określić, czy dostęp jest dozwolony. Czasami podmiot/program może mieć dostęp tylko do odczytu pliku; jądro bezpieczeństwa upewnia się, że nie wystąpią żadne nieautoryzowane zmiany.

Implementacja –

Ten popularny model jest wykorzystywany przez niektóre z najbardziej popularnych systemów operacyjnych, takich jak systemy plików Microsoft Windows.

Figura 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-Based Access Control (RBAC) –

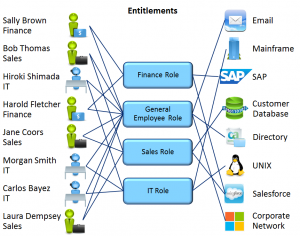

RBAC, znany również jako niedyskrecjonalna kontrola dostępu, jest używany, gdy administratorzy systemu muszą przypisywać uprawnienia na podstawie ról organizacyjnych zamiast indywidualnych kont użytkowników w organizacji. Daje to organizacji możliwość zastosowania zasady „najmniejszego przywileju”. Daje to osobie fizycznej tylko dostęp potrzebny do wykonywania jej pracy, ponieważ dostęp jest związany z jej pracą.

Wdrożenie-

Środowiska Windows i Linux używają czegoś podobnego poprzez tworzenie „Grup”. Każda grupa ma indywidualne uprawnienia do plików, a każdy użytkownik jest przypisany do grup w oparciu o swoją rolę zawodową. RBAC przydziela dostęp w oparciu o role. Różni się to od grup, ponieważ użytkownicy mogą należeć do wielu grup, ale powinni być przypisani tylko do jednej roli. Przykładowe role to między innymi: księgowy, programista. Księgowy uzyskałby dostęp tylko do tych zasobów systemu, których księgowy będzie potrzebował. Wymaga to od organizacji ciągłego przeglądu definicji ról i posiadania procesu modyfikacji ról w celu rozdzielenia obowiązków. W przeciwnym razie może dojść do rozrostu ról. Pełzanie ról to sytuacja, w której osoba zostaje przeniesiona do innej pracy/grupy, a jej dostęp z poprzedniej pracy pozostaje z nią.

Rysunek 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Obligatoryjna kontrola dostępu (MAC) –

Uważana za najsurowszy ze wszystkich poziomów systemów kontroli dostępu. Projekt i wdrożenie MAC jest powszechnie stosowany przez rząd. Wykorzystuje on hierarchiczne podejście do kontroli dostępu do plików/zasobów. W środowisku MAC dostęp do obiektów zasobów jest kontrolowany przez ustawienia zdefiniowane przez administratora systemu. Oznacza to, że dostęp do obiektów zasobów jest kontrolowany przez system operacyjny na podstawie tego, co administrator systemu skonfigurował w ustawieniach. Nie ma możliwości zmiany kontroli dostępu do zasobu przez użytkowników. MAC używa „etykiet bezpieczeństwa” do przypisywania obiektów zasobów w systemie. Z etykietami bezpieczeństwa związane są dwie informacje: klasyfikacja (wysoka, średnia, niska) oraz kategoria (konkretny dział lub projekt – zapewnia „need to know”). Do każdego konta użytkownika przypisane są również właściwości klasyfikacji i kategorii. System ten zapewnia użytkownikom dostęp do obiektu, jeśli obie właściwości się zgadzają. Jeśli użytkownik ma wysoką klasyfikację, ale nie należy do kategorii obiektu, to nie może uzyskać dostępu do obiektu. MAC jest najbezpieczniejszą kontrolą dostępu, ale wymaga znacznej ilości planowania i wymaga wysokiego zarządzania systemem ze względu na ciągłą aktualizację obiektów i etykiet kont.

Implementacja-

Inne niż rządowa implementacja MAC, Windows Vista-8 używał wariantu MAC z tym, co nazywali, Mandatory Integrity Control (MIC). Ten typ systemu MAC dodał poziomy integralności (IL) do procesu / plików działających w sesji logowania. IL reprezentowało poziom zaufania, jakim darzony był obiekt. Obiekty otrzymywały poziom IL, który był przypisany do ich tokena dostępu. Poziomy IL w MIC były następujące: niski, średni, wysoki i systemowy. W tym systemie dostęp do obiektu był zabroniony, chyba że użytkownik miał taki sam lub wyższy poziom zaufania niż obiekt. System Windows ograniczał użytkownika do braku możliwości zapisywania lub usuwania plików o wyższym poziomie IL. Najpierw porównywał poziomy IL, a następnie przechodził do sprawdzania list ACL, aby upewnić się, że uprawnienia są prawidłowe. Ten system wykorzystał system Windows DAC ACLs i połączył go z poziomami integralności, aby stworzyć środowisko MAC.

Rysunek 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Wniosek –

Kontrola dostępu jest używana do zapobiegania nieautoryzowanemu dostępowi do zasobów systemowych. Wdrażając systemy kontroli dostępu, które pasują do Twojej organizacji, możesz lepiej zarządzać swoimi zasobami. Systemy kontroli dostępu DAC, RBAC i MAC to modele, które zostały wykorzystane do stworzenia systemów kontroli dostępu, które zapewniają niezawodność i bezpieczeństwo. Firmy z mniejszymi aplikacjami uznają DAC za łatwiejszy do wdrożenia. Inne, posiadające bardzo poufne lub wrażliwe informacje, mogą zdecydować się na systemy RBAC lub MAC.

Źródła –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

.