Nesta seção, vamos discutir o ataque a um website. Para atacar websites, temos duas abordagens:

- Podemos usar os métodos de ataque a um website que aprendemos até agora. Como sabemos que um website está instalado num computador, podemos tentar atacá-lo e hackeá-lo como qualquer outro computador. No entanto, sabemos que um website está instalado num computador, podemos tentar atacá-lo e hackeá-lo tal como qualquer outro computador. Também podemos usar ataques do lado do servidor para ver qual sistema operacional, servidor web ou outras aplicações estão instaladas. Se encontrarmos quaisquer vulnerabilidades, podemos usar qualquer uma delas para obter acesso ao computador.

- Outra forma de ataque é através de ataques do lado do cliente. Porque os sites são gerenciados e mantidos por humanos. Isto significa que, se conseguirmos hackear qualquer um dos administradores do site, provavelmente conseguiremos obter seu nome de usuário e senha, e de lá entrar no seu painel de administração ou no Secure Socket Shell (SSH). Então seremos capazes de acessar qualquer um dos servidores que eles usam para gerenciar o site.

Se ambos os métodos falharem, podemos tentar testar a aplicação web, porque é apenas uma aplicação instalada naquele site. Portanto, nosso alvo pode não ser a aplicação web, talvez nosso alvo seja apenas uma pessoa usando aquele website, mas cujo computador está inacessível. Em vez disso, podemos ir ao site, invadir o site, e de lá ir para a nossa pessoa alvo.

Todos os dispositivos e aplicações estão interligados, e podemos usar um deles para nosso benefício e, em seguida, fazer o nosso caminho para outro computador ou para outro lugar. Nesta secção, em vez de nos concentrarmos nos ataques do lado do cliente e do lado do servidor, vamos aprender a testar a segurança da própria aplicação web.

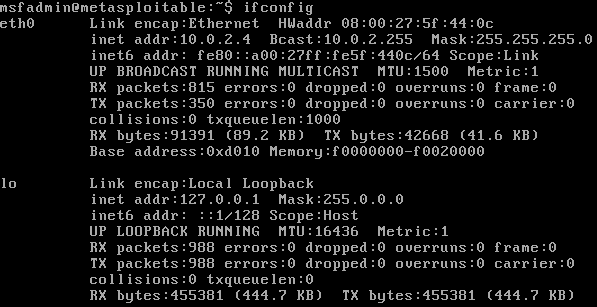

Vamos usar a máquina Metasploitable como nossa máquina alvo, e se executarmos o comando ifconfig, vamos ver que o seu IP é 10.0.2.4, como mostrado na seguinte captura de tela:

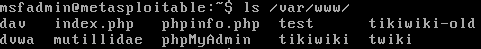

Se olharmos dentro da pasta /var/wwww, podemos ver todos os arquivos do website armazenados, como mostrado na seguinte captura de tela:

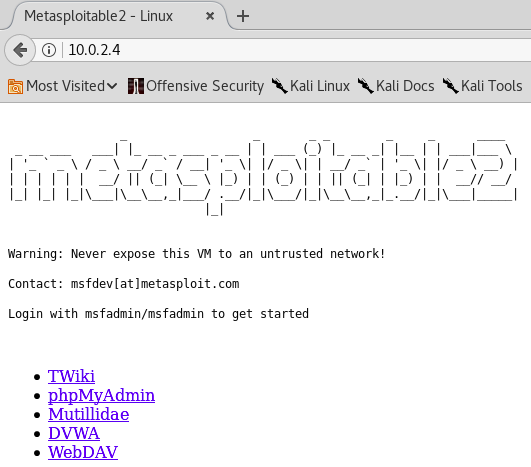

Na captura de tela acima, podemos ver que temos phpinfo.php page, e temos dvwa, mutillidae, e phpMyAdmin. Agora, se formos a qualquer máquina na mesma rede, e tentarmos abrir o navegador e ir até 10.0.2.4, veremos que temos um site feito para Metasploitable, como mostrado na captura de tela dada. Um site é apenas uma aplicação instalada no navegador, e podemos acessar qualquer um dos sites Metasploitable e usá-los para testar sua segurança:

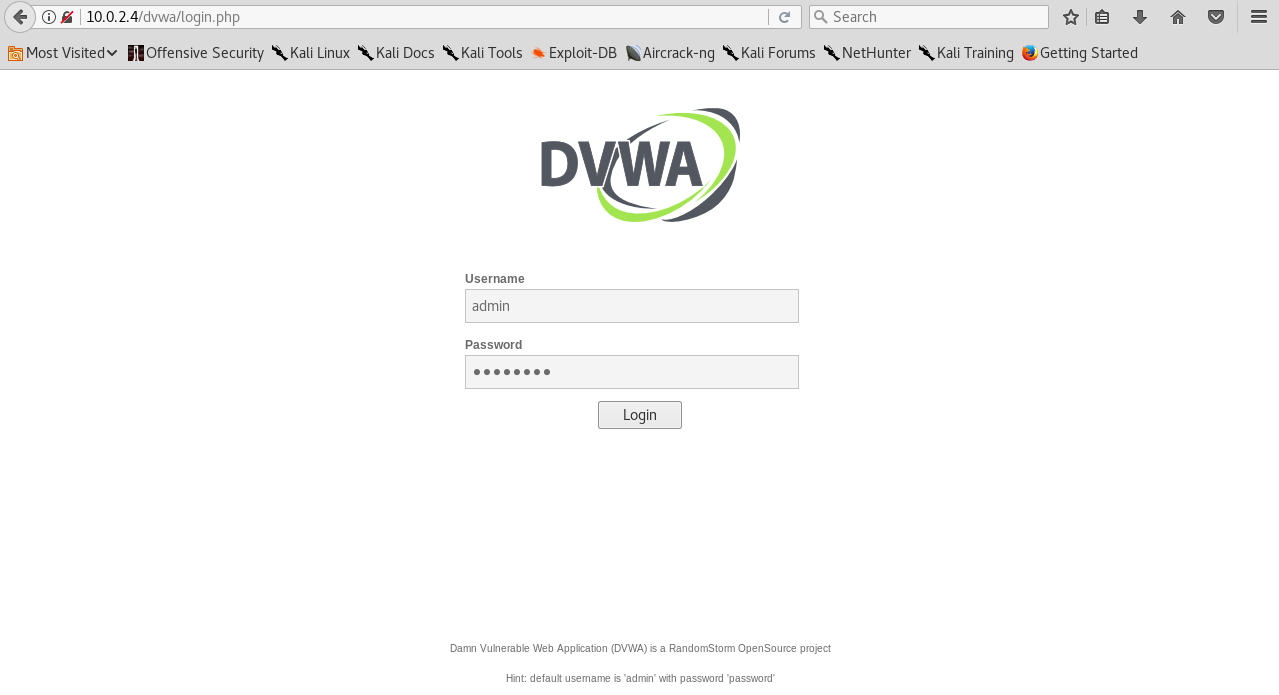

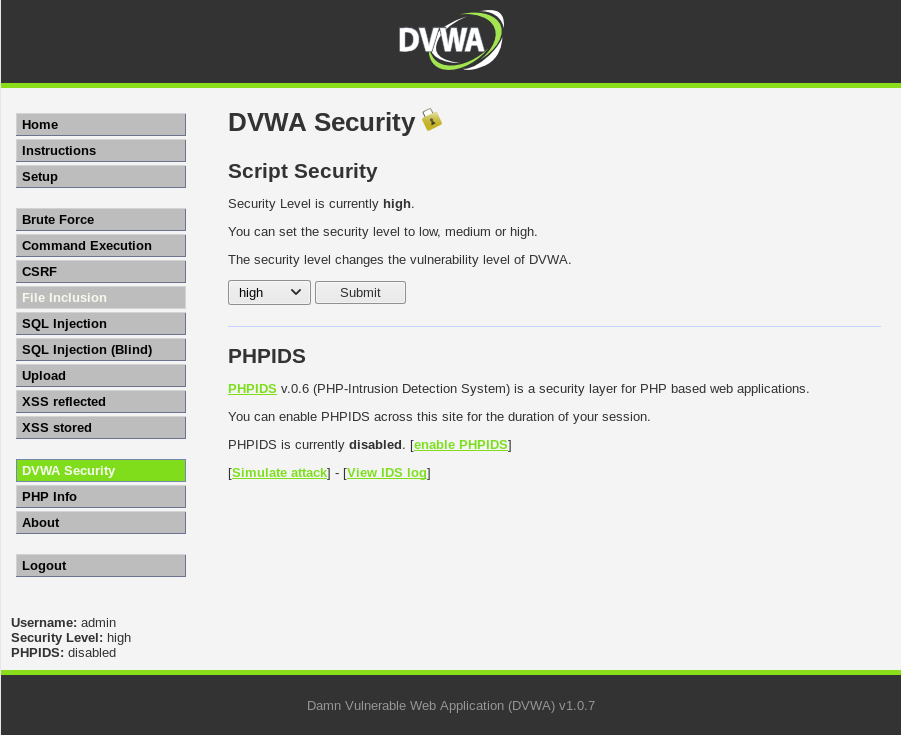

Agora vamos ver a página do DVWA. Requer Nome de usuário como administrador e Senha como senha para fazer o login. Uma vez que introduzimos estas credenciais, podemos entrar nela, como mostra a seguinte captura de ecrã:

Após entrarmos, podemos modificar as definições de segurança usando a tab de Segurança DVWA, como mostra a seguinte captura de ecrã:

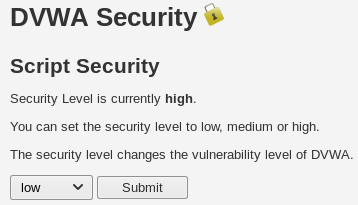

Na aba de Segurança DVWA, vamos definir a Segurança do Script para baixo e clicar em Submit:

Mantemo-lo baixo na próxima seção. Como este é apenas um curso introdutório, falaremos apenas sobre a forma básica de descobrir vulnerabilidades de uma aplicação web tanto no DVWA quanto na aplicação web Mutilliidae.

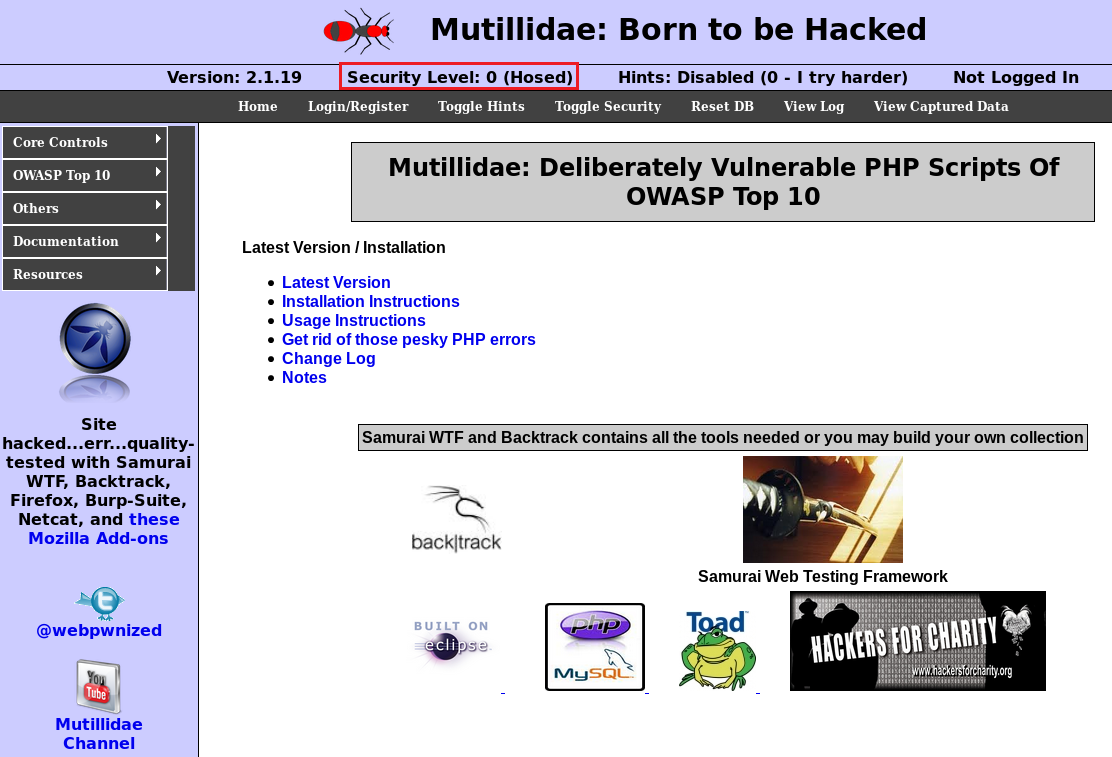

Se formos para a aplicação web Mutilliidae da mesma forma que acessamos a aplicação web DVWA, devemos nos certificar de que o nosso Nível de Segurança está configurado em 0, como mostrado na seguinte captura de tela:

Podemos alternar o Nível de Segurança clicando na opção Alternar Segurança na página: