O Departamento de Justiça dos EUA ofereceu este mês uma recompensa de US$ 5 milhões por informações que levassem à prisão e condenação de um homem russo indiciado por supostamente orquestrar uma vasta rede internacional de crimes cibernéticos que se autodenominava “Evil Corp” e roubou cerca de US$ 100 milhões a empresas e consumidores. Acontece que, durante vários anos, a KrebsOnSecurity monitorizou de perto as comunicações e actividades diárias do acusado e dos seus cúmplices. O que se segue é um olhar de dentro para as operações de retaguarda deste bando.

Image: FBI

A recompensa de 5 milhões de dólares está a ser oferecida para Maksim V. Yakubets de 32 anos, que o governo diz ter seguido os apelidos de “aqua,” e “aquamo,” entre outros. Os federais alegam que Aqua liderou uma rede de cibercrime de elite com pelo menos 16 outros que usaram estirpes avançadas e personalizadas de malware conhecidas como “JabberZeus” e “Bugat” (também conhecido como “Dridex”) para roubar credenciais bancárias de funcionários de centenas de pequenas e médias empresas nos Estados Unidos e Europa.

Desde 2009 até hoje, o principal papel de Aqua na conspiração foi recrutar e gerir um fornecimento contínuo de cúmplices involuntários ou cúmplices para ajudar a Evil Corp. a lavar dinheiro roubado das suas vítimas e transferir fundos para membros da conspiração baseados na Rússia, Ucrânia e outras partes da Europa de Leste. Estes cúmplices, conhecidos como “mulas de dinheiro”, são tipicamente recrutados através de solicitações de trabalho em casa enviadas por e-mail e para pessoas que submeteram seus currículos a sites de busca de emprego.

Money mule recruiters tendem a visar pessoas à procura de emprego em tempo parcial, remoto, e os empregos geralmente envolvem pouco trabalho além de receber e encaminhar transferências bancárias. As pessoas que mordem essas ofertas às vezes recebem pequenas comissões por cada transferência bem sucedida, mas com a mesma freqüência acabam sendo prejudicadas por um dia de pagamento prometido, e/ou recebendo uma visita ou carta ameaçadora de agências policiais que rastreiam tal crime (mais sobre isso em um momento).

ACONTECIDO A UM MUITO

KrebsOnSecurity encontrou pela primeira vez o trabalho de Aqua em 2008 como repórter do The Washington Post. Uma fonte disse que eles encontraram uma maneira de interceptar e ler as conversas online diárias entre Aqua e vários outros recrutadores de mula e provedores de malware que estavam roubando centenas de milhares de dólares semanalmente de negócios hackeados.

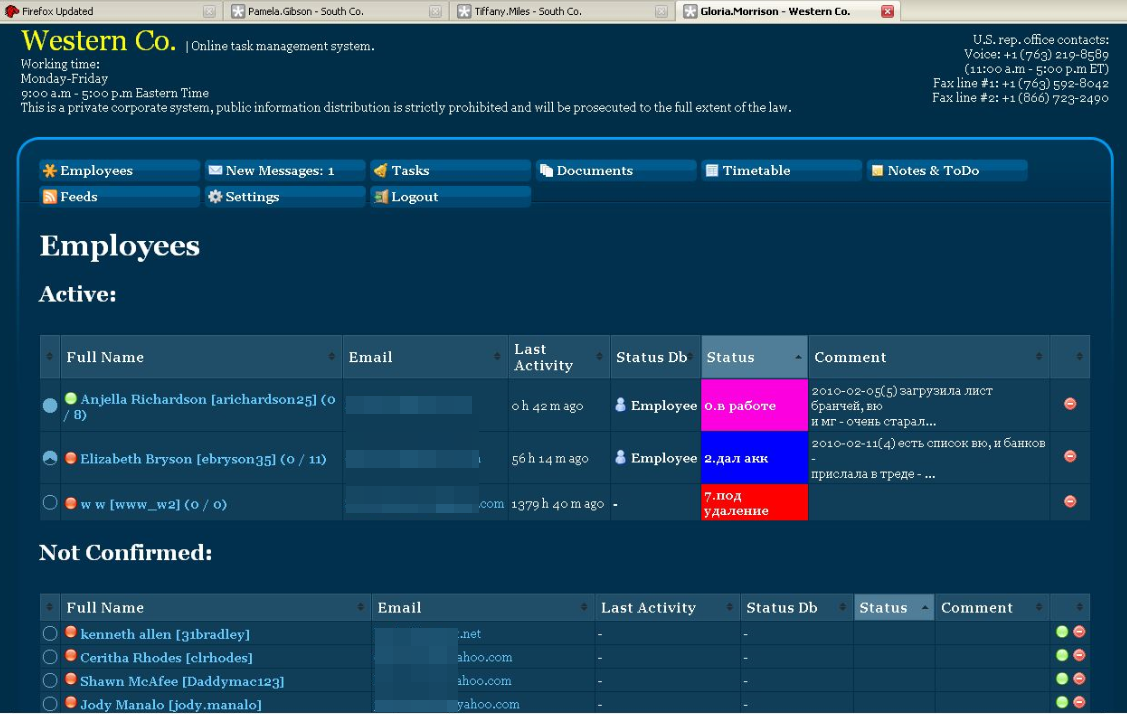

A fonte também descobriu um padrão na convenção de nomes e aparecimento de vários sites de recrutamento de mula de dinheiro sendo operados por Aqua. As pessoas que responderam às mensagens de recrutamento foram convidadas a criar uma conta em um desses sites, inserir dados pessoais e de contas bancárias (as mulas foram informadas que estariam processando pagamentos para os “programadores” de seus empregadores baseados na Europa Oriental) e então fazer o login a cada dia para verificar novas mensagens.

A cada mula foi dado trabalho ocupado ou tarefas de meninalidade por alguns dias ou semanas antes de ser solicitada a lidar com transferências de dinheiro. Eu acredito que isto foi um esforço para eliminar mulas de dinheiro não confiáveis. Afinal, aqueles que chegavam atrasados ao trabalho tendiam a custar muito dinheiro aos vigaristas, pois o banco da vítima geralmente tentava reverter qualquer transferência que ainda não tivesse sido retirada pelas mulas.

Um dos vários sites criados pela Aqua e outros para recrutar e gerenciar mulas de dinheiro.

Quando chegava a hora de transferir fundos roubados, os recrutadores enviavam uma mensagem através do site da mula dizendo algo parecido: “Bom dia . O nosso cliente – XYZ Corp. – está a enviar-lhe algum dinheiro hoje. Por favor visite agora o seu banco e retire este pagamento em dinheiro, e depois transfira os fundos em pagamentos iguais – menos a sua comissão – para estes três indivíduos na Europa de Leste”

Apenas, em todos os casos, a empresa mencionada como “cliente” era de facto uma pequena empresa cujas contas de folha de pagamento já tinham pirateado.

Aqui é que ficou interessante. Cada um desses sites de recrutamento de mulas tinha a mesma fraqueza de segurança: Qualquer um se podia registar, e após o login qualquer utilizador podia ver as mensagens enviadas para e de todos os outros utilizadores simplesmente mudando um número na barra de endereços do navegador. Como resultado, era trivial automatizar a recuperação de mensagens enviadas para cada mula de dinheiro registrada em dezenas desses sites falsos da empresa.

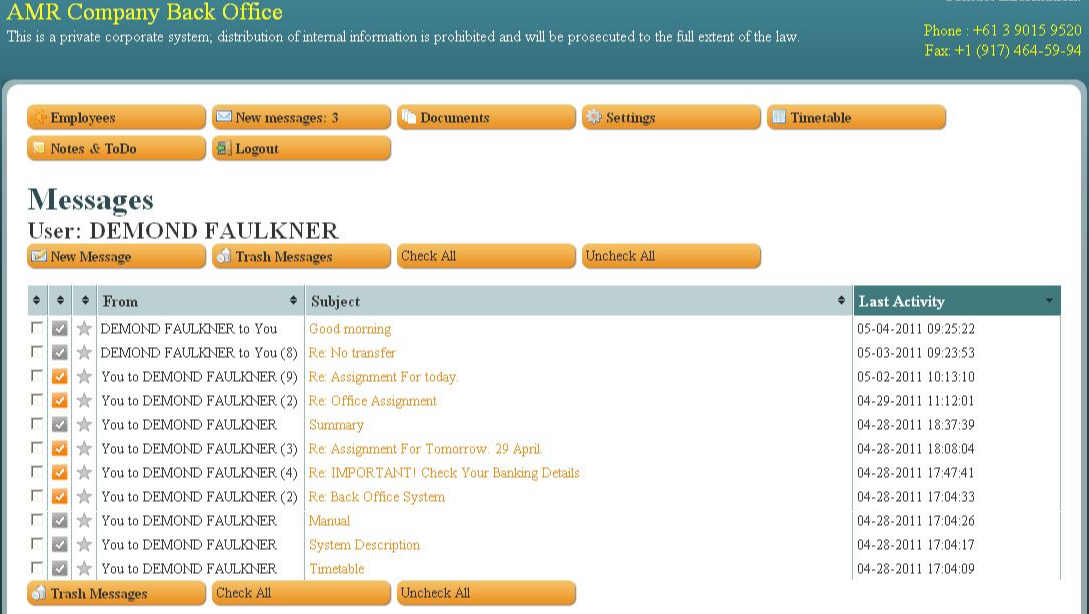

Então, a cada dia, durante vários anos, minha rotina matinal foi a seguinte: Fazer um pote de café; baralhar para o computador e ver as mensagens que Aqua e os seus co-conspiradores tinham enviado para as suas mulas de dinheiro nas 12-24 horas anteriores; procurar os nomes das empresas vítimas no Google; pegar no telefone para avisar cada uma delas que estavam a ser roubadas pela Cyber Mob russa.

O meu espião em todas estas chamadas era mais ou menos o mesmo: “Você provavelmente não tem ideia de quem eu sou, mas aqui estão todos os meus contactos e o que eu faço. Suas contas de pagamento foram invadidas e você está prestes a perder uma grande quantidade de dinheiro. Deve contactar o seu banco imediatamente e pedir-lhes para suspenderem qualquer transferência pendente antes que seja tarde demais. Sinta-se livre para me ligar depois se você quiser mais informações sobre como eu sei tudo isso, mas por enquanto, por favor ligue ou visite seu banco”

Mensagens de e para uma mula de dinheiro trabalhando para a equipe da Aqua, por volta de maio de 2011.

Em muitos casos, a minha chamada chegava em poucos minutos ou horas antes de um lote não autorizado ser processado pelo banco da empresa vítima, e algumas dessas notificações evitavam o que de outra forma teria sido enormes perdas – muitas vezes várias vezes a quantidade da folha de pagamento semanal normal da organização. Em algum momento eu parei de contar quantas dezenas de milhares de dólares essas chamadas salvaram as vítimas, mas durante vários anos foi provavelmente em milhões.

Apenas tantas vezes, a empresa vítima suspeitava que eu estava de alguma forma envolvido no roubo, e logo após alertá-los eu receberia uma ligação de um agente do FBI ou de um policial na cidade natal da vítima. Essas foram sempre conversas interessantes. Escusado será dizer que as vítimas que giravam suas rodas perseguindo-me geralmente sofriam perdas financeiras muito mais substanciais (principalmente porque atrasavam a ligação para sua instituição financeira até ser tarde demais).

Collectivamente, essas notificações para as vítimas da Evil Corp. levaram a dezenas de histórias ao longo de vários anos sobre pequenas empresas lutando contra suas instituições financeiras para recuperar suas perdas. Eu não acredito que alguma vez escrevi sobre uma única vítima que não estivesse bem com a minha chamada de atenção para a sua situação e para a sofisticação da ameaça que outras empresas enfrentam. Continue lendo →