Contexto –

Considerado um dos activos mais cruciais de uma empresa, os sistemas de controlo de acesso têm um valor significativo. O termo ‘controle de acesso’ refere-se ao “controle de acesso aos recursos do sistema após a autenticação das credenciais e identidade da conta de um usuário e a concessão do acesso ao sistema”. O controlo de acesso é utilizado para identificar um sujeito (utilizador/humano) e para autorizar o sujeito a aceder a um objecto (dados/recursos) com base na tarefa requerida. Esses controles são usados para proteger recursos contra acesso não autorizado e são colocados em prática para garantir que os sujeitos só possam acessar objetos usando métodos seguros e pré-aprovados. São três os principais tipos de sistemas de controle de acesso: Discretionary Access Control (DAC), Role Based Access Control (RBAC), e Mandatory Access Control (MAC).

Discretionary Access Control (DAC) –

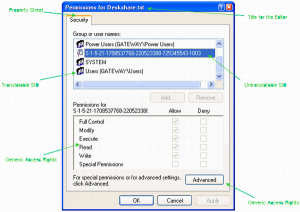

DAC é um tipo de sistema de controlo de acesso que atribui direitos de acesso com base em regras especificadas pelos utilizadores. O princípio por trás do DAC é que os sujeitos podem determinar quem tem acesso aos seus objectos. O modelo DAC tira vantagem do uso de listas de controle de acesso (ACLs) e tabelas de capacidade. As tabelas de capacidade contêm linhas com ‘assunto’ e colunas com ‘objeto’. O kernel de segurança dentro do sistema operacional verifica as tabelas para determinar se o acesso é permitido. Algumas vezes um assunto/programa pode ter acesso apenas para ler um arquivo; o kernel de segurança garante que nenhuma alteração não autorizada ocorra.

Implementação –

Este modelo popular é utilizado por alguns dos sistemas operacionais mais populares, como os sistemas de arquivos do Microsoft Windows.

Figure 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

RBAC (Controle de Acesso Baseado em Rotação) –

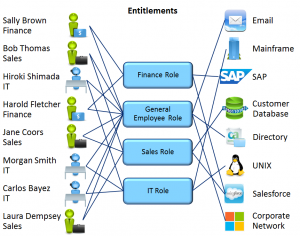

RBAC, também conhecido como controle de acesso não discricionário, é usado quando administradores de sistema precisam atribuir direitos baseados em funções organizacionais ao invés de contas de usuários individuais dentro de uma organização. Ele apresenta uma oportunidade para a organização abordar o princípio do “menor privilégio”. Isto dá a um indivíduo apenas o acesso necessário para fazer seu trabalho, uma vez que o acesso está conectado ao seu trabalho.

Implementação-

Os ambientes Windows e Linux usam algo similar criando ‘Grupos’. Cada grupo tem permissões de arquivo individuais e cada usuário é atribuído a grupos com base em sua função de trabalho. O RBAC atribui acesso baseado em funções. Isto é diferente dos grupos já que os usuários podem pertencer a vários grupos mas só devem ser atribuídos a uma função. Exemplos de funções são: contadores, desenvolvedores, entre outros. Um contabilista só teria acesso aos recursos que um contabilista precisaria no sistema. Isto requer que a organização reveja constantemente as definições de funções e tenha um processo para modificar funções para segregar funções. Caso contrário, pode ocorrer o desvirtuamento das funções. Role creep é quando um indivíduo é transferido para outro cargo/grupo e seu acesso do cargo anterior permanece com ele.

Figure 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Controle de Acesso Obrigatório (MAC) –

Considerado o mais rigoroso de todos os níveis de sistemas de controle de acesso. A concepção e implementação do MAC é comummente utilizada pelo governo. Ele usa uma abordagem hierárquica para controlar o acesso a arquivos/recursos. Num ambiente MAC, o acesso a objectos de recursos é controlado pelas definições definidas por um administrador de sistemas. Isto significa que o acesso a objetos de recursos é controlado pelo sistema operacional com base no que o administrador de sistemas configurou nas configurações. Não é possível aos utilizadores alterar o controlo de acesso de um recurso. MAC utiliza “etiquetas de segurança” para atribuir objetos de recurso em um sistema. Existem duas informações ligadas a estas etiquetas de segurança: classificação (alta, média, baixa) e categoria (departamento ou projeto específico – fornece “necessidade de saber”). A cada conta de usuário também são atribuídas propriedades de classificação e categoria. Este sistema fornece aos usuários acesso a um objeto se ambas as propriedades corresponderem. Se um usuário tem alta classificação mas não faz parte da categoria do objeto, então o usuário não pode acessar o objeto. MAC é o controlo de acesso mais seguro mas requer uma quantidade considerável de planeamento e requer uma elevada gestão do sistema devido à constante actualização de objectos e etiquetas de conta.

Implementação-

Além da implementação governamental de MAC, o Windows Vista-8 utilizou uma variante de MAC com aquilo a que chamaram, o Controlo de Integridade Obrigatório (MIC). Este tipo de sistema MAC adicionou níveis de integridade (IL) aos processos/arquivos em execução na sessão de login. O IL representava o nível de confiança que o objeto teria. Aos sujeitos foi atribuído um nível de IL, que foi atribuído ao seu token de acesso. Os níveis de IL no MIC eram: baixo, médio, alto, e sistema. Sob este sistema, o acesso a um objeto era proibido, a menos que o usuário tivesse o mesmo nível de confiança, ou maior que o objeto. Windows limitou o usuário a não poder escrever ou apagar arquivos com um IL superior. Primeiro comparou os níveis de IL, depois passou a verificar as ACLs para ter certeza de que as permissões corretas estão no lugar. Este sistema aproveitou as ACLs do sistema Windows DAC e combinou-as com níveis de integridade para criar um ambiente MAC.

Figure 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Conclusão –

Controles de acesso são usados para prevenir o acesso não autorizado aos recursos do sistema. Ao implementar sistemas de controle de acesso que se ajustam à sua organização, você pode gerenciar melhor seus ativos. Os sistemas de controlo de acesso DAC, RBAC e MAC são modelos que têm sido utilizados para criar sistemas de controlo de acesso que proporcionam fiabilidade e segurança. As empresas com aplicações menores acharão que o DAC é mais fácil de implementar. Outros com informação altamente confidencial ou sensível podem decidir utilizar sistemas RBAC ou MAC.

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC