În această secțiune, vom discuta despre atacarea unui site web. Pentru atacarea site-urilor web, avem două abordări:

- Potem folosi metodele de atacare a metodei de atac a unui site web pe care le-am învățat până acum. Deoarece știm că un site web este instalat pe un calculator, putem încerca să îl atacăm și să îl hackerăm la fel ca pe orice alt calculator. Cu toate acestea, știm că un site web este instalat pe un calculator, putem încerca să îl atacăm și să îl spargem la fel ca pe orice alt calculator. De asemenea, putem utiliza atacuri de tip server-side pentru a vedea ce sistem de operare, server web sau alte aplicații sunt instalate. Dacă găsim vulnerabilități, putem folosi oricare dintre ele pentru a obține acces la calculator.

- O altă modalitate de atac este atacul pe partea clientului. Deoarece site-urile web sunt gestionate și întreținute de oameni. Acest lucru înseamnă că, dacă reușim să spargem vreunul dintre administratorii site-ului, vom putea probabil să obținem numele de utilizator și parola lor și de acolo să ne conectăm la panoul de administrare sau la Secure Socket Shell (SSH). Apoi vom putea accesa oricare dintre serverele pe care aceștia le folosesc pentru a administra site-ul.

Dacă ambele metode eșuează, putem încerca să testăm aplicația web, deoarece aceasta este doar o aplicație instalată pe site-ul respectiv. Prin urmare, este posibil ca ținta noastră să nu fie aplicația web, poate că ținta noastră este doar o persoană care utilizează acel site web, dar al cărei computer este inaccesibil. În schimb, putem să mergem pe site-ul web, să intrăm pe site-ul web și, de acolo, să ajungem la persoana-țintă.

Toate dispozitivele și aplicațiile sunt interconectate, iar noi putem folosi unul dintre ele în avantajul nostru și apoi să ne croim drum spre un alt calculator sau spre un alt loc. În această secțiune, în loc să ne concentrăm asupra atacurilor de partea clientului și a serverului, vom învăța despre testarea securității aplicației web în sine.

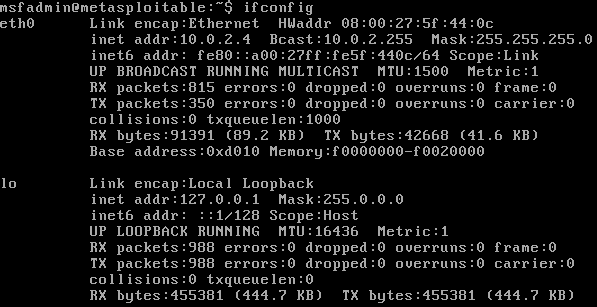

Vom folosi mașina Metasploitable ca mașină țintă, iar dacă vom rula comanda ifconfig, vom vedea că IP-ul acesteia este 10.0.2.4, așa cum se arată în următoarea captură de ecran:

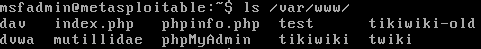

Dacă ne uităm în interiorul folderului /var/www, suntem capabili să vedem toate fișierele site-ului web stocate, așa cum se arată în următoarea captură de ecran:

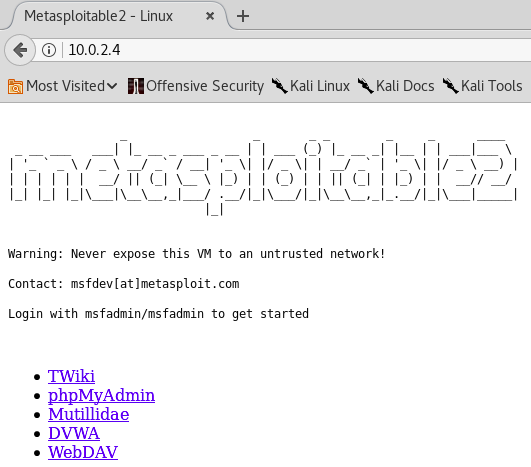

În captura de ecran de mai sus, putem vedea că avem phpinfo.php, și avem pagina dvwa, mutillidae și phpMyAdmin. Acum, dacă mergem la orice mașină din aceeași rețea și încercăm să deschidem browserul și să mergem la 10.0.2.4, vom vedea că avem un site web realizat pentru Metasploitable, așa cum se arată în captura de ecran dată. Un site web este doar o aplicație instalată pe browserul web, iar noi putem accesa oricare dintre site-urile Metasploitable și le putem folosi pentru a le testa securitatea:

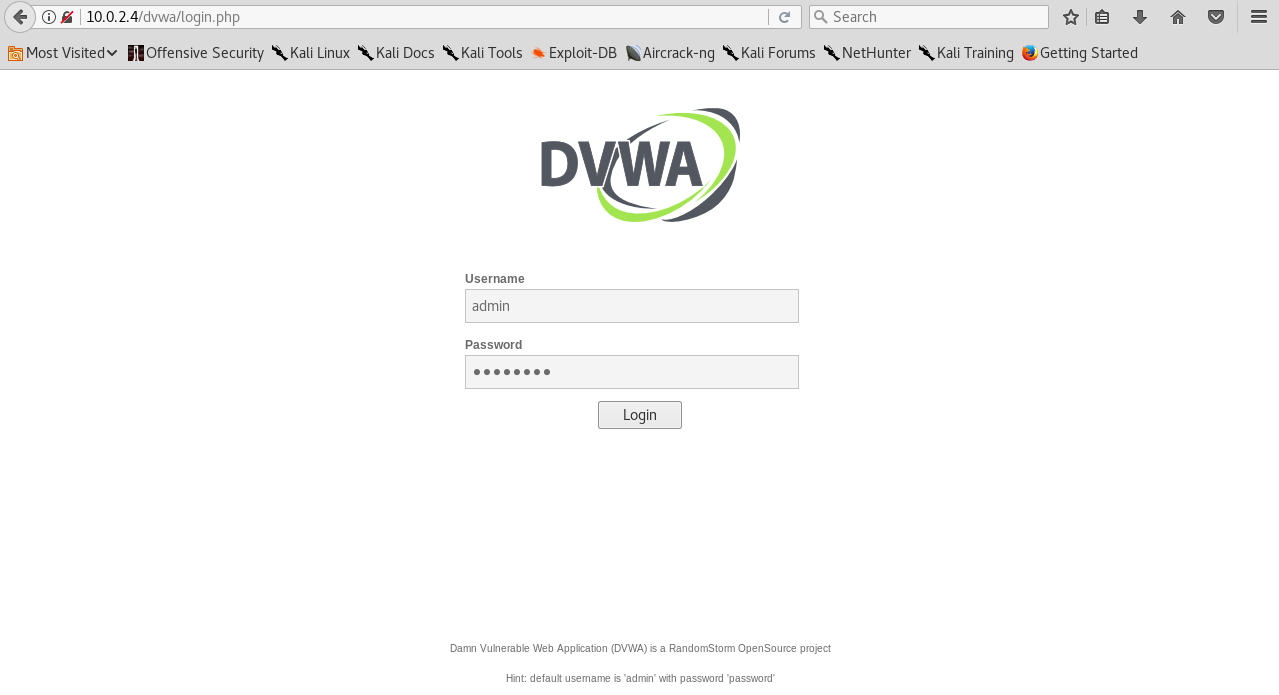

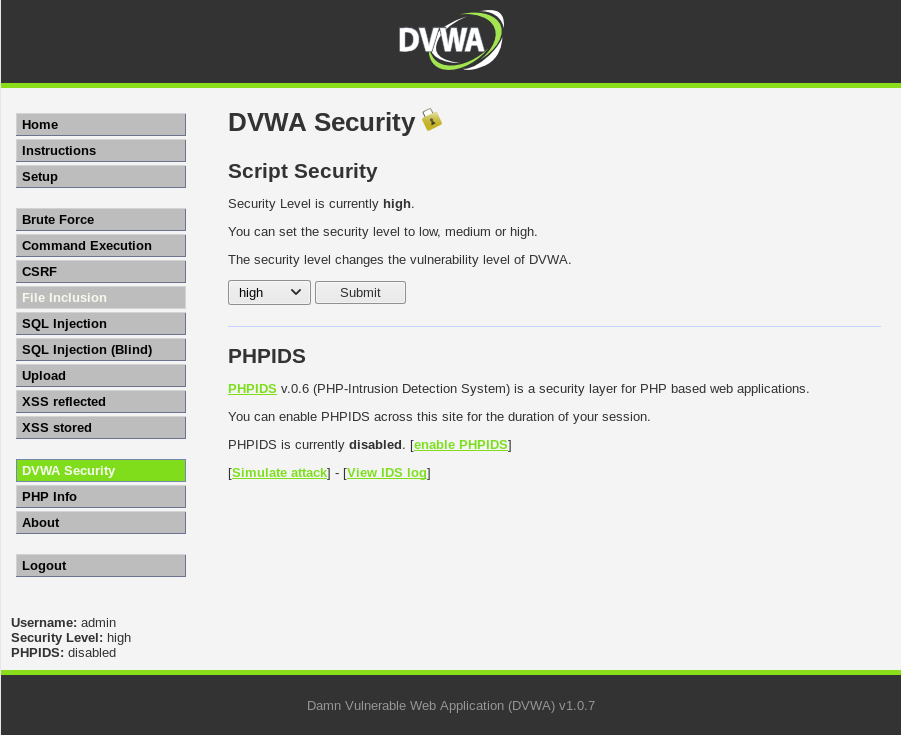

Acum ne vom uita la pagina DVWA. Aceasta necesită numele de utilizator ca admin și parola ca parola pentru a se autentifica. După ce introducem aceste credențiale, suntem capabili să ne logăm în ea, așa cum se arată în următoarea captură de ecran:

După ce ne-am logat, putem modifica setările de securitate folosind fila DVWA Security (Securitate DVWA), așa cum se arată în următoarea captură de ecran:

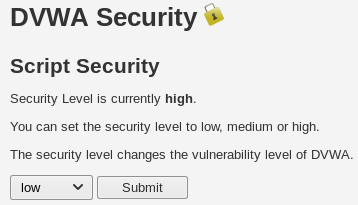

În fila DVWA Security (Securitate DVWA), vom seta Script Security (Securitate script) la nivel scăzut și vom face clic pe Submit (Trimitere):

Îl vom menține setat la nivel scăzut în secțiunea următoare. Deoarece acesta este doar un curs introductiv, vom vorbi doar despre modul de bază de descoperire a vulnerabilităților unei aplicații web atât în DVWA, cât și în aplicația web Mutilliidae.

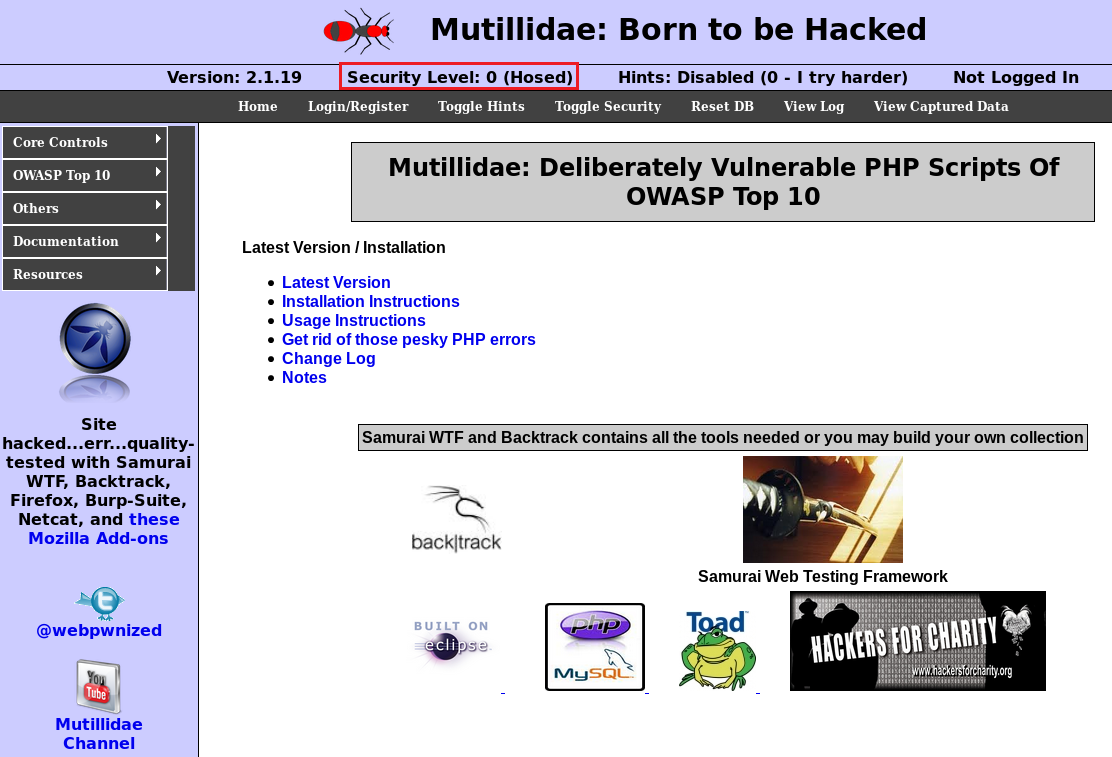

Dacă accesăm aplicația web Mutillidae în același mod în care am accesat aplicația web DVWA, ar trebui să ne asigurăm că nivelul de securitate este setat la 0, așa cum se arată în următoarea captură de ecran:

Putem comuta nivelul de securitate făcând clic pe opțiunea Toggle Security din pagină:

.