Departamentul de Justiție al SUA a oferit luna aceasta o recompensă de 5 milioane de dolari pentru informații care să ducă la arestarea și condamnarea unui rus acuzat că ar fi orchestrat o vastă rețea internațională de criminalitate cibernetică, care s-a autointitulat „Evil Corp” și a furat aproximativ 100 de milioane de dolari de la întreprinderi și consumatori. Așa se face că, timp de mai mulți ani, KrebsOnSecurity a monitorizat îndeaproape comunicațiile și activitățile zilnice ale acuzatului și ale complicilor săi. Ceea ce urmează este o privire din interior asupra operațiunilor de back-end ale acestei bande.

Imagine: FBI

Recompensa de 5 milioane de dolari este oferită pentru Maksim V. Yakubets, în vârstă de 32 de ani, despre care guvernul spune că a fost poreclit, printre altele, „aqua” și „aquamo”. Federalii susțin că Aqua a condus o rețea de elită de criminalitate cibernetică împreună cu cel puțin alte 16 persoane care au folosit tulpini avansate și personalizate de malware cunoscute sub numele de „JabberZeus” și „Bugat” (cunoscut și sub numele de „Dridex”) pentru a fura acreditările bancare de la angajații a sute de companii mici și mijlocii din Statele Unite și Europa.

Din 2009 până în prezent, rolul principal al lui Aqua în cadrul conspirației a fost recrutarea și gestionarea unei rezerve continue de complici involuntari sau complici care să ajute Evil Corp. să spele banii furați de la victimele lor și să transfere fonduri către membrii conspirației cu sediul în Rusia, Ucraina și alte părți ale Europei de Est. Acești complici, cunoscuți sub numele de „money mules”, sunt de obicei recrutați prin intermediul unor solicitări de locuri de muncă la domiciliu trimise prin e-mail și către persoane care și-au trimis CV-urile pe site-uri web de căutare de locuri de muncă.

Recrutorii de money mule tind să vizeze persoane care caută locuri de muncă cu jumătate de normă, la distanță, iar locurile de muncă implică de obicei puțină muncă în afară de primirea și expedierea transferurilor bancare. Persoanele care mușcă din aceste oferte primesc uneori mici comisioane pentru fiecare transfer reușit, dar la fel de des sfârșesc prin a fi înșelate de o zi de plată promisă și/sau prin a primi o vizită sau o scrisoare de amenințare din partea agențiilor de aplicare a legii care urmăresc astfel de infracțiuni (mai multe despre asta într-un moment).

HITCHED TO A MULE

KrebsOnSecurity a întâlnit pentru prima dată munca lui Aqua în 2008, ca reporter pentru The Washington Post. O sursă a declarat că au dat peste o modalitate de a intercepta și de a citi discuțiile zilnice online dintre Aqua și alți câțiva recrutori de catâri și furnizori de malware care furau sute de mii de dolari săptămânal de la întreprinderi piratate.

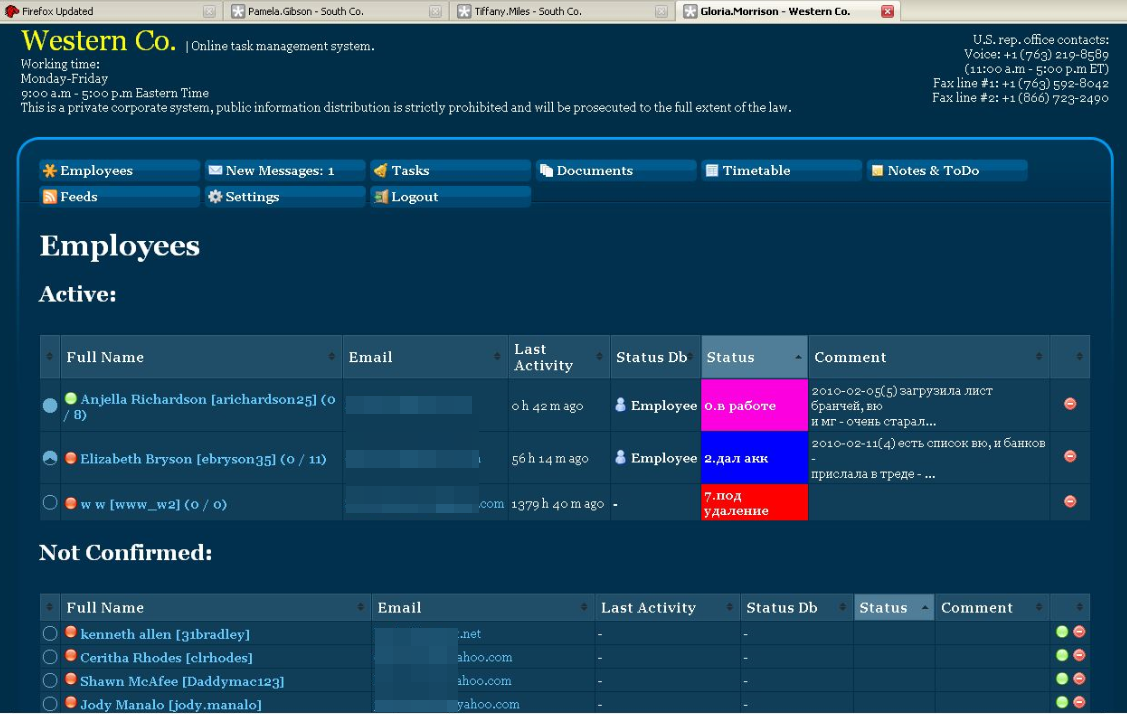

Sursa a descoperit, de asemenea, un model în convenția de denumire și aspectul mai multor site-uri web de recrutare de catâri de bani operate de Aqua. Persoanele care răspundeau la mesajele de recrutare erau invitate să își creeze un cont pe unul dintre aceste site-uri, să introducă date personale și de cont bancar (mulilor li se spunea că vor procesa plăți pentru „programatorii” angajatorului lor cu sediul în Europa de Est) și apoi să se conecteze în fiecare zi pentru a verifica dacă există mesaje noi.

Cărui catâr i se dădea de lucru ocupat sau sarcini neînsemnate timp de câteva zile sau săptămâni înainte de a i se cere să se ocupe de transferurile de bani. Cred că acesta a fost un efort de a elimina catârii de bani nesiguri. La urma urmei, cei care întârziau la muncă aveau tendința de a-i costa pe escroci o mulțime de bani, deoarece banca victimei încerca de obicei să anuleze orice transfer care nu fusese deja retras de către catâri.

Unul dintre cele câteva site-uri înființate de Aqua și alții pentru a recruta și gestiona catâri de bani.

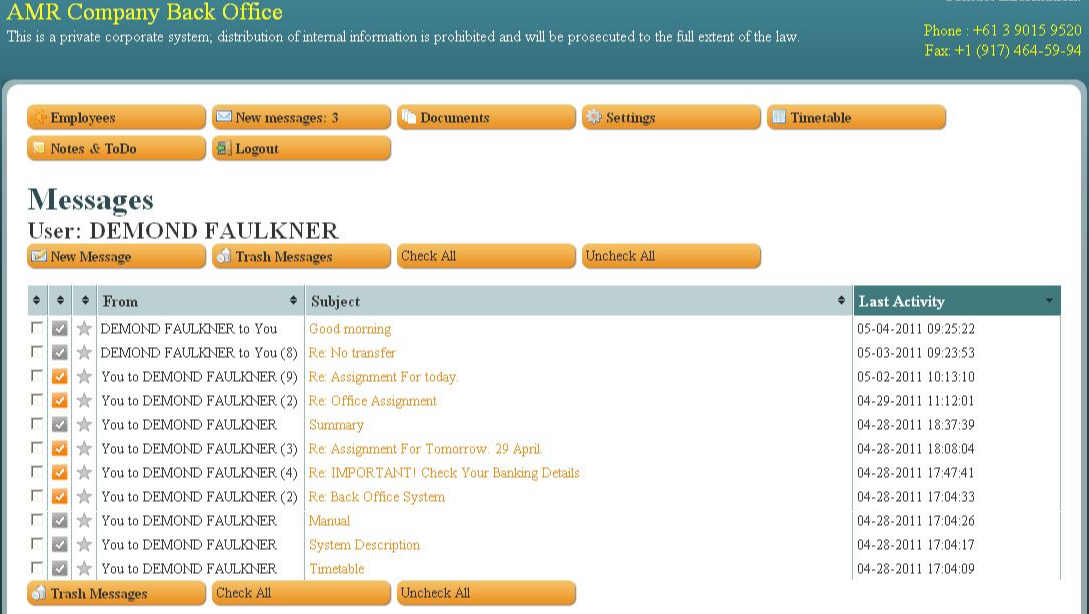

Când venea timpul să transfere fondurile furate, recrutorii trimiteau un mesaj prin intermediul site-ului catârului care spunea ceva de genul: „Bună dimineața . Clientul nostru – XYZ Corp. – vă trimite niște bani astăzi. Vă rugăm să vă vizitați banca acum și să retrageți această plată în numerar, iar apoi să virați fondurile în plăți egale – minus comisionul dumneavoastră – către aceste trei persoane din Europa de Est.”

Doar că, în fiecare caz, compania menționată ca fiind „clientul” era de fapt o mică afacere ale cărei conturi de salarii fuseseră deja piratate.

Aici a devenit interesant. Fiecare dintre aceste site-uri de recrutare de catâri avea aceeași slăbiciune de securitate: Oricine se putea înregistra, iar după ce se loga, orice utilizator putea vedea mesajele trimise către și de la toți ceilalți utilizatori prin simpla schimbare a unui număr din bara de adrese a browserului. Ca urmare, era trivial să automatizezi recuperarea mesajelor trimise fiecărui catâr de bani înregistrat pe zeci dintre aceste site-uri de companii false.

Așa că, în fiecare zi, timp de câțiva ani, rutina mea de dimineață a fost următoarea: Făceam o oală de cafea; mă duceam la calculator și vizualizam mesajele pe care Aqua și complicii săi le trimiseseră mulilor lor de bani în ultimele 12-24 de ore; căutam numele companiilor victimă în Google; luam telefonul pentru a le avertiza pe fiecare dintre ele că erau în curs de a fi jefuite de mafia cibernetică rusă.

Spiritul meu la toate aceste apeluri era mai mult sau mai puțin același: „Probabil că nu aveți nicio idee despre cine sunt, dar iată toate datele mele de contact și cu ce mă ocup. Conturile dvs. de salarizare au fost piratate și sunteți pe cale să pierdeți o mare cantitate de bani. Ar trebui să vă contactați imediat banca și să le cereți să blocheze toate transferurile în așteptare înainte de a fi prea târziu. Nu ezitați să mă sunați după aceea dacă doriți mai multe informații despre cum știu toate astea, dar deocamdată vă rog doar să vă sunați sau să vă vizitați banca.”

Mesaje către și de la un catâr de bani care lucrează pentru echipa lui Aqua, în jurul lunii mai 2011.

În multe cazuri, apelul meu suna cu doar câteva minute sau ore înainte ca un lot de salarizare neautorizat să fie procesat de banca companiei victimă, iar unele dintre aceste notificări au prevenit ceea ce altfel ar fi fost pierderi enorme – adesea de câteva ori mai mari decât valoarea salariului săptămânal normal al organizației. La un moment dat, am încetat să mai număr câte zeci de mii de dolari au salvat victimele prin aceste apeluri, dar pe parcursul mai multor ani, probabil că a fost de ordinul milioanelor.

La fel de des, compania victimă suspecta că am fost cumva implicat în jaf și, la scurt timp după ce îi alertam, primeam un telefon de la un agent FBI sau de la un ofițer de poliție din orașul natal al victimei. Acestea erau întotdeauna conversații interesante. Inutil să mai spun că victimele care se învârteau în jurul cozii urmărindu-mă au suferit, de obicei, pierderi financiare mult mai substanțiale (în principal pentru că au întârziat să își sune instituția financiară până când a fost prea târziu).

Colectiv, aceste notificări către victimele Evil Corp. au dus la zeci de povești de-a lungul mai multor ani despre întreprinderi mici care se luptau cu instituțiile lor financiare pentru a-și recupera pierderile. Nu cred că am scris vreodată despre o singură victimă care să nu fi fost de acord cu faptul că am atras atenția asupra situației lor și asupra sofisticării amenințării cu care se confruntă alte companii. Continuați să citiți →