Context –

Considerate ca fiind unul dintre cele mai importante active ale unei companii, sistemele de control al accesului au o valoare semnificativă. Termenul „control al accesului” se referă la „controlul accesului la resursele sistemului după ce acreditările de cont și identitatea unui utilizator au fost autentificate și accesul la sistem a fost acordat”. Controlul accesului este utilizat pentru a identifica un subiect (utilizator/om) și pentru a autoriza subiectul să acceseze un obiect (date/resurse) în funcție de sarcina necesară. Aceste controale sunt utilizate pentru a proteja resursele de accesul neautorizat și sunt puse în aplicare pentru a se asigura că subiecții pot accesa obiectele doar prin metode sigure și aprobate în prealabil. Trei tipuri principale de sisteme de control al accesului sunt: Controlul discreționar al accesului (DAC), Controlul accesului bazat pe roluri (RBAC) și Controlul obligatoriu al accesului (MAC).

Controlul discreționar al accesului (DAC) –

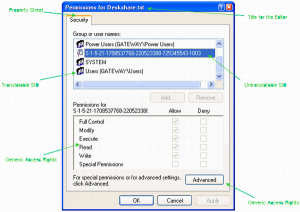

DAC este un tip de sistem de control al accesului care atribuie drepturi de acces pe baza unor reguli specificate de utilizatori. Principiul din spatele DAC este că subiecții pot determina cine are acces la obiectele lor. Modelul DAC profită de utilizarea listelor de control al accesului (ACL) și a tabelelor de capabilități. Tabelele de capacități conțin rânduri cu „subiect” și coloane cu „obiect”. Nucleul de securitate din cadrul sistemului de operare verifică tabelele pentru a determina dacă accesul este permis. Uneori, un subiect/program poate avea acces doar pentru a citi un fișier; nucleul de securitate se asigură că nu au loc modificări neautorizate.

Implementare –

Acest model popular este utilizat de unele dintre cele mai populare sisteme de operare, cum ar fi sistemele de fișiere Microsoft Windows.

Figura 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Controlul accesului bazat pe roluri (RBAC) –

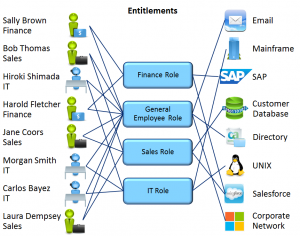

RBAC, cunoscut și sub numele de control nediscreționar al accesului, este utilizat atunci când administratorii de sistem trebuie să atribuie drepturi pe baza rolurilor organizaționale în loc de conturi individuale de utilizator în cadrul unei organizații. Acesta prezintă o oportunitate pentru organizație de a aborda principiul „celui mai mic privilegiu”. Acest lucru oferă unui individ doar accesul necesar pentru a-și face treaba, deoarece accesul este legat de munca sa.

Implementare-

Mediile Windows și Linux folosesc ceva similar prin crearea de ‘Grupuri’. Fiecare grup are permisiuni individuale pentru fișiere și fiecare utilizator este alocat grupurilor în funcție de rolul său de lucru. RBAC atribuie accesul pe baza rolurilor. Acest lucru este diferit de grupuri, deoarece utilizatorii pot face parte din mai multe grupuri, dar ar trebui să li se atribuie doar un singur rol. Exemple de roluri sunt: contabili, dezvoltator, printre altele. Un contabil ar obține acces numai la resursele de care un contabil ar avea nevoie în sistem. Acest lucru necesită ca organizația să revizuiască în mod constant definițiile rolurilor și să aibă un proces de modificare a rolurilor pentru a separa sarcinile. În caz contrar, se poate ajunge la o creștere a rolurilor. Role creep este atunci când o persoană este transferată la un alt loc de muncă/grup, iar accesul său de la locul de muncă anterior rămâne cu ea.

Figura 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Controlul obligatoriu al accesului (MAC) –

Considerat cel mai strict dintre toate nivelurile de sisteme de control al accesului. Proiectarea și punerea în aplicare a MAC este utilizată în mod obișnuit de către guvern. Acesta utilizează o abordare ierarhică pentru a controla accesul la fișiere/resurse. În cadrul unui mediu MAC, accesul la obiectele resursă este controlat prin setările definite de un administrator de sistem. Aceasta înseamnă că accesul la obiectele resursă este controlat de sistemul de operare pe baza a ceea ce administratorul de sistem a configurat în setări. Nu este posibil ca utilizatorii să modifice controlul accesului la o resursă. MAC utilizează „etichete de securitate” pentru a atribui obiecte resursă pe un sistem. Există două informații legate de aceste etichete de securitate: clasificarea (ridicată, medie, scăzută) și categoria (departament sau proiect specific – asigură „necesitatea de a ști”). Fiecărui cont de utilizator i se atribuie, de asemenea, proprietăți de clasificare și de categorie. Acest sistem oferă utilizatorilor acces la un obiect dacă ambele proprietăți se potrivesc. Dacă un utilizator are o clasificare ridicată, dar nu face parte din categoria obiectului, atunci utilizatorul nu poate accesa obiectul respectiv. MAC este cel mai sigur control al accesului, dar necesită o cantitate considerabilă de planificare și necesită un management ridicat al sistemului datorită actualizării constante a obiectelor și a etichetelor conturilor.

Implementare-

În afară de implementarea guvernamentală a MAC, Windows Vista-8 a folosit o variantă a MAC cu ceea ce au numit, Mandatory Integrity Control (MIC). Acest tip de sistem MAC a adăugat niveluri de integritate (IL) la procesele/fișierele care rulează în sesiunea de conectare. IL reprezenta nivelul de încredere pe care îl avea obiectul respectiv. Subiecților li se atribuia un nivel de IL, care era atribuit token-ului lor de acces. Nivelurile IL în MIC erau: scăzut, mediu, ridicat și sistem. În cadrul acestui sistem, accesul la un obiect era interzis, cu excepția cazului în care utilizatorul avea același nivel de încredere sau un nivel mai ridicat decât cel al obiectului. Windows a limitat utilizatorul să nu poată scrie sau șterge fișiere cu un nivel de IL mai ridicat. Mai întâi a comparat nivelurile IL, apoi a trecut la verificarea ACL-urilor pentru a se asigura că există permisiunile corecte. Acest sistem a profitat de ACL-urile sistemului Windows DAC și le-a combinat cu nivelurile de integritate pentru a crea un mediu MAC.

Figura 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Concluzie –

Controalele de acces sunt utilizate pentru a preveni accesul neautorizat la resursele sistemului. Prin implementarea unor sisteme de control al accesului care se potrivesc organizației dumneavoastră, vă puteți gestiona mai bine activele. Sistemele de control al accesului DAC, RBAC și MAC sunt modele care au fost utilizate pentru a crea sisteme de control al accesului care oferă fiabilitate și securitate. Întreprinderile cu aplicații mai mici vor considera că DAC este mai ușor de implementat. Altele cu informații foarte confidențiale sau sensibile pot decide să folosească sistemele RBAC sau MAC.

Surse –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

.