I det här avsnittet kommer vi att diskutera att attackera en webbplats. För att attackera webbplatser har vi två tillvägagångssätt:

- Vi kan använda de metoder för att attackera en webbplats metod som vi har lärt oss hittills. Eftersom vi vet att en webbplats är installerad på en dator kan vi försöka attackera och hacka den precis som vilken annan dator som helst. Men eftersom vi vet att en webbplats är installerad på en dator kan vi försöka angripa och hacka den precis som vilken annan dator som helst. Vi kan också använda attacker på serversidan för att se vilket operativsystem, vilken webbserver eller vilka andra program som är installerade. Om vi hittar några sårbarheter kan vi använda någon av dem för att få tillgång till datorn.

- Ett annat sätt att angripa är klientsideattacker. Eftersom webbplatser hanteras och underhålls av människor. Det innebär att om vi lyckas hacka någon av webbplatsens administratörer kan vi förmodligen få tag på deras användarnamn och lösenord och därifrån logga in på deras administratörspanel eller på Secure Socket Shell (SSH). Då kommer vi att kunna komma åt någon av de servrar som de använder för att hantera webbplatsen.

Om båda metoderna misslyckas kan vi försöka testa webbapplikationen, eftersom den bara är en applikation installerad på den webbplatsen. Därför kanske vår måltavla inte är webbapplikationen, utan vår måltavla kanske bara är en person som använder webbplatsen, men vars dator är otillgänglig. I stället kan vi gå till webbplatsen, hacka oss in på webbplatsen och därifrån gå till vår målperson.

Alla enheter och program är sammankopplade, och vi kan använda en av dem till vår fördel och sedan ta oss till en annan dator eller till en annan plats. I det här avsnittet kommer vi istället för att fokusera på attacker på klient- och serversidan att lära oss att testa säkerheten i själva webbapplikationen.

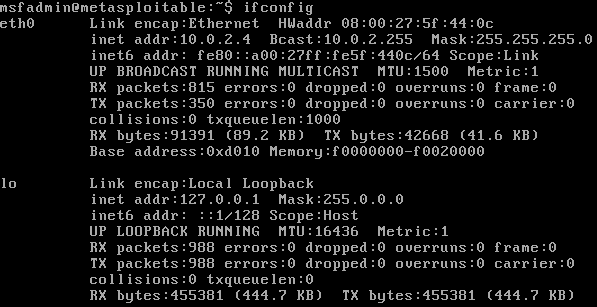

Vi kommer att använda Metasploitable-maskinen som vår målmaskin, och om vi kör kommandot ifconfig kommer vi att se att dess IP är 10.0.2.4, vilket visas i följande skärmdump:

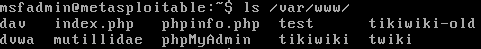

Om vi tittar in i mappen /var/www kan vi se att alla webbplatsfiler är lagrade, vilket visas i följande skärmdump:

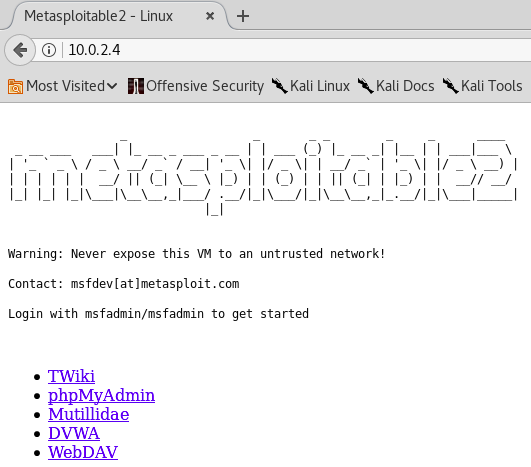

I ovanstående skärmdump kan vi se att vi har phpinfo.php, och vi har dvwa, mutillidae och phpMyAdmin. Om vi nu går till någon maskin i samma nätverk och försöker öppna webbläsaren och gå till 10.0.2.4 kommer vi att se att vi har en webbplats gjord för Metasploitable, vilket visas i den givna skärmdumpen. En webbplats är bara ett program som är installerat i webbläsaren, och vi kan komma åt någon av Metasploitables webbplatser och använda dem för att testa deras säkerhet:

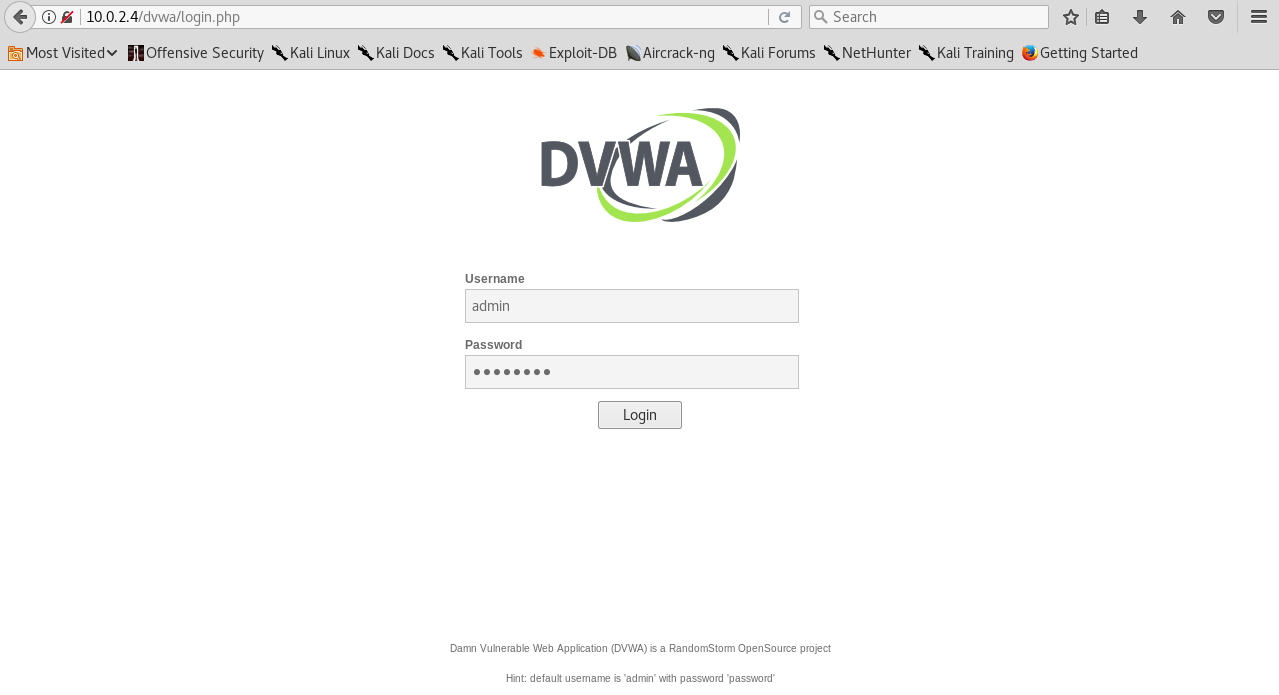

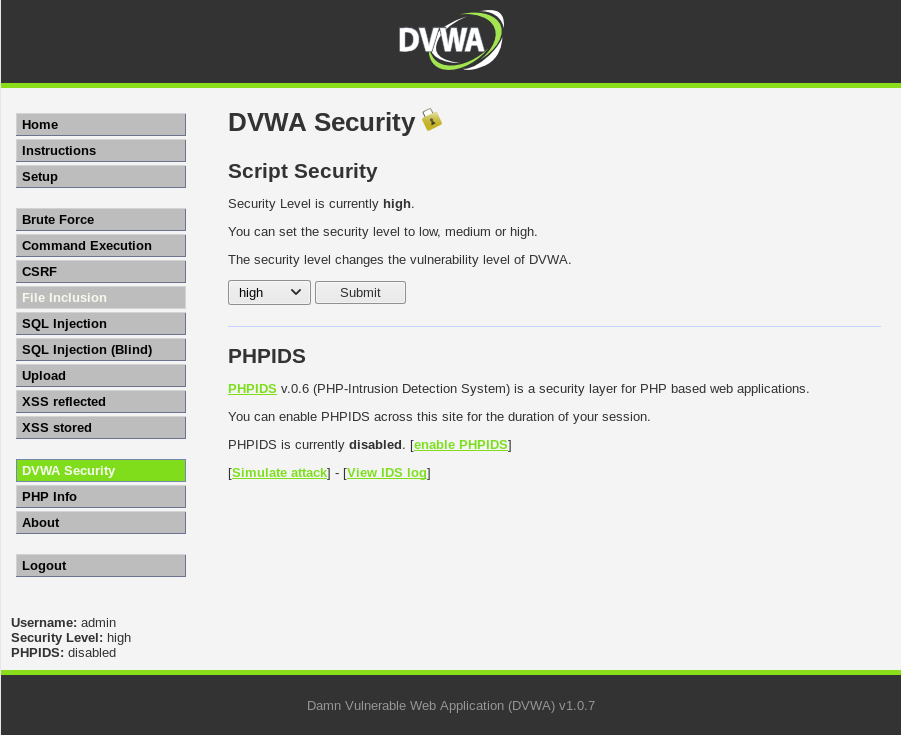

Nu ska vi titta på DVWA-sidan. Den kräver användarnamn som admin och lösenord som password för att logga in. När vi har angett dessa uppgifter kan vi logga in, vilket visas i följande skärmdump:

När vi har loggat in kan vi ändra säkerhetsinställningarna med hjälp av fliken DVWA Security, vilket visas i följande skärmdump:

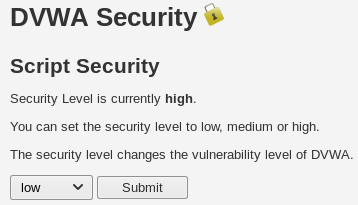

Under fliken DVWA Security ställer vi in Script Security på låg och klickar på Submit:

Vi kommer att hålla den inställd på låg i det kommande avsnittet. Eftersom detta bara är en introduktionskurs kommer vi bara att tala om det grundläggande sättet att upptäcka sårbarheter i en webbapplikation i både DVWA och webbapplikationen Mutilliidae.

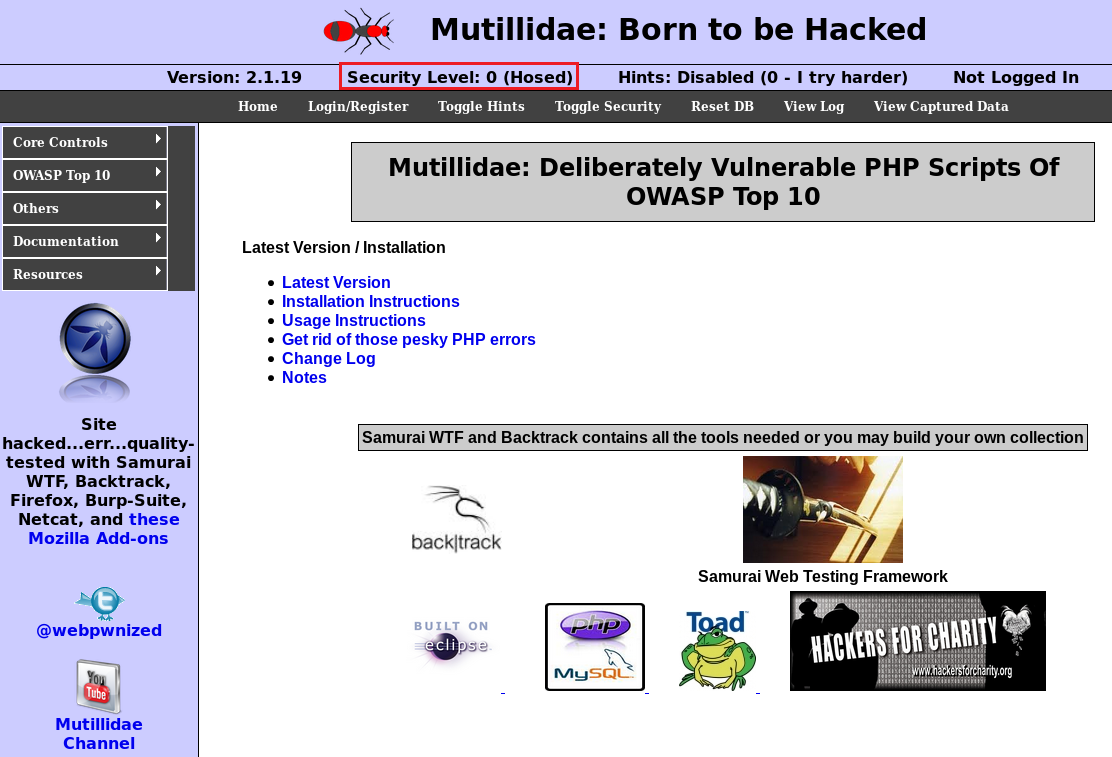

Om vi går in i Mutillidae-webbapplikationen på samma sätt som vi gick in i DVWA-webbapplikationen bör vi se till att vår säkerhetsnivå är inställd på 0, vilket visas i följande skärmdump:

Vi kan växla säkerhetsnivå genom att klicka på alternativet Växla säkerhet på sidan:

.