Det amerikanska justitiedepartementet erbjöd denna månad ett pris på 5 miljoner dollar för information som leder till gripande och fällande dom av en rysk man som åtalats för att påstås ha iscensatt ett stort, internationellt cyberbrottsnätverk som kallade sig ”Evil Corp” och stal ungefär 100 miljoner dollar från företag och konsumenter. Det råkar vara så att KrebsOnSecurity under flera år noggrant övervakade den anklagades och hans medbrottslingars dagliga kommunikation och verksamhet. Vad som följer är en insiders titt på det här gängets verksamhet i bakgrunden.

Bild: FBI

Den belöning på 5 miljoner dollar utlovas för 32-årige Maksim V. Yakubets, som enligt regeringen gick under smeknamnen ”aqua” och ”aquamo”, bland annat. FBI hävdar att Aqua ledde en elitring för cyberbrottslighet tillsammans med minst 16 andra som använde avancerade, skräddarsydda stammar av skadlig kod som kallas ”JabberZeus” och ”Bugat” (alias ”Dridex”) för att stjäla bankuppgifter från anställda på hundratals små och medelstora företag i USA och Europa.

Från 2009 och fram till i dag var Aquas främsta roll i konspirationen att rekrytera och hantera ett kontinuerligt utbud av omedvetna eller medskyldiga medbrottslingar för att hjälpa Evil Corp. att tvätta pengar som stulits från deras offer och överföra medel till medlemmar av konspirationen baserade i Ryssland, Ukraina och andra delar av Östeuropa. Dessa medhjälpare, som kallas ”penningmullor”, rekryteras vanligen via jobb för hemarbete som skickas ut via e-post och till personer som skickat in sina CV:n till webbsidor för jobbsökning.

Rekryterare av penningmullor tenderar att rikta in sig på personer som letar efter deltids- och distansjobb, och jobben innebär vanligen inte mycket annat arbete än att ta emot och vidarebefordra banköverföringar. Personer som nappar på dessa erbjudanden får ibland små provisioner för varje lyckad överföring, men lika ofta slutar det med att de blir lurade på en utlovad lönedag och/eller får ett besök eller ett hotbrev från brottsbekämpande organ som spårar sådan brottslighet (mer om det senare).

HITCHED TO A MULE

KrebsOnSecurity stötte för första gången på Aquas arbete 2008 som reporter för The Washington Post. En källa sa att de hade snubblat över ett sätt att avlyssna och läsa de dagliga onlinechattarna mellan Aqua och flera andra rekryterare av mulor och leverantörer av skadlig kod som stal hundratusentals dollar varje vecka från hackade företag.

Källan upptäckte också ett mönster i namnkonventionerna och utseendet på flera webbplatser för rekrytering av penningmulor som drivs av Aqua. Personer som svarade på rekryteringsmeddelanden uppmanades att skapa ett konto på en av dessa webbplatser, ange personuppgifter och bankkontouppgifter (mulorna fick veta att de skulle sköta betalningar för sin arbetsgivares ”programmerare” som var baserade i Östeuropa) och sedan logga in varje dag för att kontrollera om det fanns nya meddelanden.

Varje mula fick ett upptaget arbete eller undermåliga uppgifter under några dagar eller veckor innan de blev ombedda att sköta penningöverföringar. Jag tror att detta var ett försök att rensa ut opålitliga penningmullor. När allt kommer omkring tenderade de som dök upp sent på jobbet att kosta skurkarna mycket pengar, eftersom offrets bank vanligtvis försökte återkalla alla överföringar som inte redan hade tagits ut av mulorna.

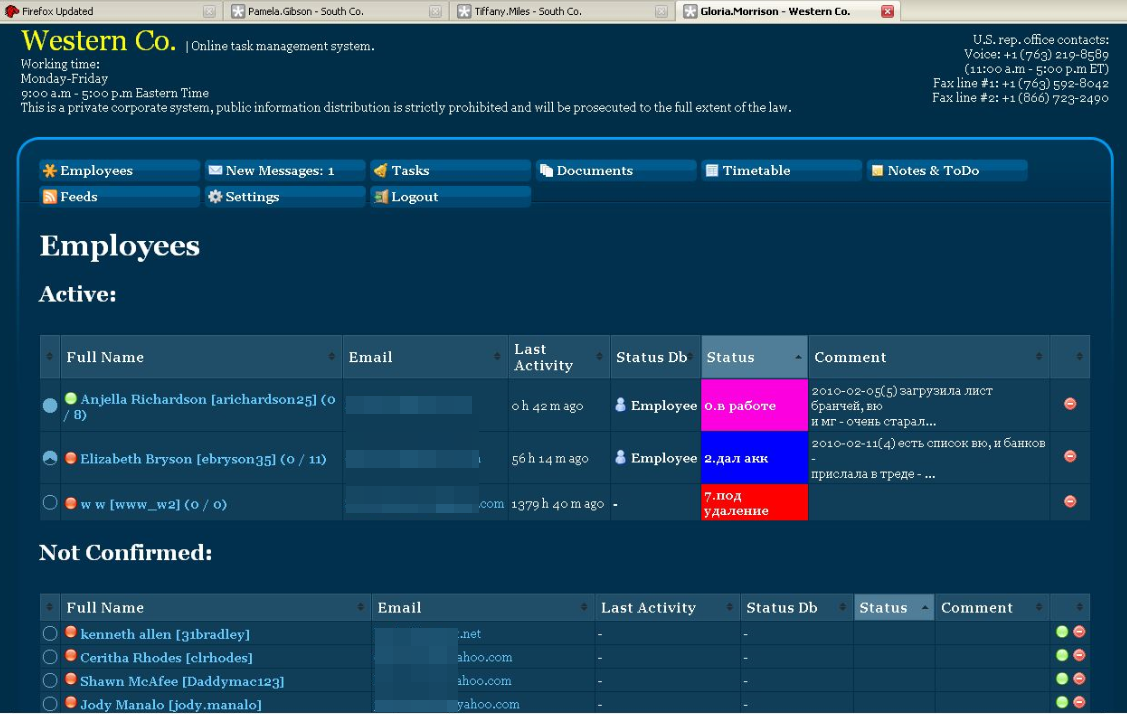

En av flera sajter som upprättats av Aqua och andra för att rekrytera och hantera pengamulor.

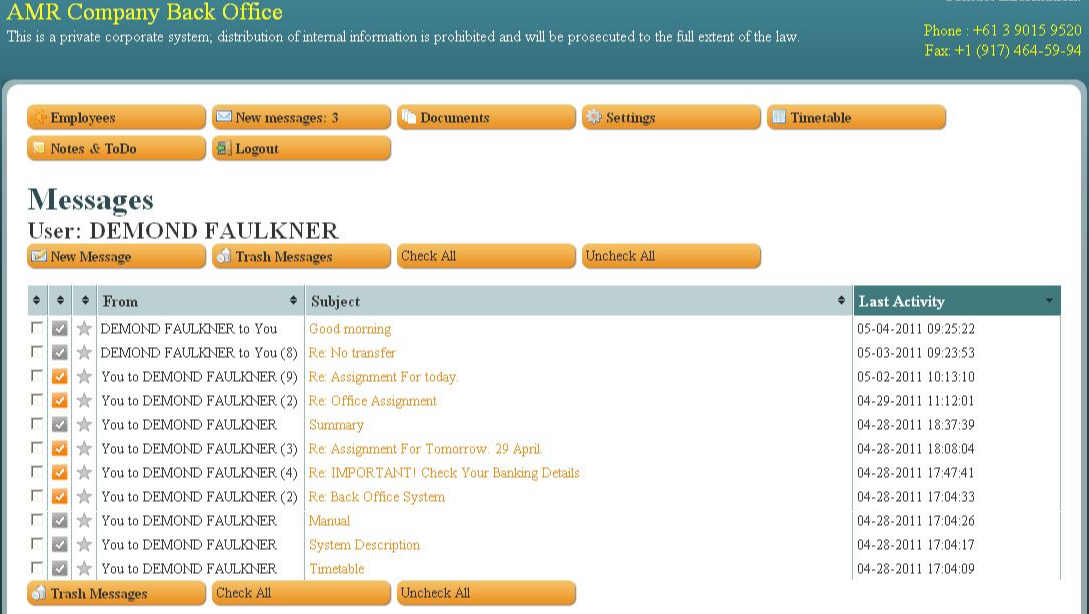

När det var dags att överföra stulna pengar skickade rekryterarna ett meddelande via mulornas sajt där det stod något i stil med: ”God morgon . Vår kund – XYZ Corp. – skickar pengar till dig idag. Gå till din bank nu och ta ut den här betalningen kontant och överför sedan pengarna i lika stora belopp – minus din provision – till dessa tre personer i Östeuropa.”

Bara att det företag som nämndes som ”klient” i varje fall i själva verket var ett litet företag vars lönekonton de redan hade hackat sig in i.

Det var nu som det blev intressant. Var och en av dessa rekryteringssajter för mulor hade samma säkerhetsbrist: Vem som helst kunde registrera sig, och efter att ha loggat in kunde alla användare se meddelanden som skickades till och från alla andra användare genom att helt enkelt ändra ett nummer i webbläsarens adressfält. Därför var det trivialt att automatisera hämtningen av meddelanden som skickats till varje penningkurir som registrerats på dussintals av dessa falska företagssajter.

Så, varje dag under flera år gick min morgonrutin till på följande sätt: Koka kaffe, gå till datorn och titta på de meddelanden som Aqua och hans medkonspiratörer hade skickat till sina penningmugglare under de senaste 12-24 timmarna, slå upp offrets företagsnamn i Google, ta upp telefonen för att varna var och en av dem för att de höll på att bli rånade av den ryska cybermaffian.

Mitt spel vid alla dessa samtal var mer eller mindre detsamma: ”Du har förmodligen ingen aning om vem jag är, men här är all min kontaktinformation och vad jag gör. Dina lönekonton har blivit hackade och du är på väg att förlora mycket pengar. Du bör kontakta din bank omedelbart och be dem stoppa alla pågående överföringar innan det är för sent. Du får gärna ringa tillbaka till mig efteråt om du vill ha mer information om hur jag vet allt detta, men för tillfället är det bara att ringa eller besöka din bank.”

Meddelanden till och från en pengamula som arbetar för Aquas besättning, cirka maj 2011.

I många fall kom mitt samtal bara minuter eller timmar innan en obehörig lönesatsning behandlades av det drabbade företagets bank, och några av dessa meddelanden förhindrade vad som annars skulle ha blivit enorma förluster – ofta flera gånger beloppet för organisationens normala veckolön. Någon gång slutade jag räkna hur många tiotusentals dollar som dessa samtal räddade offren, men under flera år rörde det sig troligen om miljontals dollar.

Ganska ofta misstänkte offrets företag att jag på något sätt var inblandad i rånet, och strax efter att ha larmat dem fick jag ett samtal från en FBI-agent eller från en polis i offrets hemstad. Det var alltid intressanta samtal. Det är onödigt att säga att de offer som snurrade runt och jagade mig efter mig vanligtvis drabbades av mycket större ekonomiska förluster (främst på grund av att de dröjde med att ringa sitt finansinstitut tills det var för sent).

Dessa anmälningar till Evil Corp:s offer ledde sammantaget till dussintals historier under flera år om småföretag som kämpade mot sina finansinstitut för att återfå sina förluster. Jag tror inte att jag någonsin skrev om ett enda offer som inte var okej med att jag uppmärksammade deras svåra situation och att hotet mot andra företag var sofistikerat. Fortsätt läsa →