Bakgrund –

Att åtkomstkontrollsystem anses vara en av de viktigaste tillgångarna i ett företag och har ett stort värde. Termen ”åtkomstkontroll” avser ”kontrollen av åtkomst till systemresurser efter att en användares kontouppgifter och identitet har autentiserats och åtkomst till systemet har beviljats”. Åtkomstkontroll används för att identifiera ett subjekt (användare/människa) och för att auktorisera subjektet att få tillgång till ett objekt (data/resurs) baserat på den nödvändiga uppgiften. Dessa kontroller används för att skydda resurser från obehörig åtkomst och sätts in för att se till att subjekt endast kan få tillgång till objekt med säkra och i förväg godkända metoder. Det finns tre huvudtyper av åtkomstkontrollsystem: Diskretionär åtkomstkontroll (DAC), rollbaserad åtkomstkontroll (RBAC) och obligatorisk åtkomstkontroll (MAC).

Diskretionär åtkomstkontroll (DAC) –

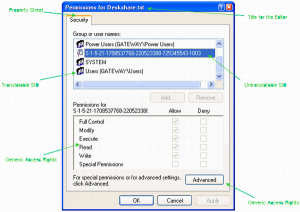

DAC är en typ av åtkomstkontrollsystem som tilldelar åtkomsträttigheter baserat på regler som anges av användare. Principen bakom DAC är att subjekten kan bestämma vem som har tillgång till deras objekt. DAC-modellen drar fördel av att använda åtkomstkontrollistor (ACL) och kapacitetstabeller. Kapacitetstabeller innehåller rader med ”subjekt” och kolumner med ”objekt”. Säkerhetskärnan i operativsystemet kontrollerar tabellerna för att avgöra om åtkomst är tillåten. Ibland kan ett ämne/program bara ha tillgång till att läsa en fil; säkerhetskärnan ser till att inga obehöriga ändringar sker.

Implementering –

Denna populära modell används av några av de mest populära operativsystemen, t.ex. filsystemen i Microsoft Windows.

Figur 1 – https://www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Role-Based Access Control (RBAC) –

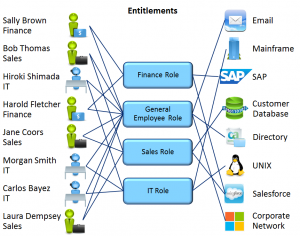

RBAC, som också kallas icke-diskretionär åtkomstkontroll, används när systemadministratörer behöver tilldela rättigheter baserade på organisatoriska roller i stället för enskilda användarkonton inom en organisation. Det ger en möjlighet för organisationen att ta itu med principen om ”minsta möjliga privilegier”. Detta ger en individ endast den åtkomst som behövs för att utföra sitt arbete, eftersom åtkomsten är kopplad till deras arbete.

Implementering-

Windows- och Linux-miljöer använder något liknande genom att skapa ”grupper”. Varje grupp har individuella filbehörigheter och varje användare tilldelas grupper utifrån sin arbetsroll. RBAC tilldelar åtkomst baserat på roller. Detta skiljer sig från grupper eftersom användare kan tillhöra flera grupper men bör endast tilldelas en roll. Exempel på roller är: revisorer, utvecklare, bland annat. En revisor skulle endast få tillgång till resurser som en revisor behöver i systemet. Detta kräver att organisationen ständigt ser över rolldefinitionerna och har en process för att ändra rollerna för att separera arbetsuppgifter. Om så inte sker kan det uppstå rollkrypning. Role creep är när en person förflyttas till ett annat jobb/en annan grupp och deras åtkomst från det tidigare jobbet stannar kvar med dem.

Figur 2 – https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Mandatory Access Control (MAC) –

Konsumeras som den strängaste av alla nivåer av åtkomstkontrollsystem. Utformning och genomförande av MAC används ofta av regeringen. Det använder ett hierarkiskt tillvägagångssätt för att kontrollera tillgången till filer/resurser. I en MAC-miljö kontrolleras åtkomsten till resursobjekt genom de inställningar som definieras av en systemadministratör. Detta innebär att åtkomsten till resursobjekt styrs av operativsystemet baserat på vad systemadministratören har konfigurerat i inställningarna. Det är inte möjligt för användare att ändra åtkomstkontrollen för en resurs. MAC använder ”säkerhetsetiketter” för att tilldela resursobjekt på ett system. Det finns två delar av informationen som är kopplade till dessa säkerhetsetiketter: klassificering (hög, medel, låg) och kategori (specifik avdelning eller projekt – ger ”behov av att veta”). Varje användarkonto tilldelas också egenskaper för klassificering och kategori. Detta system ger användarna tillgång till ett objekt om båda egenskaperna stämmer överens. Om en användare har hög klassificering men inte ingår i objektets kategori kan användaren inte få tillgång till objektet. MAC är den säkraste åtkomstkontrollen men kräver en avsevärd mängd planering och kräver en hög systemförvaltning på grund av den ständiga uppdateringen av objekt och kontomärken.

Implementering-

Andra än regeringens implementering av MAC använde Windows Vista-8 en variant av MAC med vad de kallade, Mandatory Integrity Control (MIC). Denna typ av MAC-system lade till integritetsnivåer (IL) till processer/filer som körs i inloggningssessionen. IL representerade den förtroendenivå som objektet skulle ha. Subjekten tilldelades en IL-nivå som tilldelades deras åtkomsttoken. IL-nivåerna i MIC var: låg, medelhög, hög och system. Enligt detta system förbjöds tillgång till ett objekt om inte användaren hade samma eller högre förtroendenivå än objektet. Windows begränsade användaren till att inte kunna skriva eller radera filer med en högre IL. Först jämfördes IL-nivåerna och sedan kontrollerades ACL:erna för att se till att rätt behörigheter finns på plats. Detta system utnyttjade Windows DAC-systemets ACL:er och kombinerade det med integritetsnivåer för att skapa en MAC-miljö.

Figur 3 – https://www.thewindowsclub.com/mandatory-integrity-control

Slutsats –

Accesskontroller används för att förhindra obehörig åtkomst till systemresurser. Genom att implementera åtkomstkontrollsystem som passar din organisation kan du bättre hantera dina tillgångar. DAC-, RBAC- och MAC-åtkomstkontrollsystem är modeller som har använts för att skapa åtkomstkontrollsystem som ger tillförlitlighet och säkerhet. Företag med mindre tillämpningar kommer att tycka att DAC är lättare att implementera. Andra med mycket konfidentiell eller känslig information kan välja att använda RBAC- eller MAC-system.

Källor –

https://www.tedsystems.com/3-types-access-control-which-right-building/

Types of Access Control Systems for Effective Personnel Security

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

.