Tässä osassa käsittelemme verkkosivuston kimppuun hyökkäämistä. Verkkosivustoihin hyökkäämiseen on kaksi lähestymistapaa:

- Voidaan käyttää tähän mennessä opittuja verkkosivustoon hyökkäämisen menetelmiä. Koska tiedämme, että verkkosivusto on asennettu tietokoneeseen, voimme yrittää hyökätä ja hakkeroida sitä aivan kuten mitä tahansa muutakin tietokonetta. Koska kuitenkin tiedämme, että verkkosivusto on asennettu tietokoneeseen, voimme yrittää hyökätä ja hakkeroida sitä aivan kuten mitä tahansa muuta tietokonetta. Voimme myös käyttää palvelinpuolen hyökkäyksiä saadaksemme selville, mikä käyttöjärjestelmä, verkkopalvelin tai muut sovellukset on asennettu. Jos löydämme haavoittuvuuksia, voimme käyttää mitä tahansa niistä päästääksemme käsiksi tietokoneeseen.

- Toinen tapa hyökätä on asiakaspuolen hyökkäykset. Koska verkkosivustoja hallinnoi ja ylläpitää ihminen. Tämä tarkoittaa sitä, että jos onnistumme hakkeroimaan jonkun sivuston ylläpitäjistä, pystymme luultavasti saamaan heidän käyttäjätunnuksensa ja salasanansa ja kirjautumaan sieltä sisään heidän hallintapaneeliinsa tai Secure Socket Shelliin (SSH). Sitten pääsemme käsiksi mihin tahansa palvelimeen, jota he käyttävät sivuston hallinnointiin.

Jos molemmat menetelmät epäonnistuvat, voimme yrittää testata verkkosovellusta, koska se on vain kyseiselle sivustolle asennettu sovellus. Kohteemme ei siis välttämättä ole verkkosovellus, vaan ehkä kohteemme on vain henkilö, joka käyttää kyseistä verkkosivustoa, mutta jonka tietokoneeseen ei pääse käsiksi. Sen sijaan voimme mennä verkkosivustolle, murtautua verkkosivustolle ja siirtyä sieltä kohdehenkilömme luo.

Kaikki laitteet ja sovellukset ovat yhteydessä toisiinsa, ja voimme käyttää yhtä niistä hyödyksemme ja sitten päästä toiselle tietokoneelle tai toiseen paikkaan. Tässä osiossa emme keskity asiakaspuolen ja palvelinpuolen hyökkäyksiin, vaan opettelemme testaamaan itse web-sovelluksen tietoturvaa.

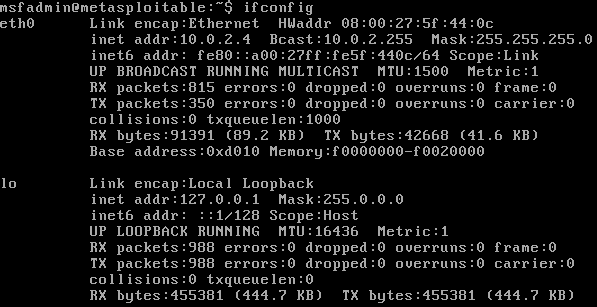

Käytämme kohdekoneena Metasploitable-konetta, ja jos suoritamme ifconfig-komennon, näemme, että sen IP on 10.0.2.4, kuten seuraavasta kuvakaappauksesta näkyy:

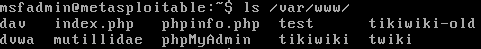

Jos katsomme /var/www-kansion sisälle, näemme kaikki tallennetut verkkosivuston tiedostot, kuten seuraavasta kuvakaappauksesta näkyy:

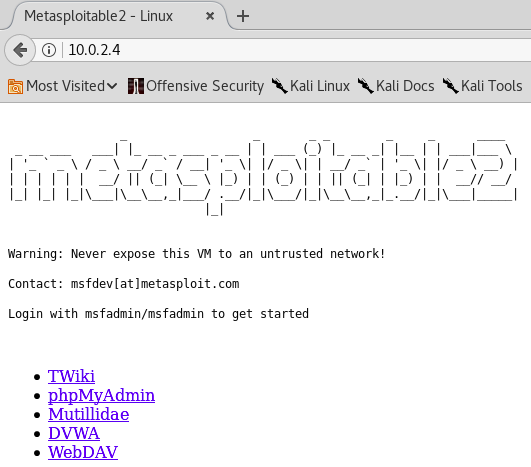

Yllä olevasta kuvakaappauksesta näemme, että meillä on phpinfo.php-sivu, ja meillä on dvwa, mutillidae ja phpMyAdmin. Jos nyt menemme mihin tahansa koneeseen samassa verkossa ja yritämme avata selaimen ja mennä osoitteeseen 10.0.2.4, näemme, että meillä on Metasploitablea varten tehty verkkosivusto, kuten annetussa kuvakaappauksessa näkyy. Verkkosivusto on vain verkkoselaimeen asennettu sovellus, ja voimme käyttää mitä tahansa Metasploitable-verkkosivustoa ja testata niiden tietoturvaa:

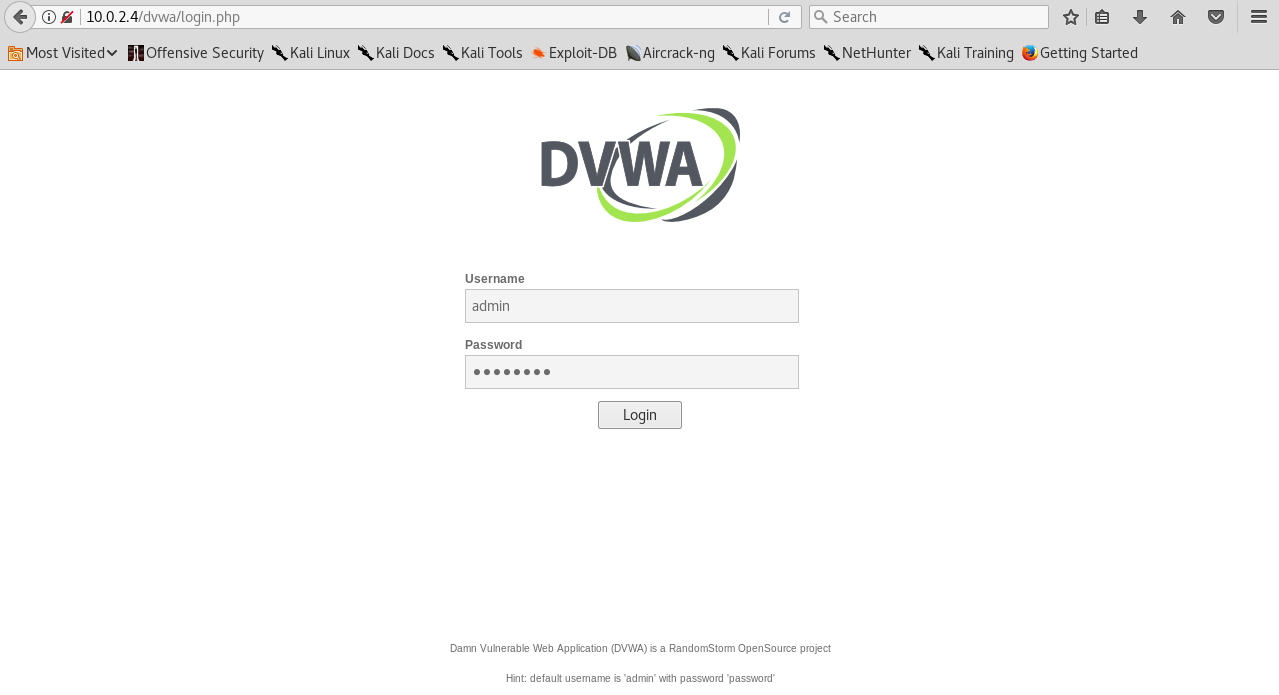

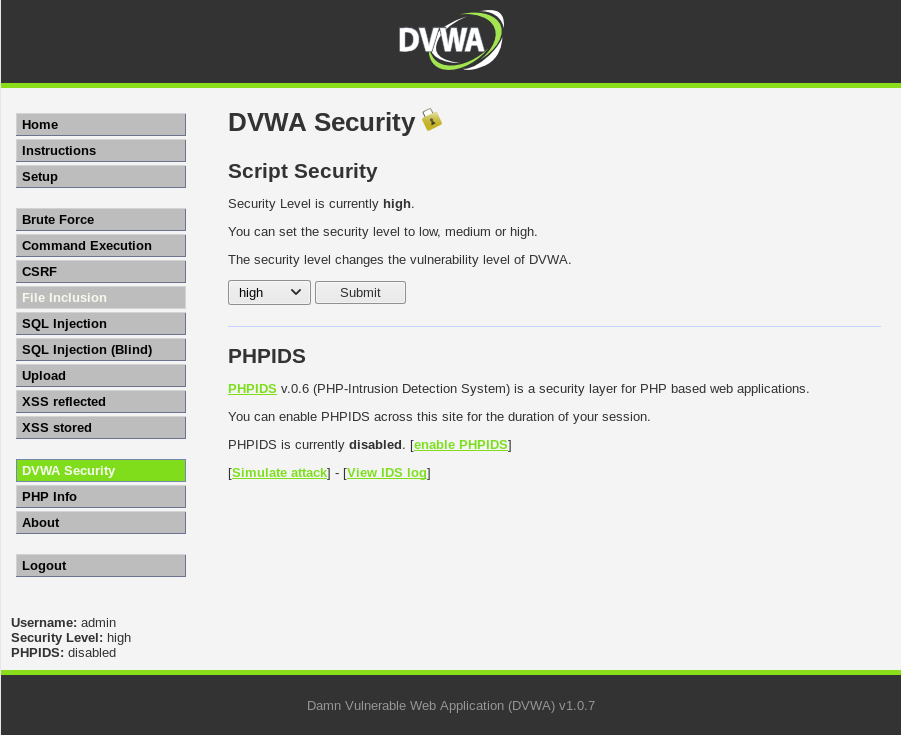

Nyt tarkastelemme DVWA-sivua. Se vaatii kirjautumiseen käyttäjätunnukseksi admin ja salasanaksi password. Kun olemme syöttäneet nämä tunnukset, voimme kirjautua sisään, kuten seuraavassa kuvakaappauksessa näkyy:

Kun olemme kirjautuneet sisään, voimme muuttaa suojausasetuksia DVWA Security -välilehdellä, kuten seuraavassa kuvakaappauksessa näkyy:

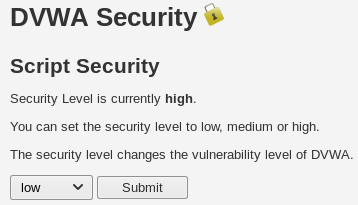

Välilehdellä DVWA Security (DVWA:n tietoturva) asetamme Script Security (Skriptiturvallisuus) -asetukseksi low (alhainen) ja napsautamme Submit (Lähetä):

Pidämme sen asetettuna low (alhainen) -asetuksena tulevassa osassa. Koska tämä on vasta johdantokurssi, puhumme vain verkkosovelluksen haavoittuvuuksien löytämisen perustavasta tavasta sekä DVWA:ssa että Mutilliidae-verkkosovelluksessa.

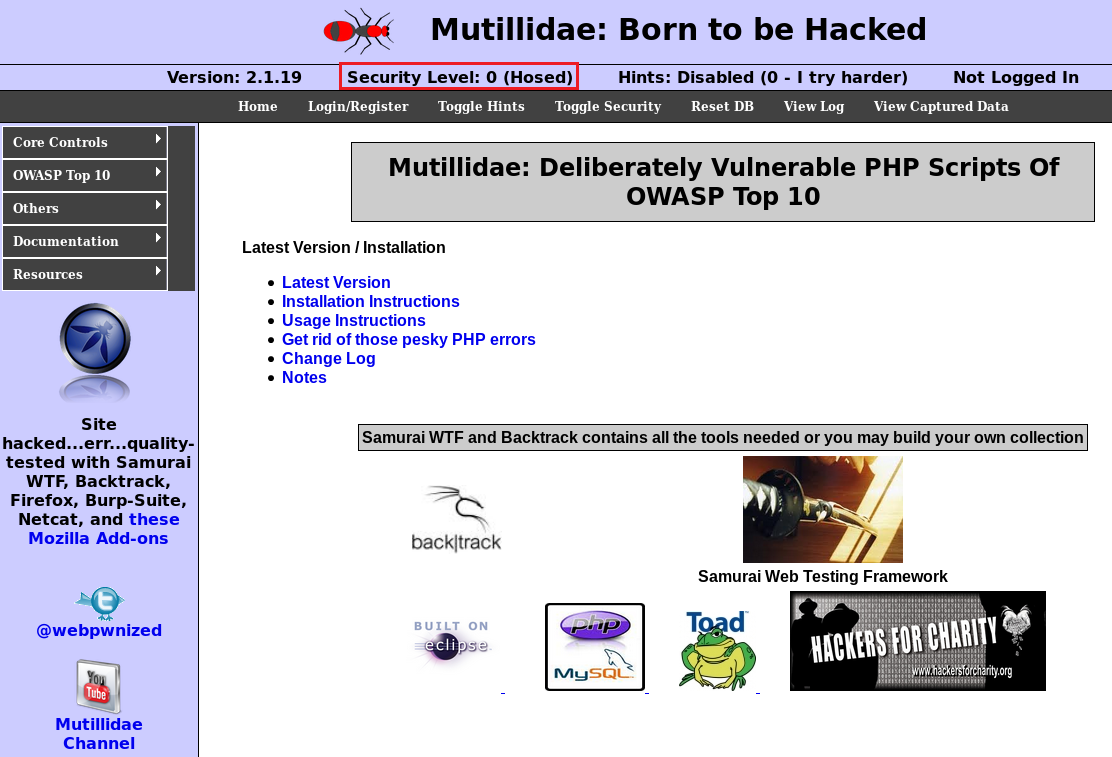

Jos menemme Mutillidae-verkkosovellukseen samalla tavalla kuin pääsimme DVWA-verkkosovellukseen, meidän on varmistettava, että tietoturvataso on asetettu 0:ksi, kuten seuraavassa kuvakaappauksessa näkyy:

Voimme vaihtaa tietoturvatasoa napsauttamalla Toggle Security -vaihtoehtoa sivulla: